Les Panama papers de Mossack Fonseca : quelles leçons à tirer ?

Il y a un mois, vous n’aviez jamais entendu parler d’une société du nom de Mossack Fonseca.

Il y a un mois, vous n’aviez jamais entendu parler d’une société du nom de Mossack Fonseca.

A présent, c’est chose faite !

Vous savez qu’il existe une entreprise spécialisée dans les services fiduciaires et juridiques, avec son siège social basé au Panama, créée en 1977, et qui a été victime récemment de l’une des pires failles de sécurité jamais rencontré jusqu’à maintenant.

En réalité, d’après ce que nous savons aujourd’hui, l’entreprise en question n’a pas vraiment été la victime d’une faille de sécurité comme d’autres compagnies peuvent l’être.

Selon un récit relaté par Forbes, les données volées ont été mises à disposition “auprès de plus de 400 journalistes”, et ce pendant au moins une année, et seraient arrivées “de manière croissante sous la forme d’une masse de données colossale”.

Apparemment, 2.6 To ont été dérobées via cette faille de sécurité, ce qui correspond approximativement à un volume de données allant de 3 000 000 à 3 000 000 000 de pages imprimées, en supposant que vous soyez capables d’alimenter l’imprimante suffisamment rapidement.

Cependant personne n’a eu besoin de mettre du papier dans l’imprimante, bien évidemment. En effet, les données volées étaient disponibles sous forme numérique au sein du Cloud, où certains journalistes avec les bons identifiants, au sens propre comme au sens figuré, ont pu y accéder.

Imprimées ou non, ces données volées à l’occasion de cette faille historique ont pris le nom de Panama papers.

Le damage control

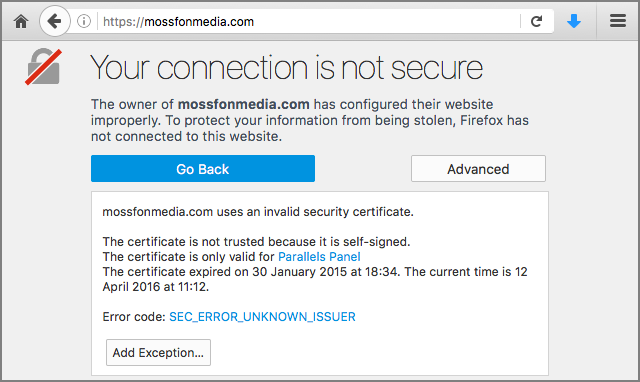

Monsack Fonseca, comme vous pouvez l’imaginer, a aussitôt publié des douzaines d’articles de type “damage control” et autres FAQs, en créant même pour l’occasion un site web spécialement dédié appelé mossfonmedia.com.

L’ironie du sort fait que si vous visitez le site sécurisé avec une connexion HTTPS, vous obtiendrez une erreur au niveau du certificat de sécurité, du fait d’un certificat auto-signé qui a en fait expiré il y a plus d’un an :

Si vous ignorez les avertissements de sécurité, tout comme Mossack Fonseca semble l’avoir fait d’une manière général pendant un ou deux ans, vous trouverez alors de nombreuses informations et documents à lire et consulter.

Si vous ignorez les avertissements de sécurité, tout comme Mossack Fonseca semble l’avoir fait d’une manière général pendant un ou deux ans, vous trouverez alors de nombreuses informations et documents à lire et consulter.

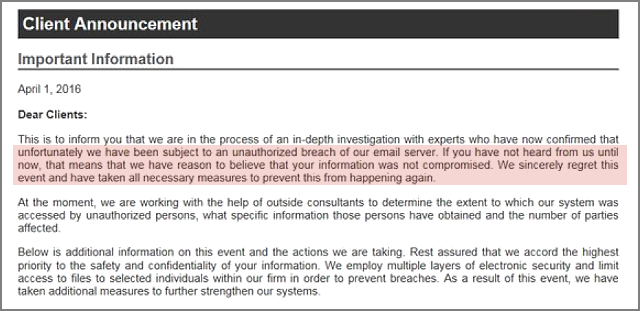

Cependant le seul commentaire official que nous avons trouvé à propos de cette faille de sécurité est celui-ci, publié par Mossack Fonseca peu de temps après que les données volées aient été publiquement utilisées pour designer et couvrir de honte certains clients prestigieux de l’entreprise :

Malheureusement, nous avons été victimes d’une faille de sécurité au niveau de notre serveur email. Si nous ne sommes pas rentrés en contact avec vous, cela signifie que nous pensons tout simplement que vos données n’ont pas été concernées. Nous regrettons sincèrement cet événement et nous avons pris toutes les mesures nécessaires pour qu’une telle intrusion ne se reproduise pas.

Malheureusement, nous avons été victimes d’une faille de sécurité au niveau de notre serveur email. Si nous ne sommes pas rentrés en contact avec vous, cela signifie que nous pensons tout simplement que vos données n’ont pas été concernées. Nous regrettons sincèrement cet événement et nous avons pris toutes les mesures nécessaires pour qu’une telle intrusion ne se reproduise pas.

Est ce vraiment réaliste ?

Avec 2.6 To de données volées, incluant apparemment des papiers datant de 1977 lorsque l’entreprise venait d’être créée, et à priori numérisés depuis et stockés dans une sorte de , il est difficile de croire qu’une simple faille au niveau du serveur de messagerie puisse avoir comme conséquence un événement de cette ampleur.

Si cela s’avère en effet irréaliste, alors pourquoi incriminer ce qui ressemble à une simple faille isolée ?

Vous vous dites surement que la seule réponse est que Mossack Fonseca essaie de cacher quelque chose d’autre, cependant cette hypothèse semple irréaliste également. Du fait de l’ampleur de la faille, il ne semble pas qu’il reste quoi que ce soit à cacher !

Le problème avec les failles de cette taille, particulièrement si elle a eu lieu au sein de votre réseau sur une période très étendue, et sans que personne ne se soit aperçu de rien, est qu’il est fort probable que l’on ne sache jamais ce qu’il s’est vraiment passé !

Après tout, si vous n’avez rien remarqué à l’époque, vous n’avez certainement pas collecté les fichiers log qui vous auraient alerté sur le problème, ainsi vous ne disposez pas aujourd’hui des éléments nécessaires pour vous permettre de revenir en arrière et trouver les causes exactes.

De plus, même si vous étiez en possession de ces fichiers log, mais que vous ne les avez jamais vraiment parcourus à l’époque, vous ne saurez jamais s’ils sont précis, dans la mesure où un potentiel hacker a pu les supprimer à des moments clés, ou bien les trafiquer, ou encore vous avez très bien pu collecter les mauvaises informations tout simplement.

Que s’est-il donc passé ?

Nous ne pouvons qu’imaginer ce qu’il s’est réellement passé.

Nous savons par la déclaration officielle de Mossack Fonseca que leur serveur de messagerie a été piraté, ainsi nous sommes à peu près sûrs que l’un des serveurs critiques de l’entreprise en lien avec l’extérieur n’était pas sécurisé.

Le fait de trouver d’autre failles de sécurité ne serait pas surprenant, bien que décevant à la fois. Cependant cela ne signifierait pas forcément que des vulnérabilités connues aient été utilisées ou bien nécessaires pour les cybercriminels pour s’infiltrer au sein de Mossack Fonseca.

Toutefois, comme nous l’avons suggéré dans un article récent, un serveur de messagerie corrompu, ou même un simple compte email corrompu, peut être une brèche suffisante dans le bouclier de défense pour permettre à d’éventuels hackers de s’engouffrer au sein du réseau sans effort supplémentaire.

Votre serveur de messagerie ne repensent pas la forteresse en elle-même, cependant il contient certainement les clés pour qu’un hacker déterminé puisse y accéder.

Les mots de passe et les liens pour la réinitialisation de ces derniers, par exemple, sont souvent envoyés par emails, tout comme les informations concernant vos comptes, les détails pour contacter le service informatique en cas de problème, des organigrammes bien utiles ou encore des numéros de téléphone internes, les identifiants pour se connecter à des comptes fraîchement crées, le résultats d’audits de sécurité (bien plus rapides d’ailleurs que de tester les vulnérabilités par vous-même), et ainsi de suite.

En d’autres termes et en résumé, il s’agit là de la poule aux œufs d’or de l’ingénierie sociale.

Enfin, en plus de ce constat, une entreprise appelé WordFence s’est récemment intéressé à 2 autres parties importants de l’infrastructure des serveurs de Mossack Fonseca.

Le site internet principal de l’entreprise utilise WordPress. Selon WordFence, l’installation de WordPress contient un plugin avec un bug, qui peut servir à obtenir des accès non autorisés.

[vc_row][vc_column width=”1/1″][vc_message color=”alert-info”]

Les plugins WordPress contenant des bugs sont souvent oubliés lors du patch de l’installation principale de WordPress, laissant ainsi le serveur dans son intégralité en danger vis à vis d’une cyberattaque.

[/vc_message][/vc_column][/vc_row]

WordFence a aussi remarqué que le portail internet dédié client de Mossack Fonseca, où le même type de données que celles révélés par la faille de sécurité étaient stockées, fonctionnait avec une version de Drupal dépassée.

En effet, la version de Drupal repérée par WordFence avait le numéro 7.23, qui précède largement la version du patch Drupal 7.32 tristement célèbre et datant d’octobre 2014.

Le patch Drupal 7.32 était devenu célèbre malgré lui car les cybercriminels l’avaient utilisé presque instantanément, pour trouver les vulnérabilités qui avaient été patchées, utilisant ainsi ce denier comme une sorte de guide pour forcer les serveurs, qui n’avaient pas été encore mis à jour.

Selon Drupal, les cyberattaques utilisant les vulnérabilités fraichement révélées, avaient été déclenchées au bout de quelques heures seulement, une rapidité difficile à contrer dans la mesure où Drupal ne possède pas un processus de mises à jour automatique, et de plus même le sysadmin le plus assidu a tout de même besoin de dormir !

Quoi faire ?

Dans ce genre d’articles, en général, nous finissions avec quelques conseils et astuces que vous pouvez essayer.

Cette fois, nous soulignerons uniquement le fait que même si les Panama papers sont bien le résultat d’une faille de sécurité, il semble bien que Mossack Fonseca soit complètement passée à côté des fondamentaux de la sécurité de ses serveurs, à savoir traiter et refermer les brèches connues ou identifiées, et qui faisaient déjà parties de la panoplie des cybercriminels.

Enfin, pour finir, nous vous laissons avec quelques mots plutôt incisifs de l’un de nos experts en cybersécurité :

La réponse à la question : ”Que s’est-il donc passé ?” est : “nous n’en savons rien”. Toutefois, on peut noter qu’ils avaient un plugin vulnérable qui pouvait ouvrir une brèche au sein de leur réseau, et dans la mesure où leur serveur web est sur le même réseau que leur serveur de messagerie, ceci peut expliquer cela. Enfin, nous conclurons avec la même leçon à tirer que chez Sony Pictures : “faites tout simplement les choses que vous devez faire et que vous savez indispensables”.

Suivre @SophosFrance

Billet inspiré de “The Panama Papers – could it happen to you?” par Paul Ducklin de Naked Security

Partagez “Les Panama papers de Mossack Fonseca : quelles leçons à tirer ?” avec http://wp.me/p2YJS1-2DX

Qu’en pensez-vous ? Laissez un commentaire.