Ransomware Mac : Il est arrivé et s’appelle OSX/KeRanger-A

C’est arrivé, le ransomware Mac est né … et son nom est : OSX/KeRanger-A.

C’est arrivé, le ransomware Mac est né … et son nom est : OSX/KeRanger-A.

Si vous êtes un utilisateur Windows, ne vous réjouissez pas trop vite, car un préjudice causé à un système d’exploitation est en réalité un préjudice causé à tous les systèmes !

Les cybercriminels se sont largement inspirés de la recette gagnante utilisée pour les ransomwares qui fonctionnent sous Windows :

Que se passe-t-il en cas d’infection par le ransomware Mac?

Si vous essayez d’ouvrir l’un de ces fichiers avec l’extension .encrypted, vous serez alors confrontés à un charabia binaire totalement incompréhensible.

En réalité, du fait du puissant cryptage de vos fichiers avec l’algorithme AES, vos fichiers au final ressembleront effectivement à cette succession chaotique de données binaires illisibles.

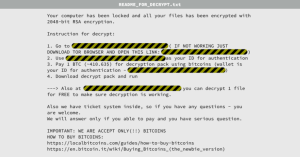

Si vous ne disposez pas de sauvegarde, à partir de laquelle vous pouvez récupérer vos fichiers cryptés, la seule solution concrète pour revoir vos fichiers, en toute logique, est de suivre les instructions contenues dans le fichier README_FOR_DECRYPT.txt :

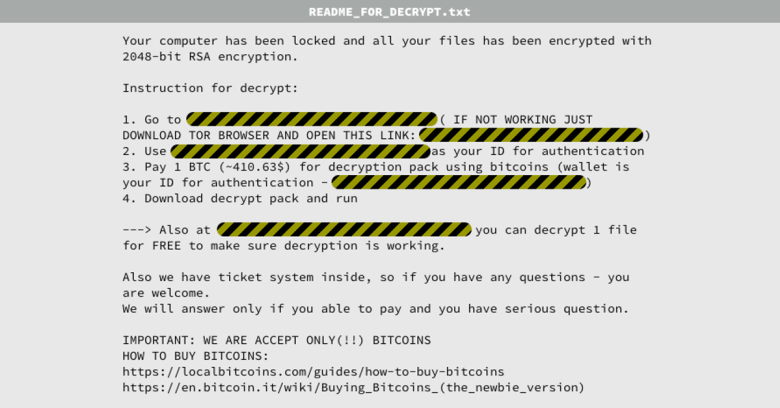

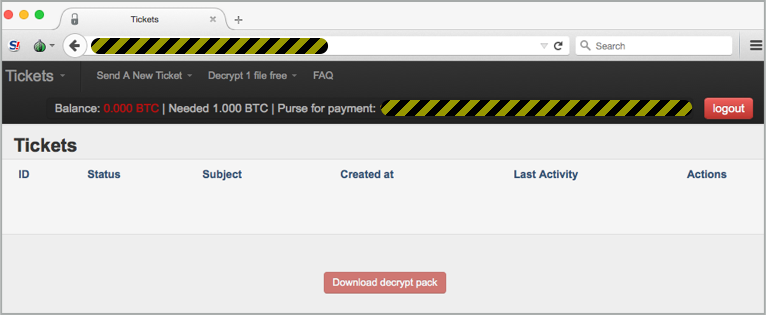

L’URL vers laquelle vous êtes alors dirigés est une adresse .onion, un site web visible uniquement au sein du réseau Tor, mieux connu sous le nom de darknet, le côté obscure du web :

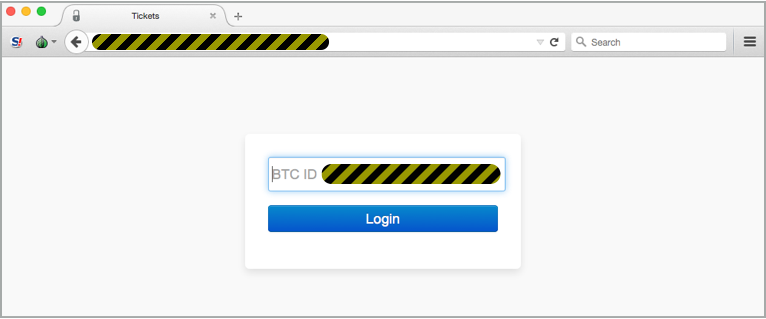

Si vous vous êtes connectés avec vos identifiants personnels, vous atteindrez la page principale, où vous pourrez voir combien vous avez de crédit, à ce moment précis, une fois que vous aurez effectué le paiement. Le bouton [Download decrypt pack] s’allumera alors, et vous pourrez obtenir le logiciel et la clé de décryptage dont vous avez besoin pour récupérer vos fichiers :

[vc_row][vc_column width=”1/1″][vc_message color=”alert-info”]

Nous n’avons pas payé pour voir ce qui se passait vraiment après, ainsi nous ne pouvons pas vous dire avec certitude que vous recevrez bien la clé de décryptage en payant. Nous vous recommandons de ne pas payer, cependant si vous le faites, nous respectons votre choix. En effet, c’est toujours plus facile de donner des conseils lorsqu’il ne s’agit pas de vos propres données !

[/vc_message][/vc_column][/vc_row]

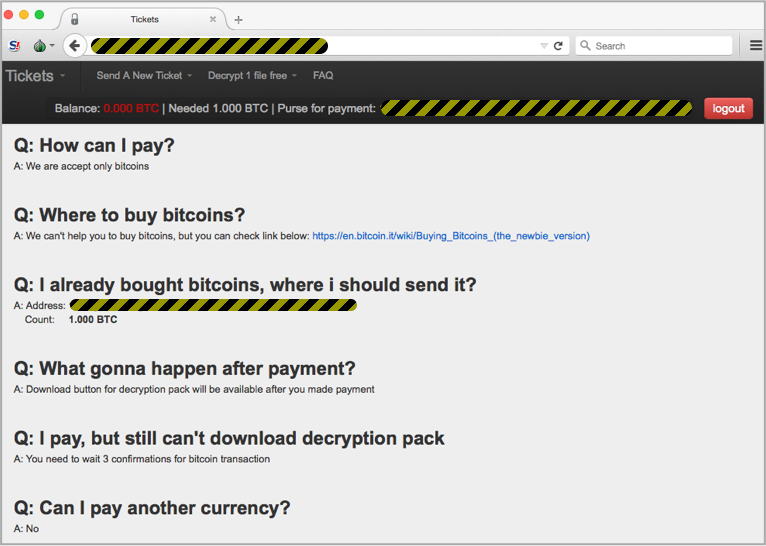

Vous trouverez également une page FAQ (Foire Aux Questions) :

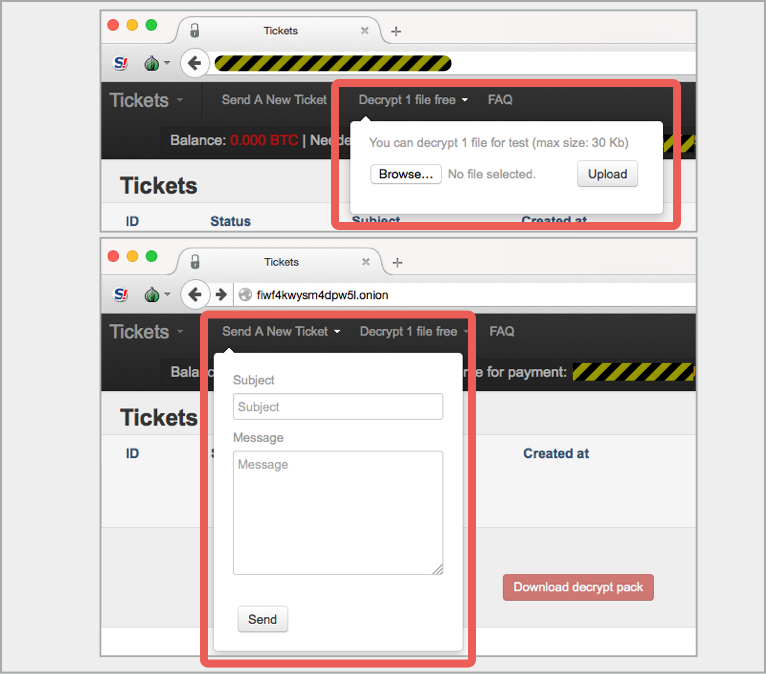

Vous aurez aussi la possibilité de “décryptez un fichier gratuitement”, ou bien de “poser une question” :

L’idée derrière cette fonction de “décryptage gratuit”, très utilisée à l’heure actuelle avec les ransomwares Windows, est de vous convaincre que les cybercriminels ont réellement la clé de décryptage pour vos fichiers. Dans le cas contraire, ils ne pourraient bien évidemment pas décrypter un fichier que vous avez de plus choisi au hasard.

Comment ce ransomware Mac se propage ?

La plupart des ransomwares Windows, ces derniers temps, sont arrivés par email, intégrés au sein de documents Word (fichier .DOC), qui se trouvaient en pièce jointe.

Ce ransomware Mac, quant à lui, a été distribué d’une autre manière, du moins pour l’instant.

Les cybercriminels ont piraté les serveurs de téléchargement du service bien connu BitTorrent, appelé Transmission, en créant une fausse version portant le numéro 2.90, et en la publiant comme un téléchargement officiel sur le site.

L’application Transmission, elle-même, a été légèrement modifiée pour y intégrer un morceau de code afin de lancer ransomware Mac, qui a été ajouté au package Transmission, sous le nom innocent de General.rtf.

Le fichier General.rtf est en réalité, un fichier exécutable OS X classique, et il est lancé sous le nom apparemment inoffensif de kernel_service, par l’application Transmission piratée.

Après une attente estimée à 259 200 secondes (soit 72 heures ou 3 jours), le ransomware Mac se déclenche et cause ainsi les dommages listés ci-dessus.

Notez que le ransomware Mac n’essaie pas d’obtenir des pouvoirs d’administrateur. En effet, il n’en a pas besoin pour accéder à vos fichiers : si vous avez des droits en écriture, c’est aussi le cas de n’importe quel malware, dont le ransomware Mac, que vous aurez lancé par erreur.

Cela signifie que vous ne verrez pas apparaître des fenêtres de dialogue, vous demandant votre mot de passe administrateur. Certains utilisateurs Mac continuent de penser qu’une fenêtre qui s’ouvre en vous demandant votre de mot de passe est forcément un signe précurseur d’une infection par un malware, et qu’il s’agit donc d’une méthode efficace pour détecter qu’une action malveillante est en cours. Cependant ce raisonnement est faux.

Quoi faire ?

Suivre @SophosFrance

//

// ]]>

Billet inspiré de “Ransomware arrives on the Mac: OSX/KeRanger-A – what you need to know” par Paul Ducklin de Naked Security

Partagez “Ransomware Mac : Il est arrivé et s’appelle OSX/KeRanger-A” avec http://wp.me/p2YJS1-2×7

Comment se protéger contre les ransomwares tels que Locky et les autres ! - Sophos France Blog

[…] Ces derniers mois, nous avons pu voir apparaître de nouveaux styles de ransomwares, nous montrant clairement que ce type de menace est toujours présent et n’est pas prêt de disparaître. Le terrible ransomware, connu sous le nom de Locky, a infecté de nombreux ordinateurs sous Windows grâce à des pièces jointes envoyées par emails. Aujourd’hui il existe d’ailleurs même des ransomwares prenant pour cible Android, Linux et Mac. […]

Eleanor : nouveau malware Mac sous OS X !

[…] Mac est suffisamment rare, du moins comparé à ceux sous Windows et Android, pour qu’un nouveau malware sous OS X attire particulièrement […]