En 2016, Angler exploit kit rimera avec ransomware CryptoWall !

Où ont bien pu aller les cybercriminels pendant ces fêtes de fin d’année ?

Où ont bien pu aller les cybercriminels pendant ces fêtes de fin d’année ?

Certains d’entre eux, comme vous pouvez vous l’imaginer, ont pris des vacances ou quelque chose de ressemblant.

Du moins, c’est la conclusion à laquelle les experts de SophosLabs sont arrivés, en observant le célèbre Angler exploit kit et l’activité des cybercriminels qui se cachent derrière, qui a fortement diminué à l’approche du nouvel an.

Une autre possibilité est que la majorité des gens, à travers le monde, se soient offert une pause internet, et par conséquent se soient concentrés sur d’autres choses, telles que : admirer les feux d’artifice, inviter ses proches et ses voisins à des soirées festives, partager quelques boissons rafraîchissantes, laissant ainsi Angler exploit kit avec pas grand-chose à se mettre sous la dent, en matière d’activité web à pister.

Peu importe ce qu’il s’est passé pendant ces fêtes de fin d’année, car Angler est toujours là, et de retour à son niveau d’infection de 2015 !

Les exploit kits revisités

Afin de clarifier, un exploit kit est une sorte de boite à outils, composée de pages web malveillantes, prêtent à l’emploi, que les cybercriminels peuvent acheter, ou bien utiliser sous licence ou en leasing, dans le but de répandre des malwares.

En d’autres mots, si vous avez des malwares flambants neufs, un ransomware par exemple, ou bien peut être un zombie, ou encore un logiciel voleur de mot de passe, vous pouvez alors utiliser un exploit kit afin de répandre votre malware, et infecter d’innocentes victimes.

Plutôt que de se concentrer sur la manière de piéger vos propres pages internet, afin d’infecter les éventuels visiteurs, vous pouvez vous reposer sur des codes développés spécifiquement pour lancer des attaques, contenu dans l’exploit kit, afin d’essayer toute une série de failles de sécurité connues, dans l’espoir d’en voir ou moins une fonctionner.

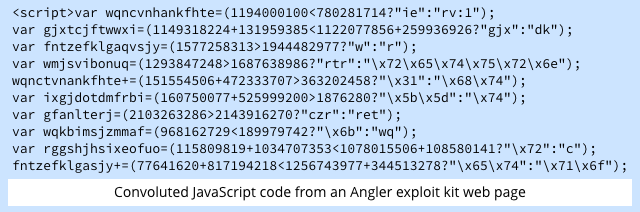

Un exploit kit est généralement envoyé directement au sein de votre navigateur, par le biais d’un JavaScript compliqué et difficile à repérer. Il essaie ensuite de manière automatique toute une série d’attaques, en suivant une séquence qui aura le plus de chances de réussir, jusqu’à ce que l’une d’entre elles marche, ou bien que toutes aient échoué. Une séquence d’attaques peut ressembler à ceci :

if java installed then try java exploit 1 if exploit worked then install malware end end if silverlight installed then try silverlight exploit 1 if exploit worked then install malware end try silverlight exploit 2 if exploit worked then install malware end end if flash is installed then ... end if nothing worked then give up end

Le même exploit kit peut être utilisé pour répandre de nombreux malwares, tous différents les uns des autres. De plus, le même malware peut à son tour être véhiculé par un ou plusieurs exploit kits.

Crimeware-as-a-service

Grâce aux exploit kits, les créateurs de malwares n’ont pas besoin de se démener pour trouver des failles au sein de Java, Silverlight ou Flash, ou bien pour construire des bugs dans des exploit kits actifs, ou encore pour trouver des serveurs internet non sécurisés pour y héberger les exploit kits, ou enfin pour inciter de potentielles victimes à visiter ces fameuses pages web piégées.

De même, les créateurs d’exploit kits n’ont pas besoin de se soucier de la création du malware dans son intégralité, ni d’utiliser des serveurs capables de pister les ordinateurs infectés, ni de collecter de l’argent auprès de chaque victime, ni de s’impliquer dans l’exfiltration de données volées et la revente de ces dernières, etc.

Chaque groupe est ainsi spécialisé dans au moins une catégorie, faisant partie de la menace dans son ensemble, laquelle est devenue aujourd’hui, ironiquement, une sorte de , à part entière.

Curieusement, même si un exploit kit peut, en théorie, servir pour exploiter pratiquement toute sorte de malwares (en effet, les cybercriminels peuvent choisir le malware qu’il souhaite injecté quasiment jusqu’au dernier moment du lancement de l’attaque), SophosLabs a néanmoins trouvé que jusque-là, en 2016, les plus importants partenaires d’Angler sont …

…les cybercriminels se cachant derrière le ransomware CryptoWall.

CryptoWall revisité

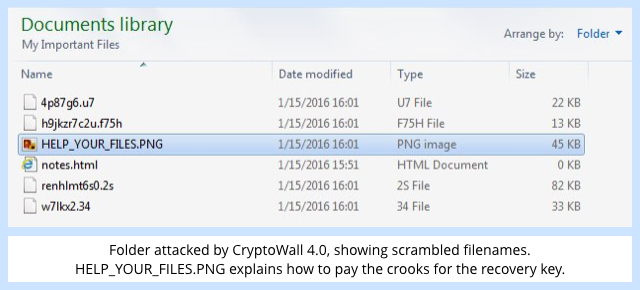

Si vous avez consulté le blog Sophos récemment, vous savez donc probablement que CryptoWall 4.0 est la dernière version de cette famille de ransomwares, à sévir à l’heure actuelle.

La version 4 de CryptoWall est très similaire aux versions précédentes, étant donné qu’il crypte tous vos fichiers de la même manière, en utilisant une clé cryptographique que seul le cybercriminel en question détient, après quoi le malware vous propose de vous vendre cette fameuse clé, pour quelques centaines d’euros.

Ainsi, si vous ne disposez pas d’une sauvegarde digne de ce nom, et que bien sûr, vous désirez fortement récupérer vos données, vous n’avez tout simplement pas d’autres choix que de payer.

[vc_row][vc_column width=”1/1″][vc_message color=”alert-info”]

Les cybercriminels se cachant derrière CryptoWall, pour le meilleur ou pour le pire, se sont forgés une solide réputation en termes d’honnêteté, aussi bizarrement que cela puisse paraitre dans cet univers d’escrocs. En effet, si vous payez, vous avez la quasi-certitude de recevoir la clé en question, avec de très fortes chances de récupérer toutes vos données. Malheureusement, chaque clé est unique et associée à une infection bien précise, ainsi vous ne pouvez pas vous regrouper entre victimes, afin de partager les coûts. Chaque victime reste seule à affronter cette épreuve, du début à la fin.

[/vc_message][/vc_column][/vc_row]

Cependant, il existe aussi de curieuses différences au sein de CryptoWall 4.0. En effet, il ne se contente plus de crypter vos fichiers et ensuite d’attendre tranquillement que vous ouvriez l’un d’entre eux et receviez un message d’erreur.

CryptoWall 4.0 se montre un peu plus brutal à votre égard que les versions précédentes, en cryptant les noms de vos fichiers en plus de leurs contenus, afin de rendre l’étendu des dommages causés bien plus terribles qu’auparavant.

Quoi faire ?

Pour booster votre défense contre les exploit kits :

Pour booster votre défense contre les ransomwares, en plus des conseils ci-dessus, rajouter les suivants :

LES PRODUITS SOPHOS DETECTENT ET BLOQUENT LES MALWARES SUIVANTS :

Suivre @SophosFrance

Billet inspiré de “Angler exploit kit rings in 2016 with CryptoWall ransomware” par Paul Ducklin de Naked Security

Partagez “En 2016, Angler exploit kit rimera avec ransomware CryptoWall !” avec http://wp.me/p2YJS1-2oL

Safer Internet Day : 6 astuces pour la sécurité des enfants sur internet (et la vôtre aussi !) - Sophos France Blog

[…] exemple, si vous êtes infectés par un ransomware, le cybercriminel prendra alors vos données en otage, et au final vous aurez peut-être à payer […]