Des exploits à l’assaut d’une nouvelle faille dans Flash

Utilisez-vous toujours Flash dans votre navigateur ?

Si c’est le cas, assurez-vous d’avoir la dernière mise à jour d’Adobe, même si celle-ci est finalement très récente.

Idéalement, vous aurez la version 18.0.0.194, annoncée dans Adobe Security Bulletin APSB15-14, et publiée le 23 Juin dernier.

[vc_row][vc_column width=”1/1″][vc_message color=”alert-info”]

Les utilisateurs sous Windows et Mac, peuvent choisir optionnellement l’«Extended Support», qui correspond à d’anciennes versions adaptées, avec les dernières mises à jour sécurité indispensables. Cette dernière sera numérotée comme suit : 13.0.0.296. Les utilisateurs de Linux devront rester à la version Flash 11, pour laquelle la dernière mise à jour aura le numéro : 11.2.202.468.

[/vc_message][/vc_column][/vc_row]

Adobe continue de publier ses patches de manière régulière, par le biais des “Update Tuesday”, le deuxième mardi de chaque mois. Ainsi le dernier patch sorti, était plutôt inattendu et relevait plutôt de l’urgence.

Des attaques ciblées

Le bug qui a été résolu était désigné comme suit : CVE-2015-3133, et concernait un bug de type . Adobe a admis que ce bug était «activement exploité dans le monde, au travers d’attaques limitées et ciblées».

Cependant, Adobe a continué en modérant légèrement sa déclaration, et en ajoutant que «les systèmes fonctionnant avec Internet Explorer sous Windows 7 et ses versions antérieures, ainsi qu’avec Firefox sous Windows XP, étaient des cibles connues».

Le fait que sous Windows 8 et ses versions antérieures, les risques soient moindres du fait d’une plus grande complexité pour exploiter la vulnérabilité, et le fait que les victimes ciblées soient connues comme des utilisateurs d’anciennes versions de Windows, n’est toujours pas clair à l’heure actuelle.

Une seule chose est, cependant, claire et limpide : beaucoup de gens utilisent encore Windows XP !

L’annonce faite concernant l’US Navy, qui a payé pour une année supplémentaire de support Windows XP, juste un an après l’annonce officielle de l’arrêt du support pour ce dernier, a brutalement rappelé la réalité de la situation.

Comme l’a mentionné notre collègue, Chester Wisniewski (0’43’’), dans son podcast hebdomadaire :

“Après les annonces faites concernant des failles de sécurité dans différentes agences gouvernementales … nous étions sensiblement préoccupés à l’idée d’avoir encore une short-list de 50 ordinateurs tournant sous Windows XP, ici chez nous, quand de leur côté l’US Navy a déclaré avoir encore 100 000 ordinateurs sous Windows XP”

En fait, au niveau des comptes, Windows XP est encore plus utilisé dans le monde que toutes les versions confondues d’iOS, et est encore très proche des versions Windows 8 et 8.1.

Les cybercriminels attaquent à leur tour !

Comme l’a bien documenté Kafeine, l’expert malware indépendant bien connu, les codes d’attaques utilisant le bug Flash CVE-2015-3113, ont déjà été préparés, par des hackers, grâce à des exploits sous la forme d’un kit dénommé Magnitude.

Ces exploits, ne l’oubliez pas, font partie de l’écosystème «pay-per-install» de crimewares modernes.

Plutôt que de batailler pour construire un exploit spécifique au sein de votre propre malware, afin d’attaquer des utilisateurs insouciants avec un drive-by download, il vous suffit simplement d’acheter ou de louer un accès à ces exploits.

Typiquement, il s’agit d’un serveur, emprunté certainement à un administrateur système peu méfiant, avec une version de Linux qui n’est pas à niveau et déjà infecté par des pages JavaScript malveillantes, prêtes à larguer une certaine quantité de ces exploits, prêts à l’emploi.

Les pages JavaScript intégrées dans ces exploits, en général essaient de détecter les exploits qui seront susceptibles de fonctionner au mieux dans le navigateur de la victime, par exemple en vérifiant le numéro de la version installée, ainsi que les différents plugins, et ensuite en lançant l’exploit le plus adapté, jusqu’à trouver celui réellement efficace.

A ce niveau-là, et si vous êtes le hacker, c’est vous qui décidez ce que ces exploits doivent réaliser.

Une arme de choix

A l’heure actuelle, il semblerait que le malware choisi par les hackers, derrière ces attaques, soit un ransomware, de la famille CryptoDefense.

Les Cryptoransomwares sont des malwares assez horribles, qui donnent l’impression que votre ordinateur fonctionne tout à fait normalement, mais qui en réalité cryptent vos données, et vous demandent ensuite une rançon pour avoir accès à la clé de décodage, afin de les récupérer.

Si vous n’avez pas de sauvegarde, et si les hackers en question ont fait un bon travail de programmation au niveau du cryptage, alors payer la rançon demandée est à peu près la seule solution pour récupérer vos données.

Quoi faire ?

La prévention, évidemment, est la solution que vous préférerez, surtout dans les cas de cryptage de vos données par des ransomwares.

Voici quelques astuces et conseils :

[vc_row][vc_column width=”1/1″][vc_message color=”alert-info”]

NB : les produits Sophos bloquent les menaces mentionnés ci-dessus, sous différents noms. Vous pourrez voir : Mal/ExpJS-BU (exploits JavaScript), Exp/20153113-A (fichiers Flash exploitant CVE-2015-3113) et Troj/Ransom-AXO (ransomware observé dans certaines attaques).

[/vc_message][/vc_column][/vc_row]

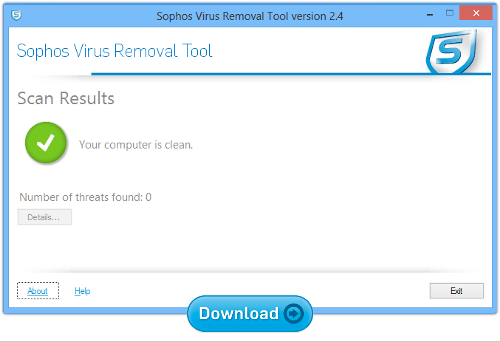

Outil de suppression des virus

L’outil gratuit de suppression des virus de Sophos fonctionne avec votre anti-virus existant, afin de trouver et d’éliminer toute menace cachée au sein de votre ordinateur.

Téléchargez-le, laissez-le récupérer les dernières mises à jour auprès de Sophos, et scanner votre mémoire et votre disque dur. Dans le cas où il trouve des menaces, vous pouvez sur un bouton pour nettoyer votre système.

Billet inspiré de : “Latest Flash hole already exploited to deliver ransomware – update now!” par Paul Ducklin de Naked Security

Partagez “Des exploits à l’assaut d’une nouvelle faille dans Flash” avec http://wp.me/p2YJS1-1Vs