WordPress : mise à jour sécurité critique

WordPress, le (système de gestion de contenu) le plus connu, permettant la création de sites internet et de blogs, vient de sortir une mise à jour sécurité critique.

Parmi les problèmes traités, vous trouvez un bug décrit comme “une vulnérabilité de type cross-site Scripting, permettant à un utilisateur anonyme de compromettre un site”, ce qui représente, en effet, un problème sérieux.

Heureusement, ce bug ne concernait pas la version WordPress 4, qui est sortie en septembre 2014.

Ainsi, si vous avez déjà remis à niveau votre installation WordPress, vous pouvez toujours vous mettre à jour avec la version 4.0.4, mais les dangers provenant d’utilisateurs anonymes, ne font pas parties des failles traitées.

Si vous n’avez pas encore remis à niveau votre installation avec WordPress 4, vous devriez y songer sérieusement !

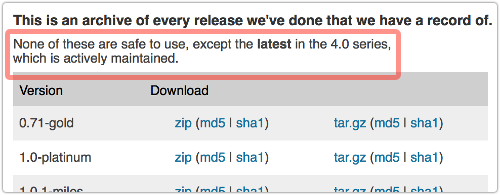

Comme l’explique WordPress dans ses archives, assez franchement d’ailleurs, où vous pouvez remonter jusqu’à la version 0.71-gold de juin 2003 : « aucune de ces versions n’est fiable, d’un point de vue utilisation, exceptées les versions de la série 4.0, qui sont activement révisées et entretenues.

Cependant, les chiffres nous disent plutôt qu’une grande majorité des installations WordPress, à savoir un peu plus de 55%, sont toujours des versions 3.

Ainsi, les versions 3.9, 3.8 et 3.7 de WordPress sont toujours mises à jour, mais de manière passive, car elles ne sont plus activement développées et entretenues à proprement parlé.

De la même manière que le bug concernant les utilisateurs anonymes dans la version 3, vous trouverez 8 patches pour l’amélioration de la sécurité des versions 3 et 4.

Les dangers de compatibilité avec les versions antérieurs

La leçon la plus importante à tirer est celle-ci :

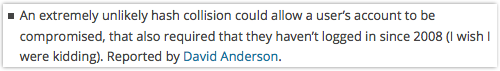

Une incompatibilité extrêmement improbable au niveau des “hashs”, qui permet aux comptes d’utilisateurs d’être compromis, mais qui nécessite également l’absence de connexion depuis 2008 (ce dernier point n’est malheureusement pas une plaisanterie).

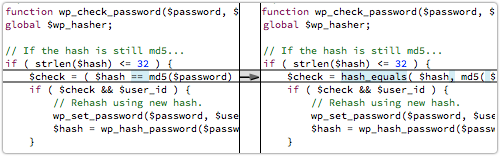

Selon notre compréhension de ce problème aujourd’hui, cette erreur provient du code qui vérifie les mots de passe, et qui autorise un utilisateur à se connecter même s’il a un mot de passe du type MD5 :

Avant 2008, le processus de connexion de WordPress ne faisait qu’une simple vérification du mot de passe avec un hachage de type MD5 en clair, qui était ensuite stocké dans la base de données des logins.

Cette technique n’est plus du tout suffisante aujourd’hui (en fait, elle était suffisante en 1998, mais déjà plus en 2008, mais cela est une autre histoire), car le piratage hors ligne, d’une base de données volées, devient alors beaucoup trop facile.

Un hacker, de nos jours, peut essayer, et de deviner des milliards de mots de passe à la seconde !

De plus, un hachage sans salage, signifie que n’importe qui, avec le même mot de passe, a au final le même «hash». Ainsi, tout mot de passe piraté une fois, l’est définitivement.

Avec un hachage sans salage de type MD5, un motdepasse123, se transforme toujours en 482c811da5d5b4bc6d497ffa98491e38.

Malheureusement, même la version WordPress 4.0.1 vous laissera encore vous connecter avec le bon vieux hachage du type MD5, si c’est ce qui a été stocké dans la base de données.

Normalement, après la connexion, le code produit un nouvel hachage de votre mot de passe, avec un algorithme plus sécurisé, et écrase la valeur qui avait été stockée auparavant, pour la prochaine connexion.

Mais les mots de passe de type MD5, ont été retirés du système WordPress depuis si longtemps (en fait pas si longtemps que cela si l’on compare avec le retrait de Windows XP par Microsoft), qu’il serait temps, pour WordPress, de tirer un trait définitivement sur tous les mots de passe de type MD5, voire même d’éliminer automatiquement les comptes qui n’ont pas été utilisés depuis l’abandon de ce codage.

Limiter la longueur des mots de passe

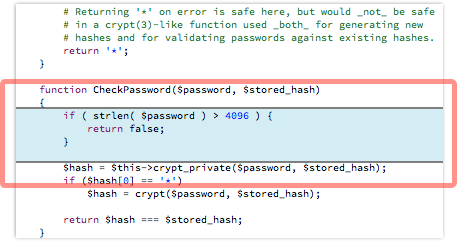

Une autre nouveauté intrigante dans cette mise à jour est : la longueur maximum du mot de passe, qui se voit limitée lors de la connexion.

Nos fréquents lecteurs savent que nous sommes plutôt sensibles sur le thème des mots de passe, surtout lorsqu’il s’agit d’en limiter la longueur. Mais dans ce cas, il ne s’agit pas d’une limitation à 17 caractères comme le pratique Google avec Android, ou encore une limite à 16 caractères comme le propose Microsoft avec Outlook.com.

La limite est à présent fixée à 4096 caractères parce que la validation d’un « hash» extrêmement long, est plus difficile à traiter au niveau du CPU de votre serveur, que celui d’un mot de passe de longueur raisonnable. En effet, cette complexité vient du nombre de boucles nécessaires, au niveau de l’algorithme de hachage.

Ainsi, la limite à 4096 caractères vous permet toujours d’utiliser des mots de passe ridiculement longs en pratique, mais sans pour autant permettre aux mécontents de soumettre aux serveurs des méga-octets de données issues de leurs mots de passe, à chacune de leur connexion. Cette opération, en réalité, surcharge les serveurs, bien plus qu’un mot de passe standard.

Ironiquement, si vous avez réellement un mot de passe de 4097 octets, vous êtes bloqué car WordPress ne l’acceptera plus.

Vous devrez alors effectuer une remise à zéro de votre mot de passe, fonction qui a d’ailleurs aussi été patchée par WordPress lors de cette dernière mise à jour, et en choisir un nouveau, …. Plus court cette fois !

En conclusion

- Si vous utilisez votre propre installation WordPress, et avez l’impression de passer à côté des patches systématiquement (nous reconnaissons que ces mises à jour peuvent devenir une corvée), nous vous conseillons de mettre en place les mises à jour automatiques.

- Si vous n’avez pas encore remis à niveau votre installation avec la version 4 de WordPress, nous vous conseillons vivement de le faire. Les versions antérieures ne sont plus activement entretenues, et deviennent des cibles privilégiées pour n’importe quel hacker.

- Si vous êtes l’un de ces utilisateurs de WordPress pre-2008, et que vous ne vous êtes pas connecté depuis très longtemps, nous vous conseillons de renouveler complètement l’installation, en vous débarrassant définitivement du vieux hachage MD5 de vos mots de passe.

Billet inspiré de : “WordPress issues critical security fixes, closing remote anonymous compromise bug and more” de Paul Ducklin de Naked Security

Partagez “WordPress : mise à jour sécurité critique” avec http://bit.ly/1w1DSbm

Qu’en pensez-vous ? Laissez un commentaire.