Microsoft anunció el martes 63 parches que afectan a 13 familias de productos. Cuatro de los problemas abordados son considerados por Microsoft como de gravedad crítica y nueve tienen una puntuación base CVSS de 8,0 o superior. Se sabe que uno de ellos está siendo explotado activamente, aunque ni este ni ningún otro problema abordado este mes se ha revelado públicamente.

En el momento de la publicación del parche, la empresa estima que cinco CVE tienen más probabilidades de ser explotados en los próximos 30 días, además del que ya se ha detectado. Varios de los problemas de este mes pueden detectarse directamente con las protecciones de Sophos. En la tabla al final de este artúclo incluimos información sobre esto.

El escurridizo recuento de CVE de este mes podría reflejar el desbordamiento del récord del mes pasado. Dos CVE de Windows de gravedad importante, CVE-2025-62208 y CVE-2025-62209, se publicaron en octubre, pero no se mencionaron en la información divulgada por Microsoft en ese momento. Para aquellos que ya han aplicado los parches de octubre, estos dos CVE ya están en tu sistema, lo que deja solo 61 parches para noviembre. Sin embargo, a efectos de este artículo, incluimos ambos CVE en nuestro recuento de noviembre simplemente para asegurarnos de que se contabilizan. En la misma línea, a principios de mes se publicaron cinco parches de Chrome relevantes para Edge.

Por números

-

Total de CVE: 63

-

Divulgados públicamente: 0

-

Explotación detectada: 1

-

Gravidad

-

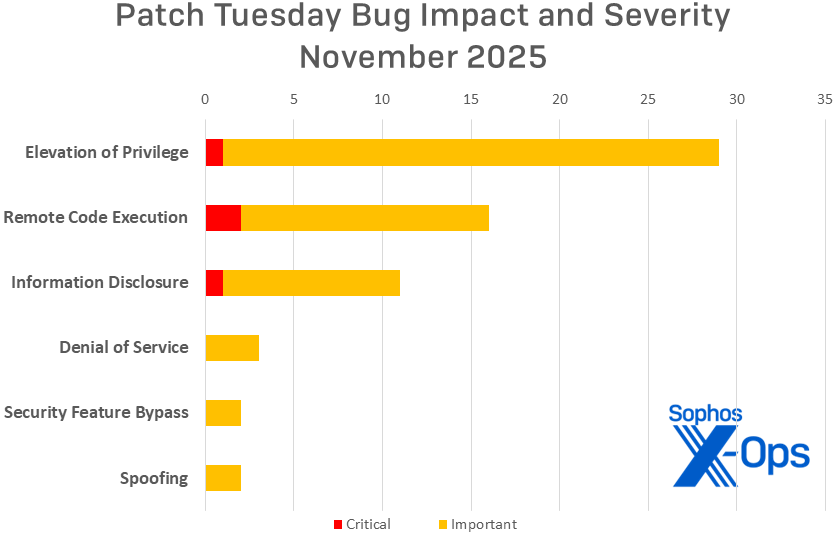

Crítica: 4

-

Importante: 59

-

-

Impacto

-

Denegación de servicio: 3

-

Elevación de privilegios: 29

-

Divulgación de información: 11

-

Ejecución remota de código: 16

-

Omisión de características de seguridad: 2

-

Suplantación de identidad: 2

-

-

Puntuación base CVSS de 9,0 o superior: 1

-

Puntuación base CVSS de 8,0 o superior: 9

Productos

-

Windows: 38

-

Office: 12

-

365: 11

-

Excel: 7

-

Visual Studio: 4

-

Dynamics 365: 3

-

Azure: 1

-

Configuration Manager: 1

-

Nuance PowerScribe 360: 1

-

OneDrive para Android: 1

-

SharePoint: 1

-

SQL: 1

-

Subsistema de Windows para Linux: 1

Como es habitual en esta lista, los CVE que se aplican a más de una familia de productos se cuentan una vez por cada familia a la que afectan. Por cierto, cabe señalar que los nombres de los CVE no siempre reflejan con exactitud las familias de productos afectadas. En concreto, algunos nombres de CVE de la familia Office pueden mencionar productos que no aparecen en la lista de productos afectados por el CVE, y viceversa.

Actualizaciones destacadas de noviembre

Además de las cuestiones mencionadas anteriormente, hay una serie de aspectos específicos que merecen atención.

CVE-2025-62199: vulnerabilidad de ejecución remota de código en Microsoft Office

CVE-2025-62214: vulnerabilidad de ejecución remota de código en Visual Studio

Microsoft considera que es poco probable que los cuatro problemas de gravedad crítica de este mes sean objeto de explotación activa en los próximos 30 días. No obstante, dos de ellos son interesantes debido a su facilidad de explotación, o a la falta de ella. La vulnerabilidad de Office, un problema de uso después de la liberación que permitiría a un atacante ejecutar código localmente, es la única de todas las vulnerabilidades de Office de este mes que tiene el panel de vista previa como vector de ataque. Por su parte, la vulnerabilidad de Visual Studio es inusualmente difícil de explotar; según Microsoft, «la explotación de esta vulnerabilidad no es trivial, ya que requiere varios pasos: inyección de comandos, interacción con Copilot Agent y activación de una compilación». Uf.

CVE-2025-60724: vulnerabilidad de ejecución remota de código GDI+

La única CVE de este mes que merece una puntuación CVSS Base superior a 9,0 es este problema de desbordamiento de búfer que afecta tanto a Office como a Windows. Microsoft asigna a este problema solo un nivel de gravedad importante y considera que es menos probable que se produzca un exploit activo en los próximos 30 días. ¿Por qué esta discrepancia? Microsoft explica que la diferencia radica en los múltiples vectores por los que se podría explotar este problema: «Un atacante podría activar esta vulnerabilidad convenciendo a una víctima para que descargue y abra un documento que contenga un metarchivo especialmente diseñado. En el peor de los casos, un atacante podría activar esta vulnerabilidad en los servicios web cargando documentos que contengan un metarchivo especialmente diseñado sin la interacción del usuario. Cuando se pueden utilizar múltiples vectores de ataque, asignamos una puntuación basada en el escenario con mayor riesgo».

CVE-2025-30398 — Vulnerabilidad de divulgación de información de Nuance PowerScribe 360

CVE-2025-60722 — Vulnerabilidad de elevación de privilegios de Microsoft OneDrive para Android

Dos parches muy diferentes entre sí: uno soluciona un error de gravedad crítica en un software médico extremadamente especializado y el otro soluciona un problema de gravedad importante en un paquete con más de cinco mil millones de descargas hasta la fecha, pero que comparten una forma inusual de resolución, ya que los usuarios afectados tienen que obtener estas actualizaciones fuera de los mecanismos habituales de parcheo de Microsoft. A los usuarios de Nuance se les pide que se pongan en contacto con su gestor de éxito del cliente (CSM) o con el servicio de asistencia técnica —sí, ponerse en contacto con personas reales— para obtener las actualizaciones. Los otros cinco mil millones de nosotros, por nuestra parte, acudiremos a la Google App Store para descargar nuestro parche, aunque esperemos que no sea todo al mismo tiempo.

Protecciones de Sophos

| CVE | Sophos Intercept X/Endpoint IPS | Sophos XGS Firewall |

| CVE-2025-59512 | Exp/2559512-A | Exp/2559512-A |

| CVE-2025-60705 | Exp/2560705-A | Exp/2560705-A |

| CVE-2025-60719 | Exp/2560719-A | Exp/2560719-A |

| CVE-2025-62213 | Exp/2562213-A | Exp/2562213-A |

| CVE-2025-62215 | Exp/2562215-A | Exp/2562215-A |

Como cada mes, si no quieres esperar a que tu sistema descargue las actualizaciones de Microsoft, puedes descargarlas manualmente desde el sitio web del Catálogo de Windows Update. Ejecuta la herramienta winver.exe para determinar qué versión de Windows estás ejecutando y, a continuación, descarga el paquete de actualización acumulativa para la arquitectura y el número de compilación específicos de tu sistema.