Sophos X-Ops advierte al sector hotelero de que una campaña dirigida a hoteles de todo el mundo con malware de robo de contraseñas está utilizando quejas por correo electrónico sobre problemas de servicio o solicitudes de información como señuelo de ingeniería social para ganarse la confianza de los objetivos de la campaña, antes de enviarles enlaces a cargas útiles maliciosas.

Los atacantes están utilizando una metodología similar a la que Sophos X-Ops descubrió en los meses previos a la fecha límite para la declaración de la renta federal estadounidense en abril de 2023: inicialmente, se ponen en contacto con el objetivo a través de un correo electrónico que solo contiene texto, pero con un asunto al que una empresa orientada a los servicios (como un hotel) querría responder rápidamente. Solo después de que el objetivo responda al correo electrónico inicial del actor de la amenaza, este envía un mensaje de seguimiento con un enlace a lo que afirma que son detalles sobre su solicitud o reclamación.

El ámbito de la ingeniería social abarca una amplia variedad de temas, pero se puede clasificar en dos grupos generalizados: quejas sobre problemas graves que el remitente afirma haber experimentado en una estancia reciente, o solicitudes de información para ayudar con una posible reserva futura.

Sophos X-Ops ya ha informado a los representantes del Centro de Análisis e Intercambio de Información sobre Minoristas y Hostelería (RH-ISAC) sobre este ataque dirigido a su sector durante la ajetreada temporada de viajes de fin de año.

Te escribo para preguntarte

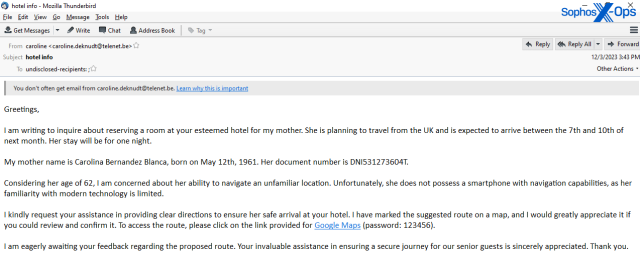

El contenido de los mensajes tipo “queja” va desde acusaciones de ataques violentos o comportamiento intolerante por parte de miembros del personal del hotel, hasta afirmaciones de que al “huésped” le robaron o perdió objetos de su habitación. Los mensajes del tipo “solicitud de información” incluían correos electrónicos en los que se pedía alojamiento para alguien con alergias graves, mensajes sobre cómo el hotel podía apoyar una reunión de negocios, o consultas sobre la accesibilidad dentro del hotel para un huésped discapacitado o anciano.

En todos los casos, una vez que un representante del hotel respondía a la consulta inicial solicitando más información, el actor de la amenaza respondía con un mensaje que, según afirma el atacante, enlaza con documentación o pruebas que respaldan sus afirmaciones o solicitudes. La “documentación” no es documentación real, sino la carga útil del malware, envuelta en un archivo comprimido protegido por contraseña.

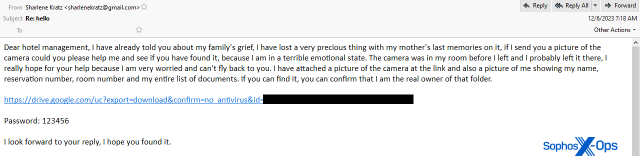

Los enlaces apuntan a servicios públicos de almacenamiento en la nube, como Google Drive, y el cuerpo del mensaje contiene una contraseña (normalmente numérica) que se pide al destinatario que utilice para abrir el archivo Zip o Rar al otro lado del enlace de descarga.

Características comunes de los mensajes de correo electrónico de la campaña

Los mensajes que los atacantes envían al personal del hotel comparten algunos rasgos que los hacen más sospechosos y merecen mayor precaución por parte de los destinatarios.

Al igual que muchas campañas exitosas de malspam, los mensajes están diseñados para jugar con las emociones y el deseo del objetivo de prestar ayuda, un rasgo de autoselección para las personas que trabajan en el sector de la hostelería.

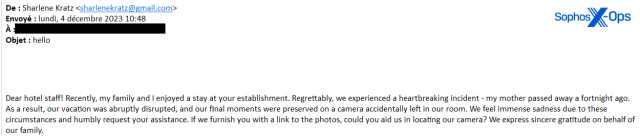

En un ejemplo, el actor de la amenaza dice al personal de un hotel que se ha dejado una cámara en una habitación que contiene fotos de un familiar fallecido recientemente y pide ayuda al hotel para localizar la cámara.

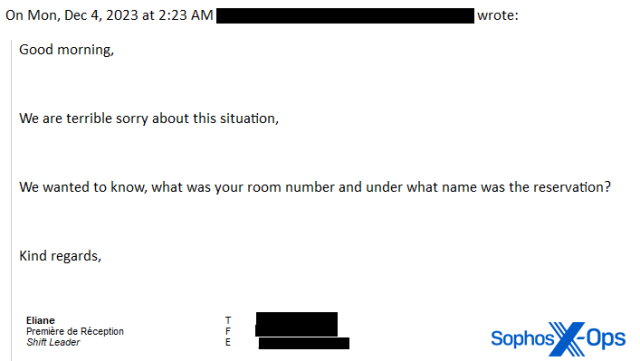

Cuando el personal del hotel responde, preguntando por el número de habitación y el nombre con el que se hizo la reserva, el actor de la amenaza responde, fingiendo exasperación:

“Ya les he contado el dolor de mi familia, he perdido algo muy preciado con los últimos recuerdos de mi madre en él, si les envío una foto de la cámara ¿podrían ayudarme?” junto con un enlace a un archivo alojado en Google Drive, y el texto “Contraseña: 123456” debajo del enlace.

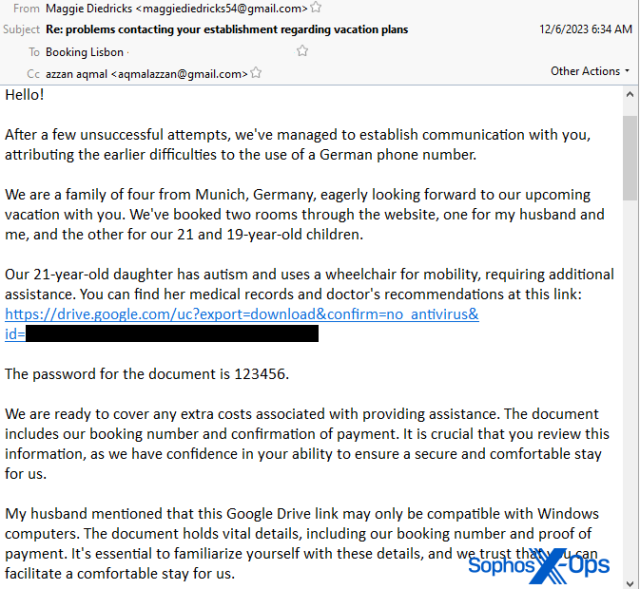

En otro ejemplo, el actor de la amenaza envía un correo electrónico a un hotel y les pide que respondan porque “no han podido ponerse en contacto con ustedes a través del sitio web o por teléfono”. Cuando el agente de reservas del hotel les pide que proporcionen más detalles sobre sus planes, el actor de la amenaza responde afirmando que han reservado habitaciones a través del sitio web, pero que necesitan hacer arreglos para el alojamiento de un familiar discapacitado. Su segundo correo electrónico enlaza a un archivo zip alojado en Google Drive que, según afirman, contiene “historiales médicos y recomendaciones del médico” y, de nuevo, una contraseña de 123456 necesaria para abrir el archivo.

En ese mensaje, el actor de la amenaza añade lo siguiente “Mi marido mencionó que este enlace de Google Drive puede que solo sea compatible con ordenadores Windows. El documento contiene detalles vitales, como nuestro número de reserva y el comprobante de pago. Es esencial que te familiarices con estos detalles”.

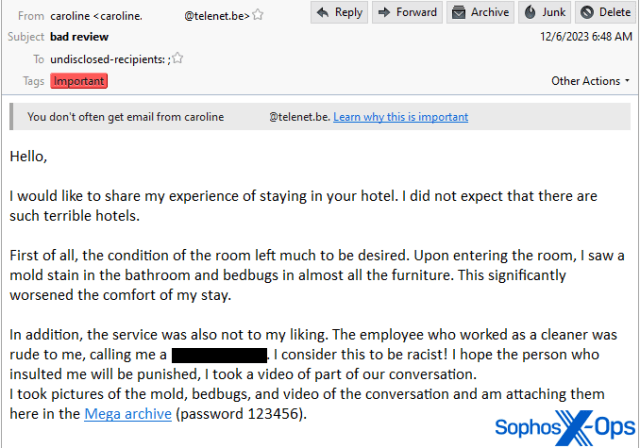

En lo que podría ser el ejemplo más indignante, el actor de la amenaza pidió ponerse en contacto con un gerente para tratar un problema que tenían en el hotel. Una vez que el gerente responde, el actor de la amenaza escribe “No esperaba que hubiera hoteles tan terribles”, describiendo una experiencia horrible (ficticia) que incluía paredes mohosas, “chinches en casi todos los muebles” que “empeoraron significativamente la comodidad de mi estancia”, y un empleado que utilizó un epíteto racista. El correo electrónico enlaza con un archivo RAR alojado en el proveedor de alojamiento en la nube Mega.nz, también con una contraseña de 123456, que según el remitente contiene un vídeo del enfrentamiento entre el huésped y el empleado.

Todos los correos electrónicos urden una excusa para compartir documentación con los trabajadores del hotel a través del almacenamiento en la nube, desde Google Drive, Mega.nz, Dropbox, o desde una dirección en el espacio de alojamiento de contenidos de la plataforma de chat Discord. Las cargas útiles maliciosas enlazadas desde estos mensajes estaban comprimidas en formato Zip o Rar, y utilizaban una de las siguientes listas de contraseñas.

- 1111

- 123456

- 2023

- info2023

- hotel

- 501949

Vimos muchos más ejemplos de escritura creativa por parte del actor de la amenaza. Los correos electrónicos se quejaban de que los huéspedes habían contraído diversas enfermedades; preocupaciones por reacciones alérgicas a los productos de limpieza; acusaciones de haber sido envenenados en el hotel; manchas en colchones, paredes o baños; insectos en los muebles de las habitaciones; bolsos, anillos, relojes caros o cámaras olvidados o robados de las habitaciones; necesidad de alojamiento o asistencia para huéspedes con movilidad o acceso a la tecnología limitados; y comportamiento grosero, violento o intolerante del personal dirigido al huésped.

Cargas útiles diseñadas para eludir el Sandboxing

Las propias cargas útiles del malware se crearon con la intención de dificultar el escaneado o la detección del contenido malicioso.

Todos los archivos están protegidos por contraseña, lo que impide que el servicio en la nube que los aloja pueda escanear casualmente el contenido y detectar si la carga útil es maliciosa.

Cuando se descomprime, el propio malware tiene características que también le ayudan a eludir la detección inmediata.

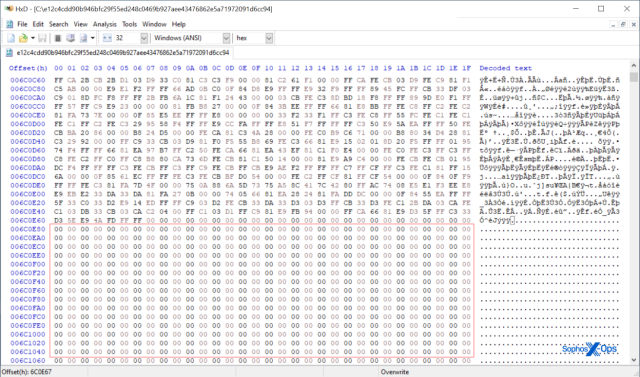

Muchos de los archivos de carga útil descomprimidos o desarchivados son mucho más grandes que un ejecutable típico. Varias de las muestras que descubrimos pesan más de 600 MB. Los escáneres estáticos de protección de endpoints diseñados para procesar archivos mucho más pequeños podrían pasar por alto archivos de este tamaño.

La gran mayoría del contenido interno de esos archivos eran sólo bytes que contenían ceros, utilizados como relleno de espacio.

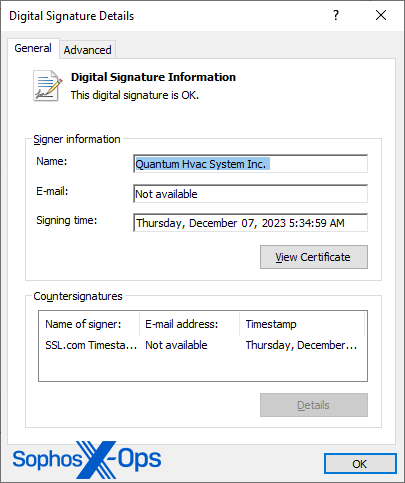

Casi todas las muestras han sido firmadas con un certificado de validación de código. Muchos de los certificados son totalmente nuevos (obtenidos en el transcurso del periodo operativo de la campaña) y las consultas de algunos de esos certificados indican que la firma sigue siendo válida para muchas de las muestras, mientras que otras parecen ser falsas o falsificadas, y no superan la validación.

Algunas herramientas de protección de endpoints excluirán automáticamente del análisis los ejecutables con firmas válidas; otras solo buscarán la presencia de un certificado, sin molestarse en comprobar si es válido.

Malware simple pero eficaz para robar contraseñas

La mayoría de las muestras parecen ser variantes de una familia de malware llamada Redline Stealer o Vidar Stealer. A pesar de su tamaño, el 99% del volumen de los ejecutables del malware (con extensión .exe o .scr) de más de 600 MB son sólo ceros. El código del malware se hilvana al final de los archivos de gran tamaño con comandos de salto que saltan sobre el espacio vacío.

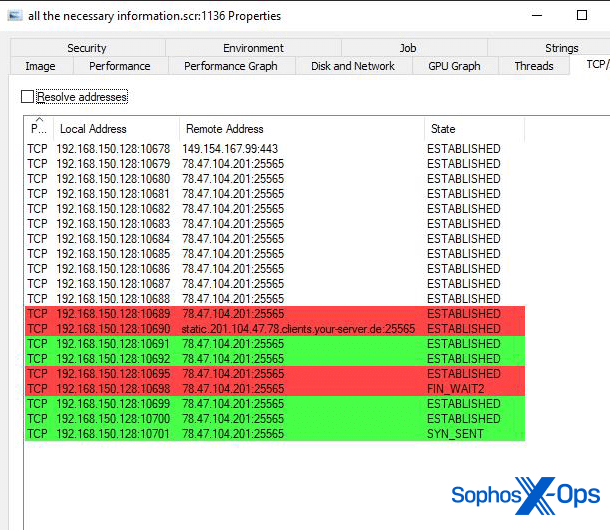

Cuando se ejecuta, el malware se conecta inmediatamente a una URL del servicio de mensajería encriptada Telegram. La URL apunta a una sala de chat, cuyo título es una dirección web utilizada para el mando y control del bot. En el momento en que probamos este malware, la dirección C2 era una dirección IP y un puerto TCP no estándar con un número alto.

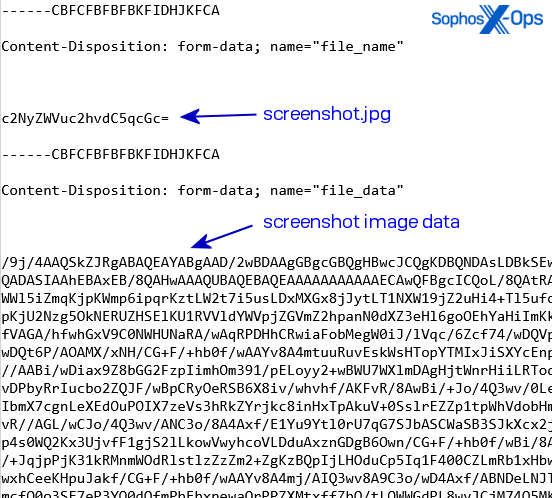

A continuación, el bot se conecta a la dirección que recupera del canal de Telegram y descarga una carga útil capaz de diversas funciones desde esa dirección. Utiliza peticiones HTTP POST al servidor C2 para enviar telemetría sobre la máquina infectada, incluyendo detalles de la información de la cuenta guardada en el navegador y capturas de pantalla del escritorio. Como respuesta, el servidor entrega información que el bot puede utilizar para cifrar su comunicación.

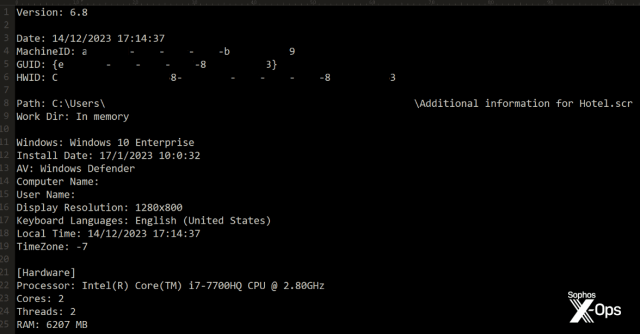

El malware no establece persistencia en la máquina anfitriona. Se ejecuta una vez, hace su trabajo extrayendo y luego exfiltrando los datos que quiere robar, y luego se cierra. Además de las contraseñas y la información de las cookies, el bot hace un perfil de la máquina en la que se ejecuta, y envía todo sobre ella al controlador del bot. Las muestras que analizamos ni siquiera se borraban a sí mismas después de ejecutarse.

En el momento de escribir esto, Sophos X-Ops ha recuperado más de 50 muestras únicas del almacenamiento en la nube donde los actores de la amenaza que llevan a cabo esta campaña alojaban los archivos. También hemos informado de los enlaces maliciosos a los distintos proveedores de almacenamiento en la nube que alojan el malware. La mayoría de esas muestras mostraron pocas o ninguna detección en Virustotal.

Sophos ha publicado indicadores de compromiso en nuestro repositorio de Github.

Los productos de seguridad para endpoints de Sophos detectarán el malware como Troj/Agent-BKJE. Los intentos de exfiltrar credenciales se bloquean mediante la detección de comportamiento Creds_2D.

Agradecimientos

Sophos X-Ops da las gracias a los Investigadores Senior de Amenazas Felix Weyne y Anand Ajjan por detectar la campaña en sus primeras fases y dar la voz de alarma, y al personal del RH-ISAC por su ayuda en la difusión de advertencias sobre este ataque a sus miembros y a la industria hotelera en general.