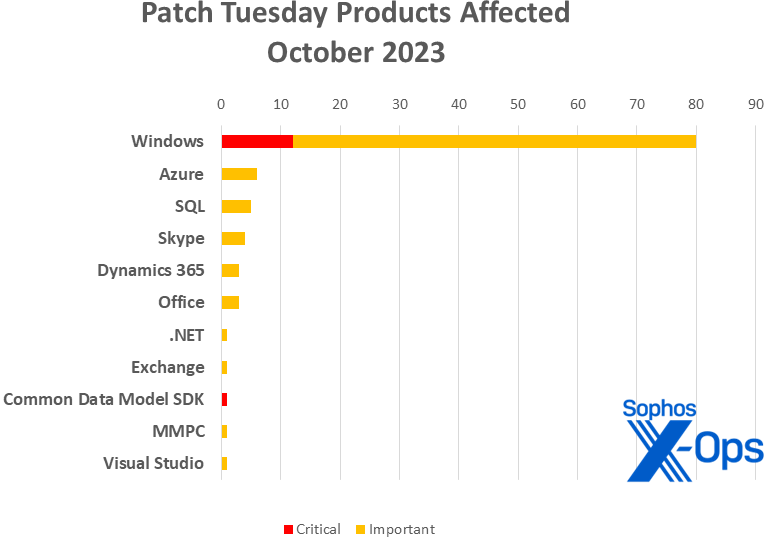

Microsoft publicó el martes parches para 104 vulnerabilidades, 80 de ellas para Windows. También están afectados otros diez grupos de productos. De los 104 CVE abordados, 11 se consideran de gravedad Crítica, diez de ellos están en Windows, mientras que uno recae en el SDK del Modelo de Datos Común de Microsoft. (Un CVE, un problema de denegación de servicio de gravedad Importante (CVE-2023-38171), afecta no solo a Windows, sino también a .NET y Visual Studio.

En el momento de aplicar el parche, se sabe que se están explotando dos problemas relacionados con WordPad y Skype. Según estimaciones de la empresa, es más probable que se exploten otras 10 vulnerabilidades en Windows, Exchange y Skype en los próximos 30 días. Para facilitar la priorización, estos 12 problemas son:

| Familia | CVE | Explotación activa | Recomendación |

| Skype | CVE-2023-41763 | Activamente explotado | Parchea de inmediato |

| Windows (WordPad) | CVE-2023-36563 | Activamente explotado | Parchea de inmediato |

| Exchange | CVE-2023-36778 | Probable en 30 días | Parchea lo antes posible |

| Skype | CVE-2023-36780 | Probable en 30 días | Parchea lo antes posible |

| Windows | CVE-2023-36594 | Probable en 30 días | Parchea lo antes posible |

| Windows | CVE-2023-36713 | Probable en 30 días | Parchea lo antes posible |

| Windows | CVE-2023-36731 | Probable en 30 días | Parchea lo antes posible |

| Windows | CVE-2023-36732 | Probable en 30 días | Parchea lo antes posible |

| Windows | CVE-2023-36743 | Probable en 30 días | Parchea lo antes posible |

| Windows | CVE-2023-36776 | Probable en 30 días | Parchea lo antes posible |

| Windows | CVE-2023-38159 | Probable en 30 días | Parchea lo antes posible |

| Windows | CVE-2023-41772 | Probable en 30 días | Parchea lo antes posible |

Uno de los elementos más interesantes de la publicación de este mes ni siquiera es un parche, aunque, para ser justos, no es un problema que pueda “parchearse” en el sentido habitual, ni para los productos de Microsoft ni para muchos otros. CVE-2023-44487, un problema de denegación de servicio de gravedad importante describe un ataque de restablecimiento rápido contra HTTP/2, que actualmente es objeto de una explotación extremadamente activa. Lleva un número CVE asignado por MITRE (una rareza; normalmente Microsoft asigna sus propios números CVE) y, según el sistema de reconocimiento de Microsoft, está “acreditado” a Google, Amazon y Cloudflare. La lista de familias de productos afectadas es larga: .NET, ASP.NET, Visual Studio y varias iteraciones de Windows. Microsoft ha publicado un artículo al respecto. No está incluido en el recuento de parches de este post, aunque el artículo afirma que la empresa está publicando mitigaciones (no parches, sino mitigación) para IIS, .NET y Windows. Sin embargo, existe una solución recomendada: entra en RegEdit y desactiva el protocolo HTTP/2 en tu servidor web. Google ha publicado una buena explicación de este ataque.

Además del martes de parches, los responsables de curl (la herramienta de línea de comandos de código abierto) también tenían preparado un parche importante para el miércoles 11 de octubre. Según el aviso publicado en GitHub, CVE-2023-38545 y CVE-2023-38546 describen problemas en libcurl, y CVE-2023-38545, un problema de desbordamiento de heap, también afecta al propio curl. Se trata de un asunto serio; según Daniel Stenberg, el mantenedor que escribió el aviso de GitHub, “[CVE-2023-38545] es probablemente el peor fallo de seguridad de curl en mucho tiempo”. Dado que curl se encuentra en el corazón de protocolos tan populares como SSL, TLS, HTTP y FTP, se recomienda encarecidamente a los administradores de sistemas que se familiaricen con la nueva versión curl 8.4.0, que soluciona este problema.

Octubre también es un gran mes para las despedidas. La lista de productos afectados es larga, en particular, el hecho de que Office 2019 ya no reciba actualizaciones de funciones es un hito, pero la principal retirada de este mes es sin duda Server 2012 y Server 2012R2. Como regalo de despedida, esa versión de la plataforma recibe 65 parches, 11 de ellos de gravedad crítica, uno bajo explotación activa.

- Total de CVE de Microsoft: 2

- Total de avisos incluidos en la actualización: 2

- Divulgados públicamente: 2

- Explotados: 2

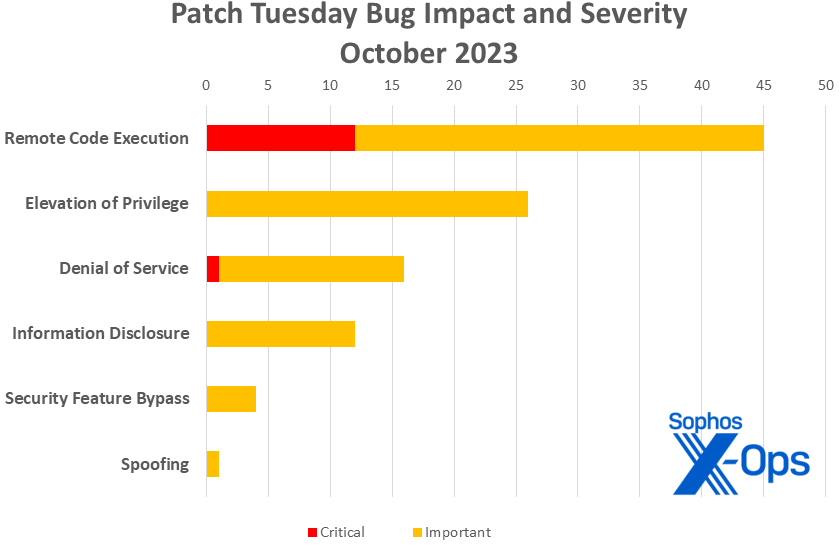

- Gravedad

- Crítico: 13

- Importante: 91

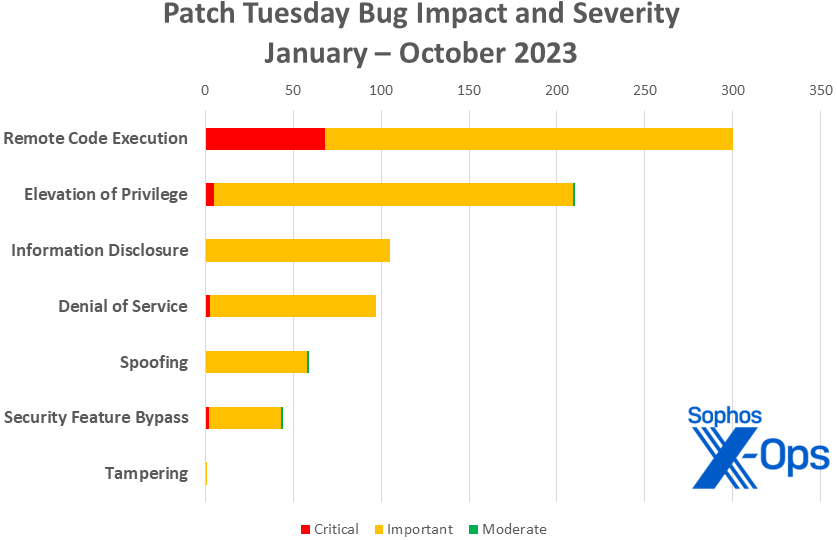

- Impacto

- Ejecución remota de código: 45

- Elevación de privilegios: 26

- Denegación de servicio: 16

- Divulgación de información: 12

- Anulación de funciones de seguridad: 4

- Suplantación de identidad: 1

Productos

- Windows: 80 (incluido uno compartido con .NET y Visual Studio)

- Azure 6

- SQL 5

- Skype: 4

- Dynamics 365: 3

- Office 3

- .NET 1 (compartido con Visual Studio y Windows)

- Exchange 1

- SDK de modelo de datos común de Microsoft: 1

- MMPC 1

- Visual Studio: 1 (compartido con .NET y Windows)

Actualizaciones destacadas de octubre

Además de los problemas de alta prioridad comentados anteriormente, hay algunos elementos interesantes.

9 CVE – Vulnerabilidad de Ejecución Remota de Código del Protocolo de Túnel de Capa 2

5 CVE – Vulnerabilidad de Elevación de Privilegios en Win32k

Los CVE con nombres idénticos no son nada inusuales en estas versiones; este mes también tiene conjuntos con nombres idénticos de 16 (Vulnerabilidad de Ejecución Remota de Código de Microsoft Message Queuing), 4 (Vulnerabilidad de Denegación de Servicio de Microsoft Message Queuing) y 3 (demasiados para enumerarlos) CVE. Sin embargo, las 9 RCE que afectan al protocolo de túnel de Capa 2 de Windows también comparten el estado de gravedad Crítica (la base CVSS 3.1 es 8.1) y, por tanto, merece la pena examinarlas cuanto antes. Afortunadamente, Microsoft no cree que ninguno de ellos tenga más probabilidades de ser explotado en los próximos 30 días. En cambio, los 5 problemas de EoP que afectan a Win32K sí se consideran más susceptibles de ser explotados en los próximos 30 días.

CVE-2023-36563 – Vulnerabilidad de divulgación de información de Microsoft WordPad

Esta es, como ya se ha mencionado, una de las dos vulnerabilidades que se están explotando activamente; Microsoft afirma que Preview Pane es un vector.

Protecciones de Sophos

| CVE | Sophos Intercept X/Endpoint IPS | Sophos XGS Firewall |

| CVE-2023-36594 | Exp/2336594-A | Exp/2336594-A |

| CVE-2023-36713 | Exp/2336713-A | Exp/2336713-A |

| CVE-2023-36731 | Exp/2336731-A | Exp/2336731-A |

| CVE-2023-36743 | Exp/2336743-A | Exp/2336743-A |

| CVE-2023-36776 | Exp/2336776-A | Exp/2336776-A |

| CVE-2023-38159 | Exp/2338159-A | Exp/2338159-A |

| CVE-2023-41772 | Exp/2341772-A | Exp/2341772-A |

Como todos los meses, si no quieres esperar a que tu sistema descargue por sí mismo las actualizaciones de Microsoft, puedes descargarlas manualmente desde el sitio web del Catálogo de Windows Update. Ejecuta la herramienta winver.exe para determinar qué compilación de Windows 10 u 11 estás ejecutando y, a continuación, descarga el paquete de actualizaciones acumulativas para la arquitectura y el número de compilación específicos de tu sistema.

Con respecto a CVE-2023-44487, la mejor opción para frustrar el ataque de denegación de servicio que permite la vulnerabilidad es seguir los consejos publicados por Microsoft.