CryptoRom es un enfoque romántico de fraude financiero y una forma de lo que también se conoce como “carnicería del cerdo” o “sha zhu pan” (杀猪盘, literalmente “plato de carnicería del cerdo”). Este tipo de fraude utiliza la ingeniería social en combinación con aplicaciones financieras y sitios web falsificados para atrapar a las víctimas y robarles su dinero. Durante los dos últimos años, hemos investigado este tipo de estafas y hemos examinado las formas en que sus operadores han eludido los controles de seguridad de Apple evitando la tienda de aplicaciones y utilizando métodos ad hoc para colocar aplicaciones maliciosas en los teléfonos de las víctimas. Recientemente, descubrimos aplicaciones de CryptoRom que burlaron los procesos de revisión de seguridad de las tiendas de aplicaciones de Apple y Google, consiguiendo introducirse en las tiendas oficiales. Las víctimas de la estafa nos alertaron de las aplicaciones y compartieron detalles de las operaciones delictivas que había tras ellas. En el proceso de investigación de las aplicaciones, encontramos otras aplicaciones y descubrimos información sobre las organizaciones que estaban detrás de estas estafas.

En ambos casos, se contactó con las víctimas a través de aplicaciones de citas (Facebook y Tinder). A continuación, se les pedía que trasladaran su conversación a WhatsApp, donde finalmente se les inducía a descargar las aplicaciones de las que se habla en este informe. Aunque los perfiles y las historias de fondo muy elaboradas que se utilizaban para inducir a las víctimas a confiar en los consejos proporcionados por los delincuentes sentaban las bases para estas estafas, la posibilidad de publicar las aplicaciones utilizadas en estas estafas en las tiendas oficiales contribuyó significativamente a mejorar su credibilidad.

Tanto Apple como Google han sido informados de estas aplicaciones. El equipo de seguridad de Apple las retiró rápidamente de esa tienda de aplicaciones. Google también ha eliminado recientemente de Play Store la aplicación de la que informamos.

Atraer a las víctimas mediante aplicaciones de citas

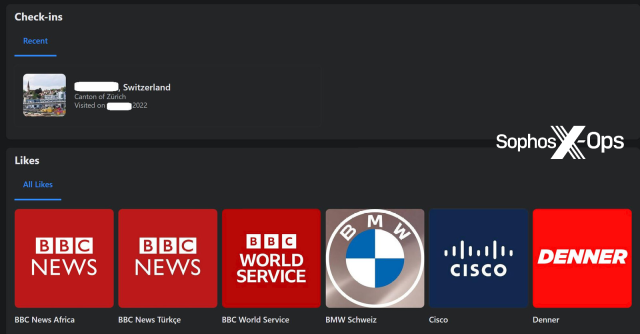

En el primer caso que investigamos, la víctima residía en Suiza. El objetivo conoció a su “pareja potencial”, una persona o personas que utilizaban el perfil de una mujer supuestamente afincada en Londres, a través de Facebook Dating. Como en los otros casos, el perfil de Facebook del estafador estaba repleto de fotos que parecían mostrar un estilo de vida lujoso, incluidas fotos de restaurantes de lujo, tiendas y destinos caros, y selfies casi perfectos y de aspecto profesional. Es muy probable que el contenido del perfil se comprara a un tercero o se robara de Internet.

Para mantener la apariencia que eran de Londres, los delincuentes que estaban detrás del perfil publicaron acontecimientos de BBC News, como el funeral de la reina Isabel II, en la cronología de Facebook de la persona. La persona también “gustaba” y seguía a organizaciones que mostraban interés por la BBC y conocidas empresas occidentales.

Tras establecer una relación, los delincuentes que estaban detrás del perfil dijeron a la víctima que “su” tío trabajaba para una empresa de análisis financiero, y la invitaron a operar juntos con criptomonedas. En este punto, los estafadores enviaron a la víctima un enlace a la aplicación falsa en la tienda de aplicaciones de Apple. Instruyeron a la víctima sobre cómo empezar a “invertir” con la aplicación, diciéndole que transfiriera dinero a la bolsa de criptomonedas Binance y luego de Binance a la aplicación falsa.

Al principio, la víctima pudo retirar pequeñas cantidades de criptomoneda. Pero más tarde, cuando la víctima quiso retirar cantidades mayores, la cuenta se bloqueó y se le dijo a través de un chat de “atención al cliente” de la aplicación que pagara una comisión del 20% (como se muestra en la Figura 3) para acceder a la criptomoneda.

La segunda víctima siguió un camino similar, con la diferencia de que el contacto inicial fue a través de Tinder. El estafador pidió trasladar la conversación a WhatsApp, y luego incitó a la víctima a descargar otra aplicación falsa de la App Store de iOS. La víctima descubrió la estafa, pero solo después de perder 4.000 USD.

Aplicaciones falsas en la App Store de Apple

Anteriormente, las aplicaciones de iOS que hemos visto asociadas a las estafas de CryptoRom se desplegaban desde fuera de la App Store oficial de Apple a través de servicios de distribución ad hoc. Para conseguir que las víctimas las instalaran, los delincuentes que estaban detrás de las estafas tenían que utilizar la ingeniería social: tenían que convencer a las víctimas de que instalaran un perfil de configuración para permitir la instalación de la app, un proceso que podía asustar a muchos objetivos. No obstante, en los casos que hemos investigado recientemente, las aplicaciones utilizadas por los estafadores se colocaron con éxito en el App Store de Apple, lo que redujo en gran medida la cantidad de ingeniería social necesaria para introducir la aplicación en los dispositivos de las víctimas.

La primera de estas aplicaciones parecía, a primera vista, no tener ninguna relación con las criptomonedas; llamada “Ace Pro”, la aplicación se describía en su página de la App Store como una aplicación de comprobación de códigos QR.

La traducción automática del texto (del eslovaco):

“Ace Pro” por aplicación, que convierte la información del código QR de conducción rápida en información de conducción. Es sencilla de cargar y fácil de usar. Puede transformar tu información del tren muy bien, permitiéndote pasar rápidamente por el trayecto. Ahorra tiempo…”.

La política de privacidad de la aplicación también la describe como una aplicación “QR Check”.

La segunda aplicación de CryptoRom que descubrimos en la tienda de aplicaciones de Apple se llamaba “MBM_BitScan”, descrita en el listado de la tienda como un rastreador de datos en tiempo real para criptomonedas. Pero también tiene una interfaz falsa de criptotrading. Una de las víctimas perdió unos 4.000 dólares con esta aplicación falsa.

Ambas aplicaciones consiguieron superar el proceso de revisión de la App Store de Apple. Todas las aplicaciones que se instalan a través de la App Store de Apple deben estar firmadas por el desarrollador mediante un certificado proporcionado por Apple y deben pasar por un estricto proceso de revisión para verificar que siguen las directrices de la App Store.

Si los delincuentes consiguen superar estas comprobaciones, tienen el potencial de llegar a millones de dispositivos. Esto es lo que lo hace más peligroso para las víctimas de CryptoRom, ya que es más probable que la mayoría de esos objetivos confíen en la fuente si procede de la App Store oficial de Apple.

Evadir la revisión de la App Store

Las dos aplicaciones que encontramos utilizaban contenido remoto para proporcionar su funcionalidad maliciosa, contenido que probablemente se ocultó hasta que se completó la revisión de la App Store.

En el caso de la aplicación Ace Pro, los desarrolladores maliciosos insertaron código relacionado con la comprobación de QR y otro código de la biblioteca de aplicaciones de iOS en la aplicación para que pareciera legítima a los revisores. Pero cuando la aplicación se inicia, envía una solicitud a un dominio registrado en Asia (rest[.]apizza[.]net), que responde con contenido de otro host (acedealex[.]xyz/wap). Es esta respuesta la que entrega la falsa interfaz de comercio de CryptoRom. Es probable que los delincuentes utilizaran un sitio de aspecto legítimo para las respuestas en el momento de la revisión de la aplicación, cambiando posteriormente a la URL de CryptoRom.

La aplicación MBM_BitScan utiliza un enfoque similar. Al ejecutarse, envía una petición JSON a un servidor de comando y control (C2) alojado en Amazon Web Services, y obtiene una respuesta de un dominio llamado flyerbit8(.)com, un dominio creado para que parezca el del vendedor legítimo de bitcoins japonés bitFlyer:

Esta técnica de evasión de la revisión, que está relacionada con el malware de fraude por clic, ha sido vista anteriormente por otros investigadores en aplicaciones falsas de iOS que datan de 2019.

Interfaces criptográficas falsas

El contenido remoto que se muestra en estas aplicaciones es similar al de otras aplicaciones de estafa de CryptoRom que hemos visto. Ambas tienen una interfaz de operaciones que funciona pero es falsa, con la supuesta capacidad de depositar y retirar divisas, así como una función de atención al cliente incorporada. Pero todos los depósitos van a parar a los bolsillos de los estafadores en lugar de a una cuenta de operaciones real.

Como estas interfaces de comercio se cargan en tiempo de ejecución, y como la totalidad del contenido malicioso de las aplicaciones reside en el servidor web y no en el código de la aplicación, es un reto para las tiendas de aplicaciones revisar y encontrar estas aplicaciones falsas. Es difícil que los revisores las identifiquen como fraudulentas con solo ver el código. Y como es probable que solo las utilicen las personas a las que van dirigidas las estafas, solo serán denunciadas por usuarios que estén familiarizados con versiones legítimas de las aplicaciones y tengan conocimientos de criptomoneda. Debido a estos factores, este tipo de aplicaciones falsas seguirán planteando un reto importante a los revisores de seguridad de aplicaciones de Apple.

Google Play Store

La versión de Google Play Store de MBM_BitScan tiene un nombre de proveedor y un título diferentes a los de la versión de Apple. Sin embargo, se comunica con el mismo C2 que la versión iOS de la aplicación, e igualmente accede al dominio que aloja la interfaz de comercio falsa a través de JSON. Recibe flyerbit8<dot>com, que como se ha indicado anteriormente se parece a la empresa criptográfica japonesa legítima bitFlyer. Todo lo demás se gestiona en la interfaz web.

Los actores detrás de CryptoRom

CryptoRom y otras estafas similares se dirigieron inicialmente a personas de China y Taiwán. Las primeras estafas se centraban en el juego online con información privilegiada, utilizando tácticas similares a las de CryptoRom. En el transcurso de la pandemia COVID-19, las estafas se expandieron globalmente y evolucionaron hacia el comercio fraudulento de divisas y criptodivisas. Hemos bautizado a este grupo como “ShaZhuPan”.

Cuando las autoridades chinas empezaron a tomar medidas enérgicas contra estas estafas y procesaron a algunos de sus autores, algunas de las bandas que estaban detrás huyeron a países más pequeños del sudeste asiático, como Camboya, donde ahora operan en zonas económicas especiales (ZEE).

Según los informes de las organizaciones policiales chinas que se centraron en estas operaciones en China, los grupos de CryptoRom siguen una estructura empresarial que imita un modelo organizativo corporativo. En la cima hay una oficina central, que se encarga de la supervisión y el blanqueo de dinero. La oficina central subcontrata las operaciones de estafa a organizaciones afiliadas. Estas operaciones de franquicia, también llamadas agentes, tienen su propia división del trabajo:

- El equipo de “recepción” se encarga de la logística, el tráfico de seres humanos (más sobre esto más adelante) y la gestión del sitio.

- El equipo técnico se ocupa de los sitios web y las aplicaciones.

- El equipo financiero se ocupa de las operaciones financieras locales; los beneficios se dividen 40:60 entre la central y la franquicia.

- Los teclistas están en la parte inferior de la cadena delictiva y son los que realizan la mayor parte de la interacción con las víctimas.

Durante Covid-19, muchos países subdesarrollados no tenían trabajo ni prestaciones sociales suficientes para mantener a los afectados por los problemas económicos. Esto empujó a muchos jóvenes a aceptar ofertas de trabajo en zonas económicas especiales de otros países que prometían salarios elevados. Muchas de ellas eran ofertas de trabajo fraudulentas vinculadas a este tipo de estafas; cuando los trabajadores llegaban, eran trasladados a centros de criptomonedas y se les confiscaba el pasaporte.

A menudo, los teclistas son víctimas del tráfico de seres humanos, traídos de países como China, Malasia e India con la promesa de trabajos mejor pagados. Se les entrena con guiones preescritos con instrucciones sobre cómo interactuar, qué decir a sus víctimas y cómo hacer que inviertan. Si quieren marcharse o no siguen el guión, al parecer son objeto de violencia.

¿Por qué caen las víctimas?

Una de las preguntas que nos viene a todos a la cabeza cuando leemos estos artículos sobre gente que pierde dinero con CryptoRom es: “¿Por qué hacen esto?”. ¿Por qué las víctimas invierten tanto dinero en estas estafas a pesar de las muchas banderas rojas que hay por el camino, especialmente cuando ni siquiera han conocido a la persona cara a cara?

Es fácil juzgarlas, pero es un error descartar a las víctimas de estas estafas sin comprender las circunstancias que las llevaron a caer en los engaños. Tras hablar con varias víctimas y revisar las publicaciones públicas de otras, identificamos algunas de las posibles razones por las que pasaron por alto las amenazas. Muchas de las víctimas (tanto hombres como mujeres) tenían un buen nivel educativo; algunas incluso tenían un doctorado. Se dejaron convencer por las técnicas de persuasión utilizadas en estas estafas:

- La duración del compromiso: los estafadores pueden pasar varios meses ganándose la confianza de la víctima, chateando con ella, saludándola y enviándole imágenes de la vida cotidiana típica. Es menos probable que las víctimas investiguen elementos de la estafa debido a la persistencia del contacto con los estafadores.

- La prueba de una retirada inicial: las víctimas fueron convencidas por el hecho de que la estafa les permitía retirar dinero de las transacciones iniciales. Esta táctica es un método muy utilizado también por los esquemas Ponzi tradicionales para que la estafa parezca más auténtica.

- Reflejo de las transacciones: los estafadores utilizan capturas de pantalla de la aplicación falsa para mostrar que están haciendo lo mismo que piden a la víctima que haga, y muestran los beneficios (falsos) que están obteniendo. Piden a la víctima que haga las mismas transacciones, mientras la convencen para que aumente su depósito en el mercado falso.

- Préstamos falsos: cuando las víctimas tienen que pagar impuestos falsos, como golpe final, fingen pagar la mitad de los impuestos por la víctima y le piden que aporte la otra mitad.

Hay otros factores que contribuyen a que las víctimas estén potencialmente más abiertas a la persuasión:

- Vulnerabilidad emocional: la mayoría eran vulnerables a la manipulación emocional. En muchos casos, las víctimas eran hombres o mujeres que habían experimentado algún tipo de cambio vital importante. Algunos no habían tenido éxito en las citas, habían enviudado recientemente o habían sufrido una enfermedad grave.

- El auge de las finanzas basadas en aplicaciones: la aparición en los últimos años de empresas “FinTech” (tecnología financiera) sin sucursales físicas ha hecho más difícil detectar las falsas, sobre todo cuando las presenta alguien de confianza.

- Confianza en la plataforma: por último, y quizás lo más importante, las víctimas confían en Apple y Google, que afirman verificar y comprobar todas las aplicaciones distribuidas por sus tiendas de aplicaciones.

Cómo eliminar una aplicación CryptoRom

Si has instalado una aplicación CryptoRom a través de cualquier tienda de aplicaciones, elimínala. En dispositivos Apple:

- Toca y mantén pulsada la app hasta que empiece a moverse..

- A continuación, toca el botón de eliminar (la X) en la esquina superior izquierda de la aplicación para eliminarla. Si aparece un mensaje que dice: “Al eliminar esta aplicación también se eliminarán sus datos”, pulsa Eliminar.

Si instalaste el perfil desde fuera de la tienda de aplicaciones utilizando un perfil, estos pasos son los recomendados por la documentación de Apple:

Para eliminar una app y su perfil de configuración, sigue estos pasos.

- Elimina la aplicación

- Mantén pulsada la app hasta que empiece a moverse.

- A continuación, pulsa el botón Eliminar en la esquina superior izquierda de la app para eliminarla. Si aparece un mensaje que indica “Al eliminar esta app, también se eliminarán sus datos”, pulsa Eliminar.

- Si la app tiene un perfil de configuración, elimínalo.

- Ve a Ajustes > General > Perfiles o Gestión de perfiles y dispositivos* y toca el perfil de configuración de la app.

- A continuación, pulsa Eliminar perfil. Si se te solicita, introduce el código del dispositivo y, a continuación, pulsa Eliminar.

- Reinicia el iPhone, iPad o iPod touch.

* Si no ves esta opción en Ajustes, significa que no hay ningún perfil de gestión de dispositivos instalado en el dispositivo.

Para los usuarios de Android, desde tu teléfono puedes eliminar la aplicación desde Google Play Store, o hacer lo siguiente:

- Mantén pulsado el icono de la aplicación hasta que aparezca la ventana emergente Seleccionar / Añadir a Inicio / Desinstalar. Pulsa “Desinstalar” (a la derecha).

- Cuando la ventana emergente te pregunte “¿Quieres desinstalar esta app?”, elige “Aceptar”.

- Confirma que la aplicación ha desaparecido yendo a “Ajustes” (el engranaje de la esquina superior derecha de la pantalla), pulsando en “Aplicaciones” y desplazándote para confirmar que la aplicación no ha permanecido.

¿Eres una víctima y quieres que comprobemos tu aplicación o URL?

Si has sufrido este tipo de fraude o deseas denunciar aplicaciones o URL sospechosas relacionadas con CryptoRom u otro malware sin coste alguno, ponte en contacto directamente a través de Twitter con @jag_chandra.

SophosLabs agradece a Xinran Wu y Szabolcs Lévai su contribución a este artículo.

IOCs

App URL – https://apps.apple.com/US/app/id1642848412

ID – com.QRCheck.APP

IPA – c336394b1600fc713ce65017ebf69d59e352c8d9how