En nuestro reciente informe Active Adversary sobre las tendencias que hemos observado en el último año, Sophos X-Ops señaló el notable aumento del “tiempo de permanencia” medio, es decir, la cantidad de tiempo que los atacantes pasan en un sistema antes de ser eliminados (o incluso de ser advertidos). Una parte de ese aumento se debe al incremento de los agentes de acceso inicial (IAB), servicios que se encargan de conseguir un punto de apoyo en el sistema atacado, aprender lo que está disponible en él y robar las cookies y otros identificadores pertinentes. Los IAB ganan dinero obteniendo y manteniendo el acceso hasta que pueden venderlo a otros delincuentes. Es otra señal de la creciente profesionalización y especialización del cibercrimen.

Genesis Marketplace es uno de los primeros IAB de pleno derecho, y sin duda uno de los más perfeccionados. Así es como funciona.

Retrato de un IAB

Genesis (también llamado Genesis Marketplace, o Genesis Store, o Genesis Market) es un mercado al que sólo se puede acceder por invitación. Vende credenciales robadas, cookies y huellas digitales que se recogen de sistemas comprometidos, proporcionando no solo los datos en sí, sino herramientas bien mantenidas para facilitar su uso.

Genesis lleva activo desde 2017 y actualmente cuenta con más de 400.000 bots (sistemas comprometidos) en más de 200 países. Italia, Francia y España lideran la lista de naciones afectadas. El atractivo para el atacante no es la enorme cantidad de información que disponen; es la calidad de la información robada que ofrece Genesis y el compromiso del servicio de mantener esa información robada actualizada.

(La palabra “bot” en esta situación podría no ser el uso que un observador casual de infoseguridad esperaría. Génesis y otros mercados similares utilizan el término “bot” para referirse a los sistemas individuales comprometidos; en este caso se refiere específicamente al malware automatizado de recogida de credenciales y robo de identidad en el sistema comprometido. Los bots persistentes en los sistemas de las víctimas permiten a Genesis pregonar el hecho de que, una vez que los clientes pagan por la información robada, Genesis mantendrá esa información actualizada a medida que vaya cambiando).

Genesis afirma que mientras tenga acceso a un sistema comprometido, las huellas digitales de ese sistema se mantendrán actualizadas. En otras palabras, los clientes de Genesis no están haciendo una compra única de información robada de cosecha desconocida; están pagando por una suscripción de facto a la información de la víctima, incluso si esa información cambia. Esto hace que los datos robados que vende Genesis sean más útiles para los atacantes y, por tanto, más valiosos.

Para completar el oscuro atractivo de Genesis, hay varias características de servicio al cliente que permiten a ciberdelincuentes concentrarse en cometer delitos, no en la tecnología: una interfaz pulida con buenas capacidades de correlación de datos; herramientas efectivas y bien mantenidas para los clientes, incluyendo una función de búsqueda robusta; y accesorios convencionales como un FAQ, soporte al usuario, precios en dólares (aunque el pago es en Bitcoin), y una competente edición de copias.

Los clientes

¿Quiénes son los clientes de Genesis? Los IABs atraen a los delincuentes que buscan acelerar la infiltración y el movimiento lateral dentro de un sistema objetivo. Acelerar estos pasos reduce el tiempo necesario para atacar de forma eficaz y minimiza la detección por parte de los procesos que buscan ciertos tipos de movimientos sospechosos. ¿Un efecto secundario del aumento de los IAB? Un aumento neto del tiempo de permanencia en los sistemas comprometidos, la tendencia de datos más interesante que vimos en nuestro informe de 2022 sobre adversarios activos.

Aunque a menudo es difícil determinar con exactitud quién compra datos y accesos a los IAB, los grupos de ransomware y los afiliados son clientes frecuentes. La táctica más común que los atacantes llevan a cabo con datos de este tipo es el relleno de credenciales, en el que se utilizan credenciales robadas para bombardear un servicio o negocio objetivo en un intento de obtener acceso. El uso de datos de huellas dactilares en lugar de simples combos de ID de usuario y contraseña robados para realizar un ataque de relleno de credenciales ayuda a los atacantes a enmascarar el hecho de que el ataque proviene de un único punto. Esto puede ayudar a los atacantes a eludir las contramedidas específicas que los sitios han puesto en marcha para evitar los ataques de relleno de credenciales.

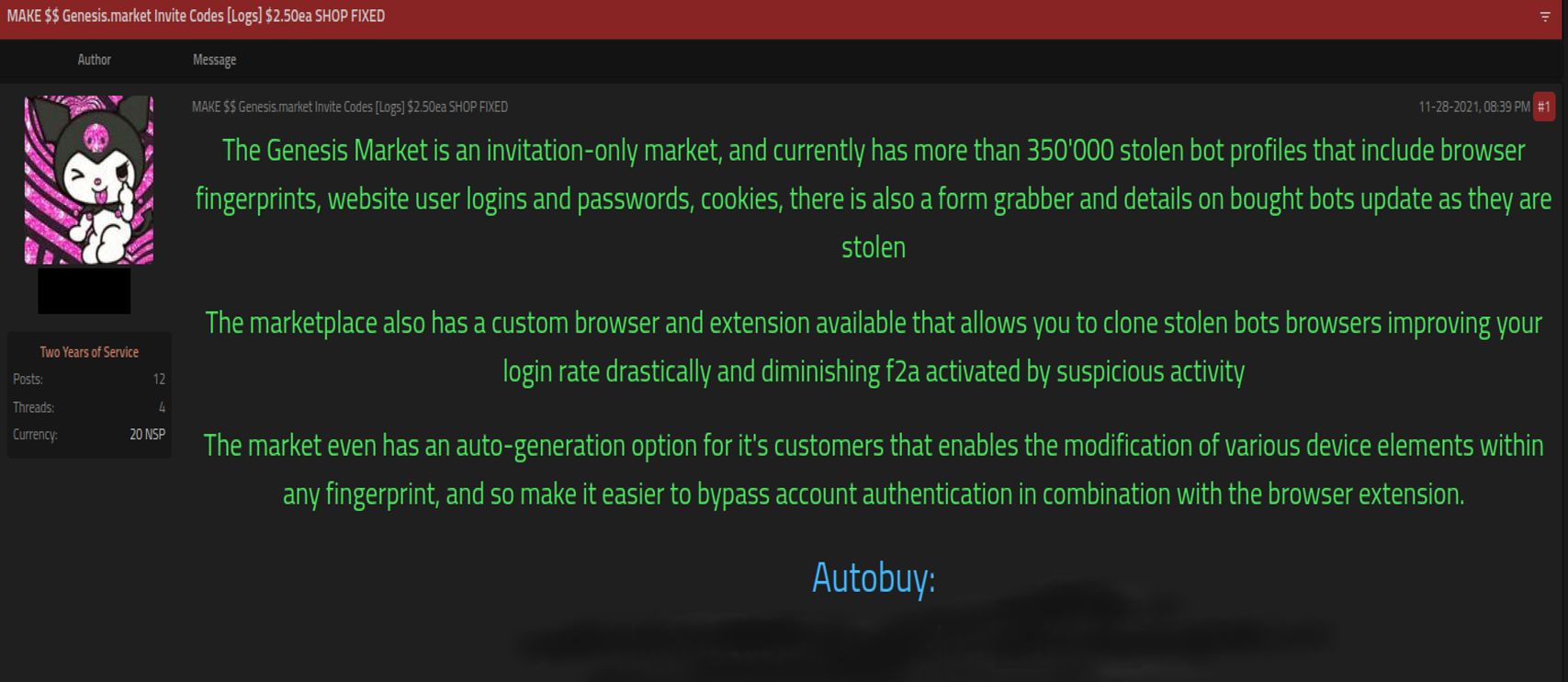

En cualquier caso, el acceso de los clientes a Genesis es sólo por invitación. Curiosamente, este hecho ha generado un sólido mercado secundario de invitaciones para Génesis. También ha dado lugar a que otros sitios de actividad delictiva se hagan pasar por Genesis y, en efecto, estafen a los posibles estafadores que buscan acceso al mercado.

Datos comprometidos persistentemente

A diferencia de las listas combinadas de la vieja escuela y los volcados de credenciales robadas no relacionadas que se compartían en foros clandestinos como RaidForums y Breach Forums, los IAB como Genesis enumeran los bots individuales con sus correspondientes cookies y otras credenciales. Esto permite a los actores de las amenazas ver los contextos de las víctimas individuales, comprender las relaciones entre los datos robados y obtener información más completa sobre el sistema comprometido. Y, como ya se ha dicho, Genesis trabaja activamente para mantener esa información actualizada. Esto, a su vez, crea nuevas áreas para ataques más innovadores. Por ejemplo, un manual de la darknet que encontramos durante una investigación reciente sugiere a otros delincuentes que utilicen los datos complementarios (datos de la víctima más allá de los necesarios para acceder a una cuenta específica) de Genesis para expulsar a las víctimas de sus cuentas si las credenciales robadas ya no son válidas:

En otras palabras, aunque las víctimas se den cuenta de que sus credenciales han sido robadas y cambien sus contraseñas para bloquear a los atacantes, éstos pueden utilizar los datos complementarios para extorsionar activamente a los usuarios afectados. Mientras tanto, mientras Genesis mantenga un punto de apoyo en la máquina comprometida, las credenciales acabarán siendo robadas de nuevo.

Cuantos más datos tenga Génesis sobre una víctima, más cobra el servicio por el acceso a ese bot: una víctima representada por sólo un par de combinaciones de ID de usuario y contraseña para cuentas de redes sociales puede obtenerse por menos de un dólar, mientras que una víctima cuya información incluye el acceso a múltiples cuentas bancarias puede costar cientos de dólares. Esto permite al cliente comprar exactamente la información que necesita, tal vez incluso el valor de una sola cuenta. Por ejemplo, el único conjunto de credenciales que condujo a la brecha de EA de junio de 2021, que permitió a los atacantes entrar en el sistema de EA a través del Slack del gigante de los juegos, se compró en Genesis por 10 dólares.

Herramientas de antidetección a medida

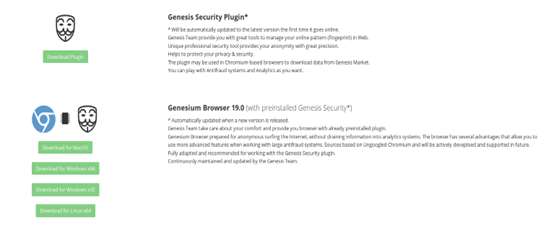

Una vez que un posible atacante ha encontrado una posible víctima, Genesis facilita el proceso de utilización de la información robada y, sobre todo, evita su detección. El servicio ofrece dos opciones basadas en el navegador para obtener, editar y utilizar la información robada de forma automática: una extensión de Chrome y una versión de Chromium “no googleada” con una extensión de Genesis. Este último, llamado navegador “Genesium”, se anuncia en el sitio como “continuamente mantenido y actualizado por el equipo de Genesis.”

Para ser claros, la evasión de la detección (un paso importante para los atacantes una vez que han conseguido el acceso) no es un subconjunto exclusivo de la oferta de Genesis (o de cualquier otro IAB); hay una serie de herramientas disponibles online, al igual que hay más IAB en el mundo que Genesis. Las herramientas de antidetección varían en cuanto a la forma en que protegen el navegador del atacante para que no sea identificado; algunas están adaptadas a tipos específicos de objetivos, como las redes sociales. En este sentido, Genesis es digno de mención por ser un sistema integrado; aunque los atacantes más experimentados podrían mezclar y combinar herramientas e IABs para realizar sus campañas, el listón para el éxito de los ataques es incómodamente bajo aquí.

Cómo entrar

Como se ha mencionado, Genesis es un servicio de invitación, lo que ha creado una demanda por parte de los posibles delincuentes de acceso inicial a dicho servicio. Esta demanda crea un mercado secundario que proporciona un acceso similar al de un casamentero para los actores de amenazas y las plataformas de sólo invitación como Génesis, como el que se muestra en la Figura 3:

Durante nuestra investigación, encontramos ocasionalmente sitios que decían ser Genesis o estar conectados a Genesis, pero que en realidad eran sitios de estafa que buscaban la información de las tarjetas de crédito de los posibles delincuentes. Uno de ellos, que aparece de forma destacada en las búsquedas de “genesis market” en Google, afirma ofrecer acceso gratuito al mercado, pero a continuación solicita un depósito de 100 dólares para “activar” la cuenta del usuario. En última instancia, los indicios apuntan a que el sitio no proporciona realmente al posible atacante la entrada al reino de Génesis.

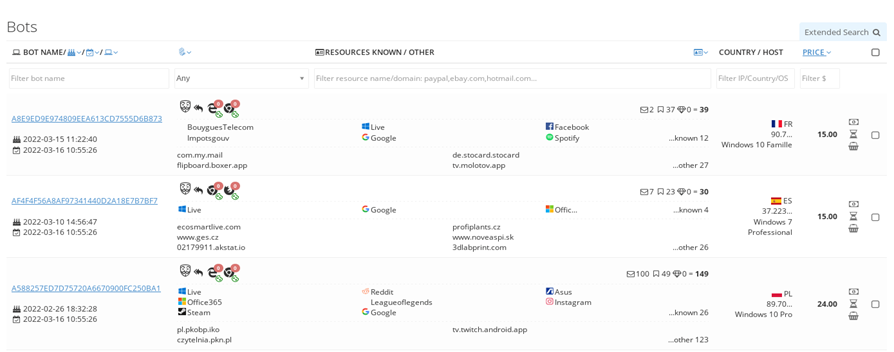

Interfaz sencilla

Hemos observado que las capacidades de correlación de datos de Genesis son robustas, comparables a las de los principales servicios de agregación de datos. Asimismo, los propios sitios están lejos de los viejos tiempos de las interfaces de 133tsp34k y Matrix. Génesis cuenta con un wiki y una página de preguntas frecuentes; tiene un soporte técnico multilingüe; el texto está bien escrito y se ha pensado en cómo presentar los datos de forma atractiva. Los visitantes que regresan son recibidos con un panel que describe cuáles de sus bots adquiridos (sistemas comprometidos) han sido actualizados desde su última visita. Los datos se pueden buscar fácilmente.

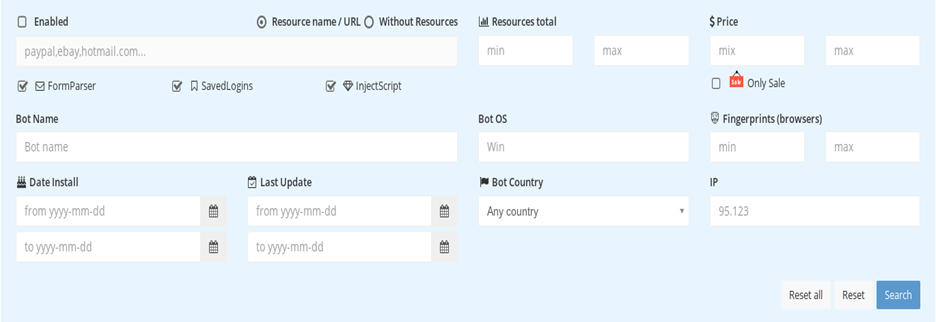

Dos de las pantallas de búsqueda de bots de Genesis dan una idea de su limpio diseño:

Conclusión

A lo largo de los años, las fuentes de los ciberdelincuentes han aparecido y desaparecido, pero en general, para ser un malhechor en línea se necesitaban algunas habilidades, algunas investigaciones y algunas introducciones a grupos y recursos que no eran fáciles de encontrar. Una vez que se encontraban, acceder y encontrar el tesoro en un sistema comprometido era un trabajo duro y que requería mucho tiempo, y el propio esfuerzo hacía que los ataques incipientes fueran más fáciles de detectar para los defensores.

Eran tiempos más felices. La especialización en el sector de la delincuencia online nos trajo a los IAB, especialistas en obtener acceso y mantenerlo sigilosamente para otros, dejando la puerta abierta, por así decirlo, a otros malhechores dispuestos a pagar. La profesionalización nos trajo a gente como Genesis. Los resultados, como vimos en el informe Active Adversary de este año y seguimos viendo cuando nuestros equipos de Respuesta Rápida y Respuesta Gestionada a las Amenazas trabajan con un cliente tras otro, hablan por sí solos… en tonos persistentes.

Para más información

Kivilevich, Victoria y Raveed Laeb, “The Secret Life of an Initial Access Broker”

Cobertura de la encuesta IAB en curso de Digital Shadows: 2020 (resumen e informe completo 2021)

Pernet, Cedric, “Initial access brokers: How are IABs related to the rise in ransomware attacks?”

Dejar un comentario