Todos los años, algunos aspectos destacan en los datos que revisamos para el Active Adversary Playbook más que otros, y 2021 no fue una excepción. Surgieron algunos incidentes que proporcionaron información adicional que creímos que merecía un enfoque añadido, en particular varios que demostraron los peligros de la divulgación pública de los exploits de prueba de concepto que pueden ser aprovechados para los web shells.

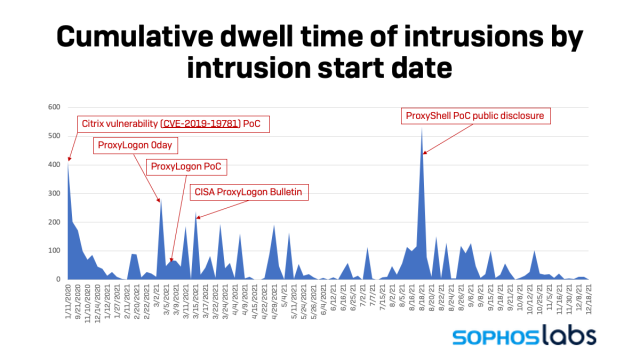

Al consultar los datos en busca de correlaciones interesantes, aparecieron algunos picos en las estadísticas de tiempo de permanencia. Estos picos se corresponden estrechamente con la fecha de publicación de las pruebas de concepto de vulnerabilidades conocidas.

El primer pico, en enero de 2021, fue el resultado de una vulnerabilidad de Citrix explotada (CVE-2019-19781). Este exploit condujo a una intrusión, pero no se determinó un motivo claro para la actividad. Esta intrusión representó la mayor cifra de tiempo de permanencia en nuestro informe principal. También fue el primer ejemplo de una correlación que veríamos repetirse en los próximos meses. Mientras que el boletín de Citrix para la vulnerabilidad se publicó el 27 de diciembre de 2019, la prueba de concepto (POC) del exploit para la vulnerabilidad se publicó el 11 de enero de 2021, lo que coincidió con el inicio de este ataque.

Los siguientes picos, el 3 y el 15 de marzo respectivamente, pueden atribuirse a la explotación de la vulnerabilidad día cero ProxyLogon. El boletín de Microsoft se publicó el 2 de marzo, aunque se detectó actividad antes de la publicación del boletín. Al día siguiente se produjo un pico de víctimas. Luego, el 9 de marzo, se publicó un exploit POC público, y el 14 de marzo se publicó un boletín CISA. El 15 de marzo se produjo un segundo pico. En total, hubo 16 víctimas derivadas de vulnerabilidades no parcheadas de ProxyLogon.

El último pico demuestra una correlación mucho más estrecha entre la divulgación y la explotación. Como se señala en la cobertura de Sophos News sobre esta vulnerabilidad, ProxyShell comprende tres vulnerabilidades distintas utilizadas como parte de una única cadena de ataque:

- CVE-2021-34473: Vulnerabilidad de confusión de ruta previa a la autenticación para omitir el control de acceso

- CVE-2021-34523: Vulnerabilidad de elevación de privilegios en el backend de Exchange PowerShell

- CVE-2021-31207: Ejecución remota de código posterior a la autenticación mediante la escritura arbitraria de archivos

Esta cadena de ataque cuidadosamente elaborada se demostró en Pwn2Own, se presentó en Black Hat y el POC se hizo público el 18 de agosto. Ese día vimos a 7 organizaciones caer inmediatamente víctimas de este ataque. Hubo un total de 40 víctimas que pueden atribuirse a la explotación de ProxyShell, y hemos visto la explotación continua de las vulnerabilidades ProxyLogon y ProxyShell en 2022.

Las Web Shells llegan lejos

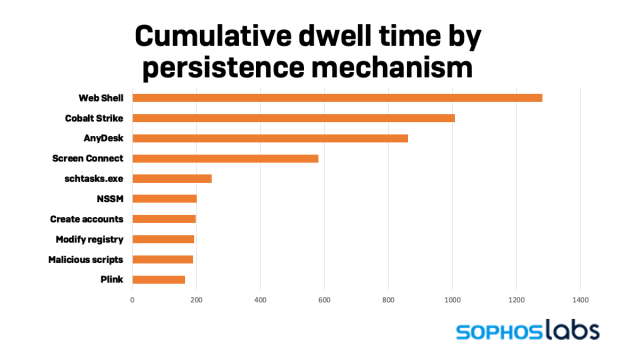

Si lo miramos desde otra perspectiva, vemos resultados comparables. El tiempo de permanencia acumulado de las víctimas, en las que el mecanismo de persistencia era una web shell, mostró un total significativamente mayor.

De los 55 ataques que se observaron utilizando una web shell para la persistencia, el 60% resultaron en un ataque de ransomware, el 38% en una intrusión sin motivo claro, y el 2% fueron criptomineros. Los grupos de ransomware que utilizaban web shells estaban de nuevo dominados por Conti, que representaba casi la mitad (48%) de las web shells utilizadas en los ataques. Otros grupos de ransomware que utilizan web shells son AvosLocker, Black KingDom, BlackByte, Cuba, DarkSide, DoppelPaymer, Entropy, GlobeImposter, Karma, LockBit, Quantum, Ragnar Locker y Ranzy.

Visto de otra manera, el 78% de todas las intrusiones en la red se basaron en web shells para persistir, en comparación con el 37% de todos los ataques de ransomware. Esto indica que, aunque los grupos de ransomware no tienen que depender de las web shells para persistir, se apresuran a utilizarlas cuando se les presenta una vulnerabilidad generalizada y fácil de explotar. Por ejemplo, los afiliados de Conti fueron vistos abusando de la vulnerabilidad ProxyShell pocos días después de su publicación para implantar web shells en sus víctimas.

Por el contrario, en el caso de los ataques ordinarios, las web shells proporcionaron un acceso fiable y continuo a las víctimas durante un período prolongado. Estos ataques fueron probablemente realizados por agentes de acceso inicial (IAB) que recogían el inventario para revenderlo a otros ciberdelincuentes. Su objetivo es asegurarse un punto de apoyo en una víctima antes de vender el acceso a otros adversarios, como operadores de ransomware, para utilizarlo en ataques, a veces meses después de la intrusión inicial. Las vulnerabilidades generalizadas y fáciles de explotar, como ProxyLogon y ProxyShell, son una ventaja para los IAB. Lo que no está claro en los datos, es cuánto del acceso fue hecho a medida del ataque, frente a lo comprado a los IAB, o el número de víctimas que habrían sucumbido a un ataque de ransomware, si no hubieran descubierto el compromiso inicial.

Cuando se controla el tiempo de permanencia en la web, hay una clara caída en los valores medios (-20%) y medianos (-33%). El tiempo medio de permanencia para 2021 fue de 42 días, mientras que la mediana fue de 15 días. Si eliminamos los web shells de los tipos de ataque, el tiempo medio de permanencia desciende a 34 días, y la mediana a 10 días. No es de extrañar, ya que los web shells están pensados para ser sigilosos y contribuir a la persistencia.

Conclusiones

Como han señalado CISA y otras agencias de seguridad gubernamentales, las vulnerabilidades ProxyLogon y ProxyShell han sido ampliamente explotadas en 2021. Por lo tanto, no es sorprendente ver que estas vulnerabilidades ocupan un lugar destacado en los datos.

Es probable que haya muchas violaciones latentes de ProxyLogon y/o ProxyShell que actualmente se desconocen. El hecho es que para ambas vulnerabilidades, los parches no eliminan las web shells existentes, sólo eliminan la vulnerabilidad. Cuando las web shells se han implantado en las redes de las víctimas, podrían seguir esperando hasta que ese acceso se utilice o se venda.

Las vulnerabilidades generalizadas y fáciles de explotar, como ProxyLogon y ProxyShell, son dos claros ejemplos de por qué las organizaciones deben dar prioridad a la aplicación de parches en los servicios expuestos o pasarse a los servicios en la nube (donde los parches se aplican automáticamente). Los ciberdelincuentes aprovechan rápidamente este tipo de vulnerabilidades, que persisten durante mucho tiempo, y los daños resultantes de una explotación exitosa pueden no ser evidentes durante meses o años.

Dejar un comentario