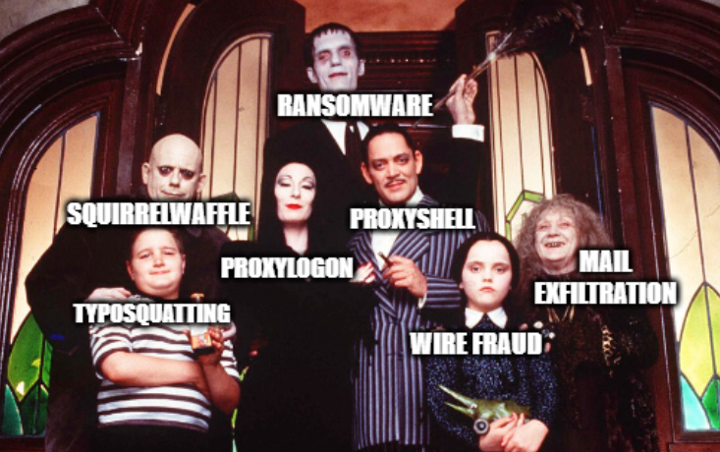

El servicio Sophos Rapid Response investigó recientemente un incidente en el que se utilizó Squirrelwaffle junto con los exploits ProxyLogon y ProxyShell para atacar un servidor de Microsoft Exchange sin parches. Los atacantes aprovecharon el servidor vulnerable para distribuir masivamente Squirrelwaffle a destinatarios tanto internos como externos, insertando respuestas maliciosas en los hilos de correo electrónico de los empleados (lo que se conoce como secuestro de hilos de correo electrónico).

Hemos visto este método antes, pero, en esta ocasión, también hay algo nuevo. Los investigadores del incidente descubrieron que mientras se llevaba a cabo la campaña de spam malicioso, el mismo servidor vulnerable también se utilizó para un ataque de fraude financiero utilizando datos extraídos de un hilo de correo electrónico robado.

¿Qué es Squirrelwaffle?

Squirrelwaffle es un cargador de malware que se distribuye como un documento Office malicioso en campañas de spam. Proporciona a los atacantes un punto de apoyo inicial en el entorno de la víctima y un canal para entregar e infectar los sistemas con otro malware. Cuando un destinatario abre un documento infectado por Squirrelwaffle y activa las macros, un script de visual basic suele descargar y ejecutar las balizas Cobalt Strike, dando el control del ordenador a un atacante.

La vuelta de tuerca

En un ataque típico de Squirrelwaffle que aprovecha un servidor Exchange vulnerable, el ataque termina cuando los defensores detectan y remedian la brecha parcheando las vulnerabilidades, eliminando la capacidad del atacante de enviar correos electrónicos a través del servidor.

Sin embargo, en el incidente investigado por Sophos Rapid Response, dicha reparación no habría detenido el ataque de fraude financiero porque los atacantes habían exportado una cadena de correos electrónicos sobre los pagos de los clientes desde el servidor Exchange de la víctima. (Además, como se indica más adelante, la aplicación de parches no es la solución definitiva para remediar los servidores Exchange vulnerables, también hay que investigar si hubo algún otro impacto, como la instalación de web shells).

Utilizando datos obtenidos a través del hilo, los atacantes registraron un dominio “typo-squatted” (uno que parece ser el dominio de la víctima pero con un pequeño error tipográfico) que luego utilizaron para responder al hilo de correo electrónico. El hecho de sacar la conversación de la infraestructura de correo electrónico de la víctima dio a los atacantes el control operativo de lo que ocurrió a continuación.

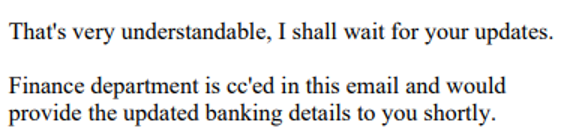

Los atacantes respondieron al hilo de correo electrónico utilizando direcciones email del dominio, con el error tipográfico e intentaron redirigir los pagos de los clientes de la víctima a ellos mismos.

Para añadir más legitimidad a la conversación, los atacantes copiaron direcciones de correo electrónico adicionales para dar la impresión de que estaban solicitando apoyo de un departamento interno. De hecho, las direcciones adicionales también fueron creadas por el atacante bajo el dominio con errores tipográficos.

Los atacantes prepararon el escenario para que una transacción financiera legítima fuera redirigida a una cuenta bancaria bajo su control:

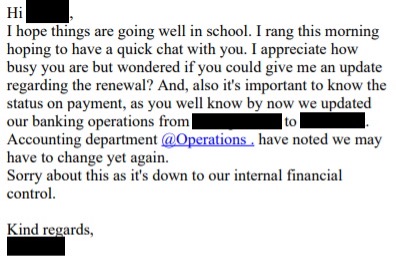

Un correo electrónico de seguimiento hace referencia a los nuevos datos bancarios e intenta crear una sensación de urgencia. Los atacantes hicieron un seguimiento casi diario durante los seis días siguientes, con un tono cada vez más agresivo:

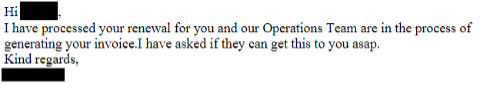

El atacante cambió su tono después de recibir un email indicando que el pago estaba siendo procesado:

Los atacantes casi consiguen su objetivo. La organización víctima inició una transferencia de dinero a los atacantes, sin embargo, una de las instituciones financieras involucradas en la transacción marcó la operación como fraudulenta, por lo que la transferencia no se completó.

Protección contra ataques de correo electrónico malicioso

El paso más importante que pueden dar los defensores para evitar el compromiso y el abuso de los servidores de Microsoft Exchange en las instalaciones es asegurarse de que han sido parcheados con las actualizaciones más recientes de Microsoft.

Luego, los defensores pueden facilitar que otras organizaciones determinen la legitimidad de los correos electrónicos provenientes de su dominio, por ejemplo, mediante la implementación de estándares reconocidos en la industria para la autenticación de email, como SPF (Sender Policy Framework), DKIM (DomainKeys Identified Mail) y DMARC (Domain Message Authentication Reporting and Conformance). El uso de estos estándares puede dificultar que un atacante envíe correos electrónicos falsificados suplantando un dominio.

Como los atacantes son cada vez más hábiles en ingeniería social, creando sofisticados señuelos de phishing y mensajes de suplantación de identidad, y más, puede ser el momento de empezar a utilizar productos de seguridad de correo electrónico que integren la inteligencia artificial.

Por último, pero no por ello menos importante, los defensores deben proteger a los destinatarios de estos correos electrónicos y asegurarse de que los usuarios de tu organización puedan detectar los intentos de phishing y sepan cómo informar y responder a ellos.

Me han atacado ¿y ahora qué?

Si sospechas que has sido objeto de un ataque de Squirrelwaffle o de fraude financiero, hay algunas medidas prácticas que puedes tomar.

- Utiliza la Guía de respuesta rápida a incidentes de Squirrelwaffle de Sophos para ayudarte a investigar, analizar y responder a un incidente relacionado con Squirrelwaffle.

- Implementa tu plan de respuesta a incidentes. Si no tienes uno o no crees que tengas los recursos adecuados para contener y neutralizar el ataque, recurre a un equipo de respuesta a incidentes de terceros, como Sophos Rapid Response.

- Instala los parches. Actualiza el software de cualquier servidor Microsoft Exchange vulnerable en las instalaciones, y comprueba después de aplicar los parches si los atacantes han dejado alguna web shells para poder acceder a ella posteriormente.

- Si tu dominio ha sido objeto de un error tipográfico, puedes presentar una queja por abuso ante el registrador del dominio que ha sido objeto de dicho error. Este proceso variará en función del registrador.

- Si se ha llevado a cabo una campaña de spam malintencionado desde tu servidor Exchange comprometido, asegúrate de que el dominio legítimo de tu organización o la infraestructura de correo electrónico se ha marcado como remitente de spam. Comprueba si ha sido incluido en la lista negra. Puedes pedir que te retiren de la lista, pero a veces merece la pena permanecer en ella hasta que no se detecte más spam desde tu dominio, ya que eso podría ayudar a evitar que algunos de tus correos electrónicos legítimos se entreguen inadvertidamente a destinatarios externos.

Conclusión

El equipo Sophos Rapid Response ha encontrado la combinación de Squirrelwaffle, ProxyLogon y ProxyShell en múltiples ocasiones en los últimos meses, pero esta es la primera vez que hemos visto a los atacantes utilizar el typo-squatting para mantener la capacidad de enviar spam una vez que el servidor de Exchange ha sido corregido.

Dejar un comentario