Une étude menée auprès de 5 400 professionnels IT a révélé un lien entre l’expérience directe des ransomwares et l’adoption d’une approche Zero-Trust (Confiance Zéro).

Les entreprises qui ont subi une attaque de ransomware au cours de l’année précédente (ayant touché plusieurs appareils qui n’ont pas nécessairement été chiffrés) affichaient des niveaux de sensibilisation considérablement plus élevés à l’approche Zero-Trust et étaient plus avancées dans leur mise en œuvre de solutions ZTNA (Zero Trust Network Access) que celles qui n’ont pas connu d’incident.

Il est probable que l’expérience directe de ces entreprises avec les ransomwares ait accéléré le déploiement d’une approche Zero-Trust pour aider à prévenir de futures attaques.

Les résultats proviennent d’une enquête indépendante réalisée auprès de 5 400 professionnels IT dans des entreprises comptant entre 100 et 5 000 employés qui a été menée par Vanson Bourne, spécialiste indépendant en études de marché, pour le compte de Sophos en 2021.

Le rôle du ZTNA dans la prévention des attaques de ransomware

Pénétrer au sein du réseau de la victime est l’une des premières étapes d’une attaque de ransomware. Le développement rapide du télétravail au cours des deux dernières années a considérablement augmenté la possibilité pour les attaquants d’exploiter des clients VPN vulnérables afin de s’introduire dans une entreprise. Une fois à l’intérieur, ils sont souvent libres de se déplacer latéralement au sein du réseau, élevant les privilèges et faisant ainsi progresser l’attaque.

En éliminant les logiciels clients VPN vulnérables, en contrôlant de manière granulaire l’accès en fonction de la santé et de l’identité de l’appareil et en micro-segmentant les applications, l’approche ZTNA empêche les attaquants de pénétrer dans l’entreprise et de s’y déplacer, même s’ils sont en possession d’identifiants légitimes.

Remarque : pour en savoir plus sur le rôle du mouvement latéral dans les attaques de ransomware, lisez le rapport de recherche de Sophos intitulé : Windows Services Lay the Groundwork for a Midas Ransomware Attack qui détaille comment les adversaires ont exploité les services à distance et les outils d’accès pour demander une rançon à une entreprise technologique.

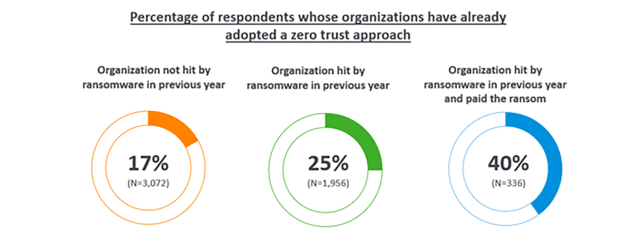

Résultat #1 : les victimes de ransomwares sont plus familières avec l’approche ZTNA

Les professionnels IT dans les entreprises qui ont été touchées par un ransomware au cours de l’année précédente sont près de 50 % plus susceptibles d’être “très familiers” avec l’approche ZTNA que ceux dont les entreprises n’ont pas connu d’incident (59 % contre 39 %). Ce chiffre monte à 71% parmi ceux dont les entreprises ont été touchées et ont payé une rançon.

Pour illustrer davantage ce point, seulement 10 % des victimes de ransomware connaissent peu ou pas l’approche ZTNA, contre 21 % de celles dont l’entreprise n’a pas été victime d’une attaque.

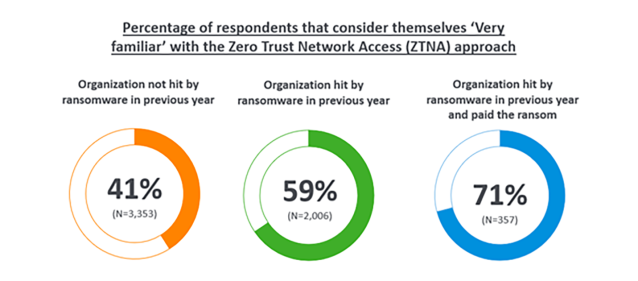

Résultat #2 : les victimes de ransomwares sont plus avancées dans leur adoption de l’approche Zero-Trust

Un quart (25 %) de ceux dont l’entreprise a subi une attaque de ransomware au cours de l’année précédente ont déjà pleinement adopté une approche Zero-Trust. Ce chiffre passe à 40 % pour ceux dont les entreprises ont été touchées et ont payé une rançon. En comparaison, seulement un sixième (17 %) de ceux qui n’avaient pas subi d’attaque ont déjà entièrement migré vers cette approche.

Résultat #3 : les victimes de ransomwares ont des motivations différentes pour adopter une approche Zero-Trust

Les personnes interrogées ont été questionnées sur leurs motivations pour adopter une approche Zero-Trust et, bien qu’il y ait plusieurs points communs, nous avons pu noter de nettes différences :

- “Améliorer notre position globale en matière de cybersécurité” était la motivation la plus courante chez les victimes et les non-victimes.

- Le deuxième facteur de motivation le plus courant parmi les victimes de ransomwares était le désir de “simplifier nos opérations de cybersécurité” (43 %), reflétant potentiellement qu’une sécurité complexe avait contribué à l’attaque précédente.

- Les victimes de ransomwares sont également fortement motivées par un “soutien de notre évolution vers une utilisation accrue du Cloud” (42 %). Ce chiffre est tombé à 30 % parmi ceux qui n’avaient pas subi d’attaque récente.

- De même, les victimes de ransomwares étaient également beaucoup plus susceptibles de dire que “passer d’un modèle CAPEX à un modèle OPEX” était l’un des principaux facteurs à l’origine de l’adoption de l’approche Zero-Trust (27 % contre 16 %, et 34 % parmi ceux qui ont été touchés par un ransomware et ont payé une rançon).

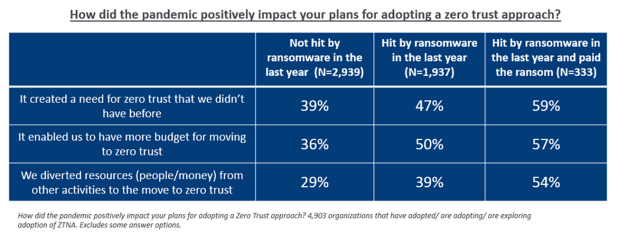

Résultat #4 : la pandémie était plus susceptible d’avoir un impact positif sur les projets d’adoption de l’approche Zero-Trust des victimes de ransomwares

Pour de nombreuses entreprises, la pandémie a eu un impact positif sur leurs projets d’adoption d’une approche Zero-Trust. Pour beaucoup, ce contexte a créé un besoin en matière de Zero-Trust qu’ils n’avaient pas auparavant. Ce constat est compréhensible : de nombreuses entreprises et organismes publics étaient auparavant entièrement basés dans des bureaux et n’avaient donc pas besoin de fournir un accès à distance sécurisé.

La moitié (50 %) des victimes de ransomwares et 36 % des non-victimes ont déclaré que la pandémie leur avait permis de déplacer du budget vers l’adoption d’une approche Zero-Trust, tandis que beaucoup ont également déclaré qu’elle leur avait permis d’affecter des personnes et/ou du budget initialement prévus pour d’autres activités au passage au Zero-Trust.

Les résultats de l’enquête soulignent que les entreprises qui ont été victimes de ransomwares et qui ont payé une rançon étaient les plus susceptibles de subir un impact positif de la pandémie sur leur adoption du Zero-Trust. Il semble que le souvenir douloureux d’une attaque de ransomware ait fortement incité l’entreprise à mieux mitiger un potentiel incident futur.

Présentation de Sophos ZTNA (Zero Trust Network Access)

Sophos ZTNA est une solution d’accès à distance beaucoup plus sécurisée et facile à gérer qui offre une expérience transparente et fluide aux utilisateurs finaux.

- En supprimant le besoin de clients VPN, Sophos ZTNA réduit la surface d’attaque, rendant ainsi plus difficile pour les acteurs utilisant les ransomwares d’accéder à votre réseau.

- Sophos ZTNA vérifie en permanence la sécurité des utilisateurs et des appareils, offrant des contrôles continus de haut niveau et empêchant les attaquants d’exploiter l’accès d’un utilisateur précédemment authentifié.

- Les contrôles d’accès granulaires vous permettent de limiter facilement l’accès à des ressources spécifiques uniquement à ceux qui en ont véritablement besoin, empêchant ainsi les adversaires de se déplacer latéralement sur votre réseau.

- Sophos ZTNA utilise le même agent que la protection des systèmes endpoints Sophos Intercept X, permettant ainsi aux clients d’améliorer leur protection sans surcharger l’appareil.

- Cette solution est gérée à partir de la plateforme Sophos Central basée dans le Cloud, permettant aux clients de gérer toutes leurs solutions Sophos via une interface unique pour une gestion et un contrôle quotidiens améliorés.

Le coût moyen de la remédiation des ransomwares étant désormais de 1,85 million de dollars (environ 1,62 million d’euros) pour les petites et moyennes entreprises, le passage à un accès distant sécurisé via Sophos ZTNA est un investissement des plus sensés.

Essayez Sophos ZTNA par vous-même

Si vous souhaitez essayer Sophos ZTNA par vous-même, démarrez dès maintenant un essai sans engagement :

- Remplissez le court formulaire sur notre site Web. Vous serez opérationnel en un rien de temps !

- Les actuels utilisateurs de Sophos Central peuvent cliquer sur le lien “Essais Gratuits” (Free Trials) dans le coin inférieur gauche de la console et sélectionner ensuite “Sophos ZTNA“.

Billet inspiré de Ransomware attacks drive ZTNA adoption, sur le Blog Sophos.