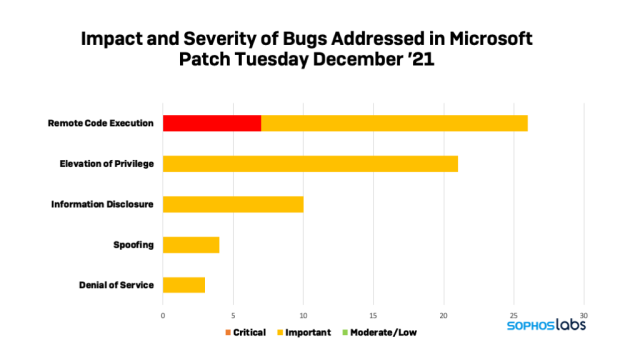

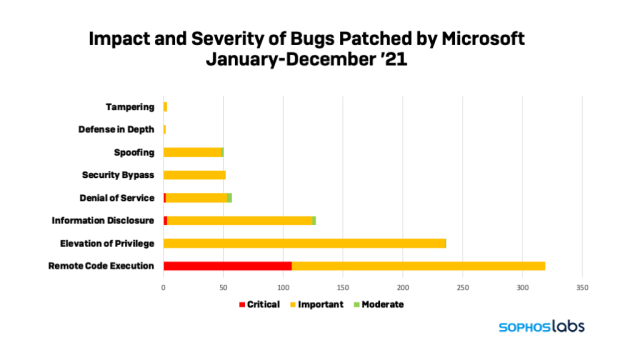

El último martes de parches del año está aquí, y aunque Log4J puede haber proyectado una sombra muy larga durante este mes, Microsoft ha lanzado correcciones para 64 vulnerabilidades más, incluyendo 16 errores basados en Chromium en el navegador Edge que ya fueron parcheados en las actualizaciones enviadas desde el mes pasado.

Algunas de las correcciones restantes se aplican a versiones de Windows que se remontan al final de su vida útil en Windows 7. De hecho, este mes se están reparando 17 errores en Windows 7, incluidas tres de las siete vulnerabilidades críticas de este mes: todas son errores de ejecución de código remoto.

Correcciones críticas

Uno de esos errores está en el cliente de escritorio remoto de Windows (CVE-2021-43233), que permitiría a un atacante apuntar a los sistemas que ejecutan el software cliente del Protocolo de escritorio remoto (RDP) integrado en los sistemas operativos de Windows para ejecutar código en ellos. Este es un ataque basado en la red que aprovecha RDP.

A continuación, tenemos una vulnerabilidad en el sistema de archivos cifrados (EFS) de Windows que también se remonta a Windows 7 (CVE-2021-43217), una vulnerabilidad que puede activarse independientemente de si EFS está o no en uso en el sistema de destino. Un ataque especialmente diseñado podría resultar en un desbordamiento del búfer en la memoria que podría resultar en la ejecución de código no autenticado al activar EFS. Este error se ha divulgado públicamente, por lo que la implementación del parche es urgente.

El tercer error crítico que se remonta a Windows 7 se encuentra en el servidor de Internet Storage Name Service (iSNS) (CVE-2021-43215), el componente de software que administra las conexiones en una red de área de almacenamiento a través de iSCSI. Un atacante en una máquina conectada a la SAN podría enviar una solicitud especialmente diseñada que podría resultar en la ejecución remota de código.

Los errores críticos de ejecución de código remoto restantes se encuentran en productos distintos de Windows, incluida la aplicación Microsoft Office de la Windows Store (CVE-2021-43905) y la extensión Subsistema de Windows para Linux (WSL) de la herramienta de edición de código Visual Studio (CVE-2021-43907).

También hay una vulnerabilidad crítica en uno de los productos más nuevos de Microsoft, Defender for IoT (CVE-2021-42310). Este software conectado a Azure captura datos de dispositivos IoT para detectar posibles vulnerabilidades y problemas de seguridad. Pero un error en la versión 10.5.2 y superiores de Defender for IoT hace posible que un atacante envíe datos a la consola in situ que podría ejecutar código. (También hay otras siete vulnerabilidades de ejecución remota de código y también una vulnerabilidad de divulgación de información en Defender for IoT).

La última vulnerabilidad crítica de ejecución remota de código en el lote de este mes se encuentra en el adaptador de pantalla inalámbrico 4K de Microsoft. Esta es una vulnerabilidad a nivel de firmware, que requiere la descarga de una aplicación de actualización. Un atacante no autenticado en la misma red inalámbrica que la pantalla podría enviar paquetes especialmente diseñados a un dispositivo vulnerable para ejecutar código arbitrario.

Otros errores a destacar

Más allá de los errores críticos, hay otras 19 vulnerabilidades de ejecución remota de código en este mes. Como se señaló anteriormente, siete de ellos están en Defender for IoT. Otro está en todas las versiones de Windows desde Windows 7: un error de ejecución de código remoto en el Servicio de fax de Windows (CVE-2021-43234).

Uno de los errores no críticos corregidos en la cosecha de este mes es CVE-2021-43883, una vulnerabilidad de elevación de privilegios de Windows Installer. Este error, conocido como InstallerFileTakeover, se reveló públicamente a fines del mes pasado. El peligro de este error es que puede permitir que un instalador se ejecute sin privilegios administrativos, incluso en las plataformas Windows Server más restrictivas.

También entre los más propensos a ser explotados se encuentra CVE-2021-41333, un error de elevación de privilegios en Windows Print Spooler. También hay dos vulnerabilidades de elevación de privilegios en el controlador del sistema de archivos de registro común de Windows (CVE-2021-43207 y CVE-2021-43226) y una en la Administración de dispositivos móviles de Windows (CVE-2021-43880).

Protección de Sophos

A continuación hay una lista de protección publicada por SophosLabs en respuesta a este aviso para complementar cualquier protección existente y capacidades genéricas de mitigación de exploits en nuestros productos. Es posible que se publiquen firmas de protección adicionales después de la publicación de este artículo.

| CVE | SAV |

|---|---|

| CVE-2021-41333 | Exp/2141333-A |

| CVE-2021-43207 | Exp/2143207-A |

| CVE-2021-43883 | Exp/2143883-A |

Dejar un comentario