ソフォスの MTR Rapid Response チームは、Atom Silo と呼ばれる最近現れたサイバー攻撃者グループによるランサムウェア攻撃を調査しました。2 日間に渡って行われたこの高度な攻撃は、最近明らかになったアトラシアン社のコラボレーションツール「Confluence」の脆弱性を利用して、最初のアクセスを行ったことで可能になりました。

ランサムウェア自体は LockFile とほぼ同じですが、ランサムウェア攻撃を可能にした侵入には、エンドポイント保護を混乱させるように仕組まれた悪意のあるダイナミックリンクライブラリのサイドローディングなど、調査を極めて困難にするいくつかの新しい技術が使用されていました。

今回のインシデントは、インターネットに接続するソフトウェアパッケージのセキュリティ脆弱性が公開されているにもかかわらず、比較的短期間でもパッチが適用されずに放置された場合、いかに危険であるかを示しています。ランサムウェア攻撃と同時に、ソフォスの研究者は Confluence の脆弱性がクリプトマイナーにも悪用されていることを発見しました。

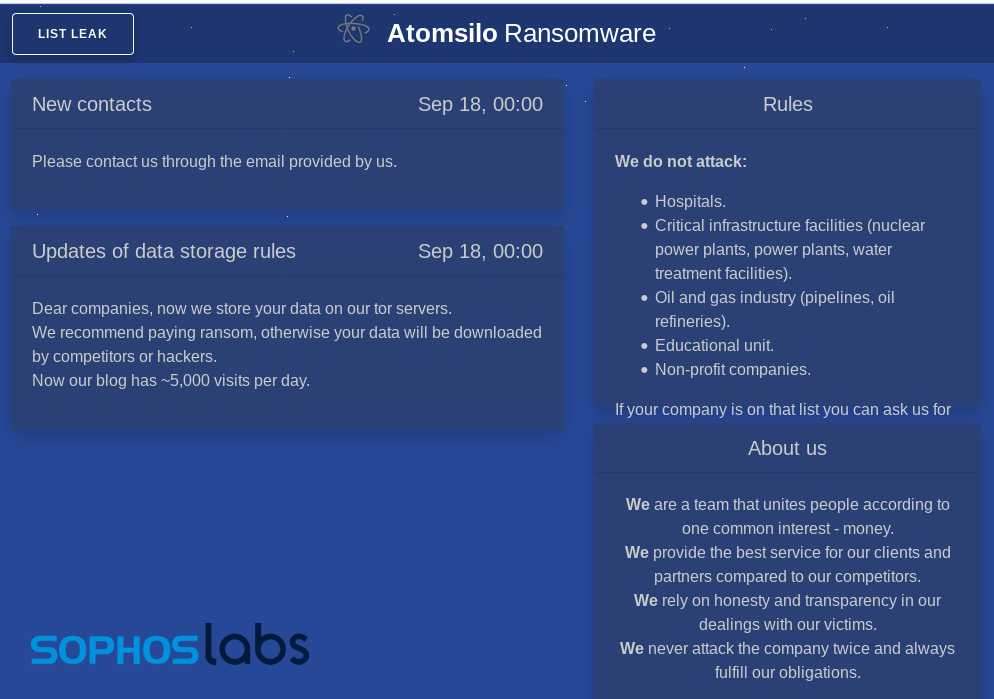

ソフォスの Rapid Response チームによる調査は、Atom Silo グループのツールや技術、手法を初めて詳細に観察する機会となりました。ランサムウェアを配布した攻撃者は、使い古された技術を新しい方法で使用し、ランサムウェアを配布する前の検出を逃れるためにさまざまな努力をしていました。

セキュリティの侵害そしてラテラルムーブメント

侵入の第一段階は、ランサムウェア攻撃が始まる 11 日前の 9 月 13 日に行われました。 侵入者 (Atom Silo の攻撃者自身、関連会社、または初期アクセスブローカー) は、OGNL (Object-Graph Navigation Language) インジェクション攻撃によって Confluence サーバーから初期アクセスを得ました。このConfluence サーバーへのインジェクション攻撃によりバックドアが作られ、それを介して攻撃者はもう一つの隠れたバックドアのためのファイルをドロップして実行することができました。

2 つ目のバックドアのために投下されたペイロードは、3 つのファイルで構成されていました。そのうち 1 つは、署名されていない DLL サイドローディングに対して脆弱な、第三者のソフトウェアプロバイダが提供する署名付きの正規の実行ファイルでした。

この悪意のある DLL は、実行ファイルが必要とするライブラリを偽装し、脆弱な .exe と同じサーバーの同じフォルダに置かれます。この攻撃手法は、DLL ハイジャッキング (ATT&CK T1574.001) として知られており、最近では ProxyShell 脆弱性を利用した LockFile ランサムウェアの攻撃でも確認されている周知の手法です。

この DLL の主な役割は、3 番目のファイルである mfc.ini からバックドアを復号してロードすることです。そしてロードされたコードは、TCP/IP ポート80 を介して、保存されている複数のホスト名のうちの 1 つ (この場合はupdate.ajaxrenew[.]com) に接続します。このコードは、Cobalt Strike ビーコンのコードに似ています。ロードされるとすぐに、このバックドアは SecureAuth 社の侵入テストツール「WMIexec」の形で、WMI (Windows Management Interface) を介して Windows のシェルコマンドをリモートで実行しました。

この時点から、侵入者はラテラルムーブメント (水平方向への攻撃の拡大) を開始し、5 時間以内にさらに数台のサーバーに侵入しました。侵入した 1 つの管理者アカウントにより、WMI を使ってバックドアのバイナリをコピーし実行しました。

この作業の少なくとも一部は、howtorun.bat という自己削除型の Windows バッチファイルを使って行われました。バックドアのファイルは追加の各サーバーにコピーされ起動されましたが、少なくとも 1 つのケースでは、バックドアは「WindowsUpdate」というサービスとしてのサーバーにインストールされ、常駐するために、脆弱な正規の実行ファイルを使って実行されました。それ以外のバックドアは、 WMI から直接実行されました。

侵入 3 日目には、logs.bat というバッチファイルを使って、侵入者はセキュリティログから情報を取得し、ユーザーのログオンとログオフ、アカウントのロックアウト、ログオン時の特別な権限の割り当て、重要な権限などを確認しています。また、ローカルネットワークに関する情報をさらに収集し、ZIP ファイルに圧縮して外部に送信しました。

この間に、Confluence の脆弱性を利用した別の攻撃者によって、今回のランサムウェア攻撃とは無関係のマルウェア「コインマイナー」が埋め込まれました。

外部へのデータ流出とその影響

9 月 24 日、ランサムウェアの実行者は、重要なサーバーに接続されたローカルボリュームを確認し、リモートデスクトップセッションの履歴を確認して、探索とデータの外部への送信を開始しました。さらに RDP を使用してキーボードを操作し、RClone ユーティリティをドロップし実行することにより、サーバーのデータを複数のディレクトリから Dropbox アカウントにコピーしました。このプロセスは別のサーバーでも繰り返されました。

データの送信が完了した直後、侵入者はドメインコントローラに接続し、オールインワン型の攻撃用の実行ファイルをドロップしました。今回の攻撃で使用された実行ファイルには 2 つのバリアント (亜種) があり、どちらの実行ファイルにもリソースとして以下のファイルが含まれています。

- autoupdate.exe (ランサムウェア、Troj/Ransom-GKL として検出)

- autologin.exe、Kernel Driver Utilityのハックツール (ソフォスによりATK/KDUtil-Aとして検出)

- autologin.sys、ファイルスキャンサービスを含むソフォスのサービスを標的としたドライバ (現在は Troj/KillAV-IT として検出)

- drv64.dll、Kernel Driver Utility のハックツールのデータベース (ソフォスにより ATK/KDUtil-A として検出)。以前、 PetitPotam エクスプロイトを使用した LockFile ランサムウェア攻撃の一部として報告されています。

攻撃者は、 autologin.exe を使用して autologin.sys ドライバをカーネルに「マッピング」し、脆弱性のあるドライバのデータベースを使用して、利用可能なエクスプロイトを見つけました。 autologin.sys がロードされると、エンドポイント保護サービスシャットダウンに対する保護機能を回避することが可能となりました。

この攻撃実行ファイルは、ネットワークのすべてのドメインコントローラの検索を行います。そして、4 つのペイロードファイルを各ドメインサーバーの「\netlogon」フォルダにプッシュし、バッチファイル (今回の場合は autologin.bat または autologin1.bat) を作成します。この 2 つの主な違いは、バッチファイルの攻撃方法です。攻撃に使われた 1 つ目 (今回は FuckGPO.exe という名前) は、攻撃を実行するためのスケジュールタスクの XML ファイルを作成し、2 つ目 (2.exe) は、常駐化のためのサービスを作成します。1 つ目のバージョンはドメインコントローラにて実行され、2 つ目のバージョンは Global Policy Object を介してドメインに接続されたすべてのシステムにて、

このバッチファイルは、カーネルドライバを実行してエンドポイント保護を無効にした後、ランサムウェアを起動します。攻撃ファイルはドメインサーバーにドロップされるとアラートを発生させますが、ランサムウェアの攻撃者は、カーネルのハックツールを使用してソフォスのファイルスキャンサービスを無効にします。これにより、アラートは発生しますが、それ以上のファイルの検出や検疫はできなくなります。

Intercept X のCryptoGuard はランサムウェアを検出しましたが、攻撃者はその後、デスクトップフォルダにドロップされた二次攻撃用の実行ファイルを使用して保護機能を停止させ、更新された GPO を使用して再びランサムウェアを起動しました。

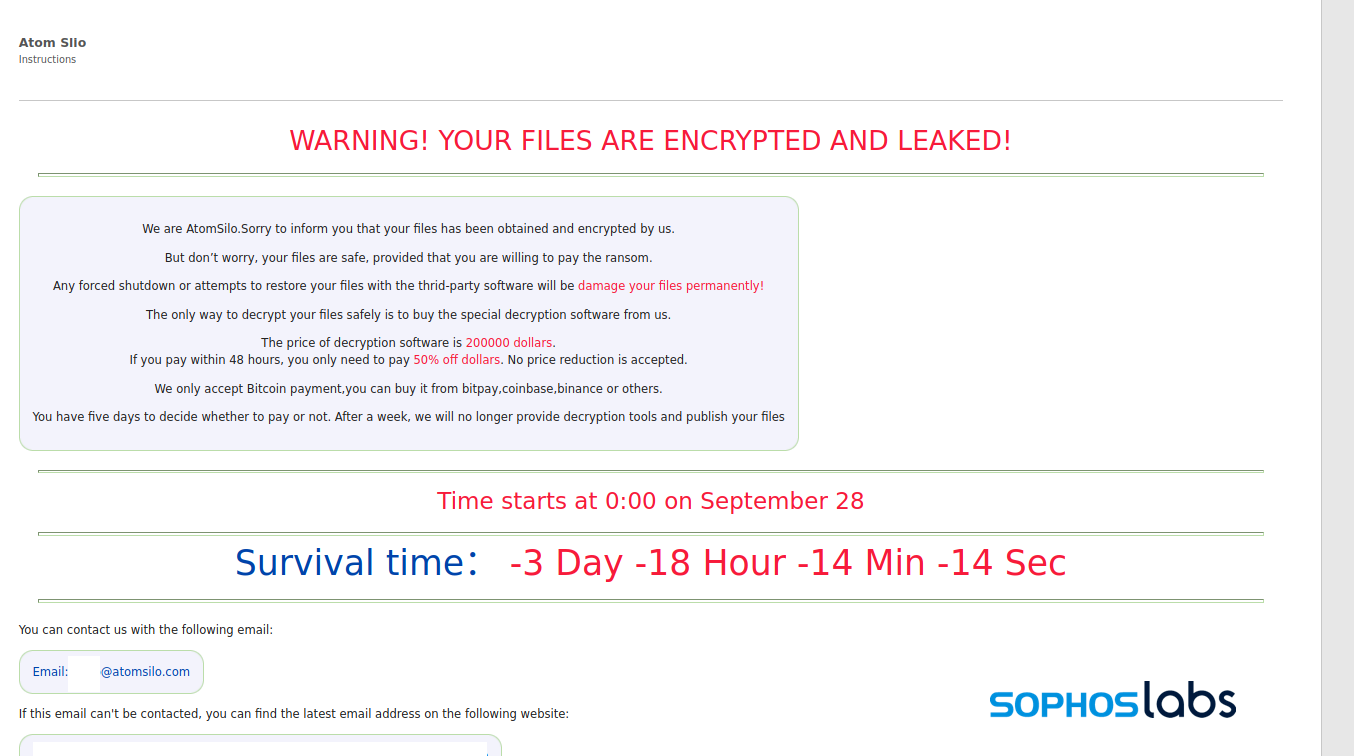

このランサムウェアの実行ファイル自体がリモートの URL (hxxp://139[.]180[.]184[.]147:45532/fake.php) に接続し、LockFile と同様の方法でファイルの暗号化を開始して、暗号化されたファイルに拡張子 .ATOMSILO が追加されました。このランサムウェアは、HTML でフォーマットされた身代金メモを、Atom Silo のオペレーターへの連絡方法の説明とともにドロップしました。

Atom Silo オペレーターとのやりとりは、すべて atomsilo.com のアカウントを介して電子メールで行われます。atomsilo.com のドメインは NameSilo LLC を通じて登録されており、メールサーバーは香港のホスティングプロバイダー「Dataplugs」によってホストされています。

パッチ適用頻度の問題

今回の攻撃で最初に侵害されたのは、当時 3 週間ほど前に公開されたばかりの脆弱性でした。多くの組織にとって、パッチの適用頻度を維持することは平時であっても難しいことです。ましてや、新型コロナウイルスのロックダウンの影響や、スタッフの稼働率にも影響している要因が多くあり、パッチの適用をより困難にしています。

ランサムウェアオペレーターやその他のマルウェアの開発者は、このようなギャップを利用することに非常に長けてきており、新たに公開された脆弱性の概念実証に飛びつき、それを迅速に武器化して利益を得ようとしています。これは今回のインシデントでも脆弱な Confluence サーバーを 2 つの異なる攻撃者が悪用したという事実からも明らかです。ランサムウェア攻撃が発見されなければ、サーバーで稼働していたクリプトマイナーも発見されなかったかもしれません。

このような脅威を減らすためには、企業はランサムウェアやマルウェアに対する強固な防御策を講じるとともに、自社のネットワークで運用しているインターネット向けソフトウェア製品の新たな脆弱性に注意を払う必要があります。一部の製品をベンダーが提供する SaaS に移行することで、これらのリスクの一部を軽減することができます。ベンダーは通常、オンプレミスの顧客が展開するよりも早く、自社で展開するソフトウェアの脆弱性にパッチを適用します。しかし、これも万能ではありません。

また、DLL サイドローディングなどにより、正規のソフトウェアコンポーネントでありながら脆弱性を悪用する手法は、以前からさまざまな攻撃者が使用しているテクニックであり、ランサムウェアオペレーターやその他のサイバー犯罪者にも浸透しています。これらの正規の署名付きコンポーネントの一部が悪用されることは十分に知られ、対策も進んでいますが、同じように脆弱な実行ファイルもまた非常に多くあります。正規の実行ファイルが本来の製品のコンテキスト以外で使用されていることを見抜くためには、相当な警戒が必要であり、また、実行ファイルの提供元であるベンダーが脆弱性を公開する必要があります。

このような状況下では、企業の最善の防御策として、サーバーやエンドポイントデバイスにマルウェア対策を漏れなく導入することと、管理者権限を持つ攻撃者が防御を破る前に検出やアラートを引き起こす攻撃を、製品を監視して捕らえることが挙げられます (Intercept X を含むソフォス製品は、このような攻撃に対するさまざまな保護機能を備えています) 。また、今年 Confluence や Microsoft Exchange で明らかになったような、急速に悪用される脆弱性を利用した攻撃に耐えられるよう、組織の規模に関わらず、効果的なデータのバックアップ方法や事業継続計画を策定することが推奨されます。

この攻撃に対する IoC (セキュリティ侵害の痕跡) のリストは、SophosLabs の Github ページで公開されています。

SophosLabs は、本記事の作成に貢献された、Sophos MTR の Rapid Response チームの Bill Kearny、SophosLabs の Kajal Katiyar、Chaitanya Ghorpade、Rahil Shah へ謝意を表します。