Ya anunciamos hace algún tiempo (SophosLabs Intelix, la nueva plataforma cloud de inteligencia frente a amenazas de Sophos – Sophos News) que Sophos había liberado Intelix, un sistema de Sandboxing en nube gratuito que permite hasta cierto número de consultas mensuales, con el que obtener información rápidamente sobre un binario, tanto Windows con Android, así como de URLs.

Esta herramienta es básica en prácticamente cualquier contexto de Threat Hunting que queramos abordar, para simplificarnos el análisis de los binarios que veamos “raros” y que nuestro XDR detecte. Para usarla, podemos hacerlo por dos vías:

-

- A través de “Threat Cases” de Sophos Central cuando se dispone de Intercept X Advance

- A través de su API con cualquier producto tercero

Vía Central y sus Threat Cases

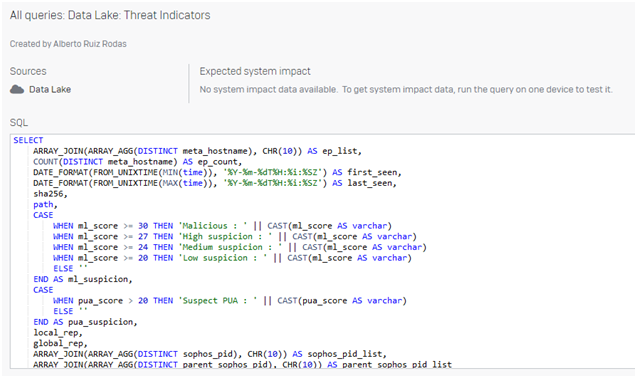

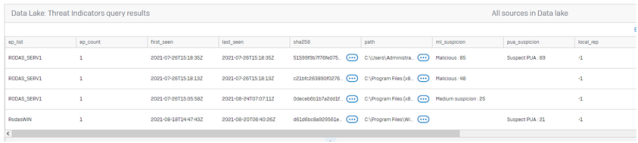

Gracias al XDR de Sophos, podemos detectar binarios “raros”, es decir, los que podríamos considerar “Threat Indicators”. Para ello, dentro de las queries de Live Discover se dispone de una homónima para detectarlos.

Una vez lanzada, podremos obtener resultados:

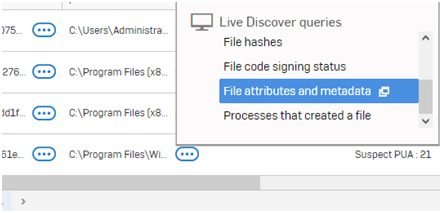

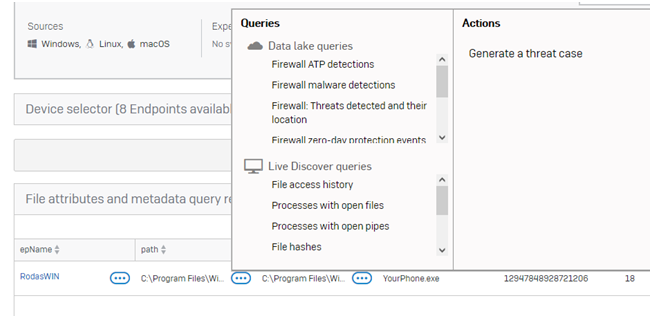

Desde los cuales, “pivotar”:

Para que, volviendo a pivotar, poder obtener el Threat Case bajo demanda:

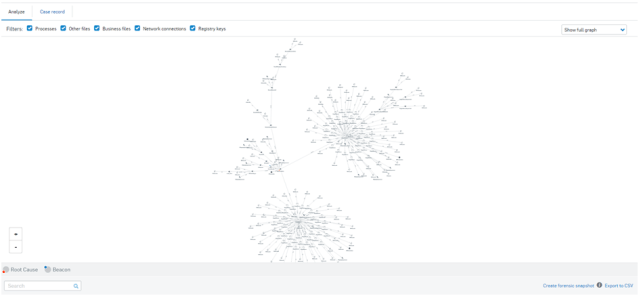

Con lo que tendremos el grafo de relaciones de:

- Procesos

- Ficheros

- Claves de registro

- Conexiones de red

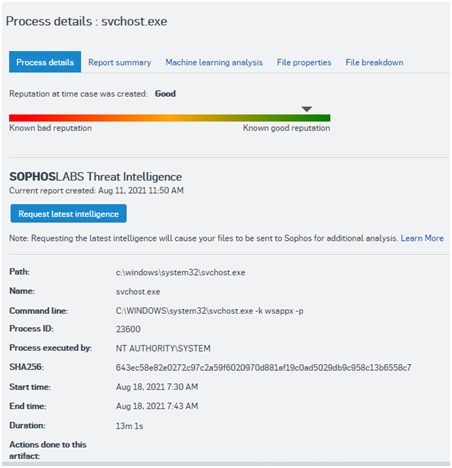

Pero también, tendremos la posibilidad de, seleccionando el binario, hacer un “Request Latest Intelligence”:

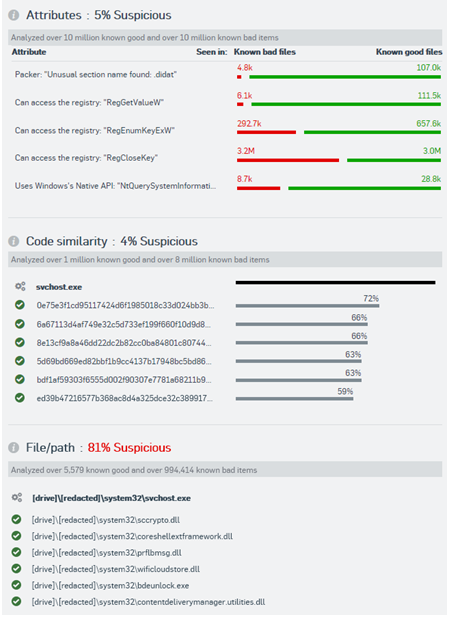

Con lo que será enviado a Intelix, sin coste alguno ni límite y, en unos segundos, las pestañas “Report Summary”, “Marchine Learning Analysis”, etc… se activarán dándonos resultados que nos permitirán entender si el binario es realmente peligroso, pues nos mostrará:

- Acciones que realiza, comparándolo con 10 millones de software benigno y otros 10 millones de muestras de software malicioso

- Similitud de código, comparándolo con 1 millón de código benigno y 8 millones de malicioso

- Ubicación, comparándolo con varios cientos de miles

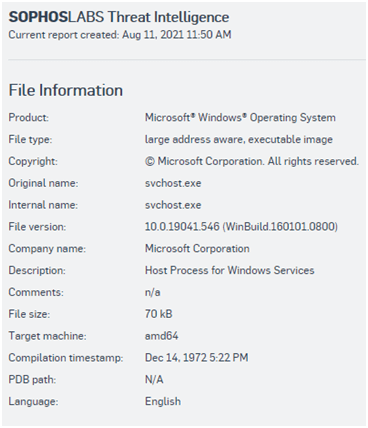

Además, podremos ver sus propiedades:

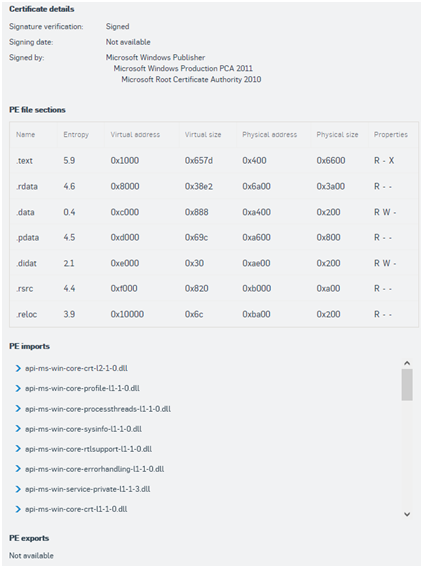

Así como detalles de sus diferentes secciones, a qué bibliotecas llama y su motivo:

Con todo esto, y en tan solo dos clics, podemos saber si finalmente, debemos “eliminar” dicho binario, haciendo un tercer clic, gracias a la acción “Clean and Block”:

A través de la API

En este caso, será necesario conocer la API de Intelix, la cual puede ser consultada desde https://api.labs.sophos.com/doc/index.html

Como primer paso, deberemos darnos de alta como usuarios. Para ello, será necesario suscribirnos a Intelix vía AWS (necesitaremos una cuenta activa) y la activaremos en su MarketPlace, https://aws.amazon.com/marketplace/pp/B07SLZPMCS , obteniendo así nuestros credenciales.

Intelix nos proporcionará diversos servicios:

1.- Búsqueda de amenazas en nube:

– Búsqueda por HASH (SHA256)

– Búsqueda de categoría de URL

– Búsqueda de categoría de IP

– Búsqueda de APKs Android

2.- Análisis de ficheros

– Análisis estático de ficheros

– Análisis dinámico de ficheros

3.- Análisis de URLs

– Análisis estático de URLs

El resultado de estas consultas se proporciona en:

-

- JSON

- HTML

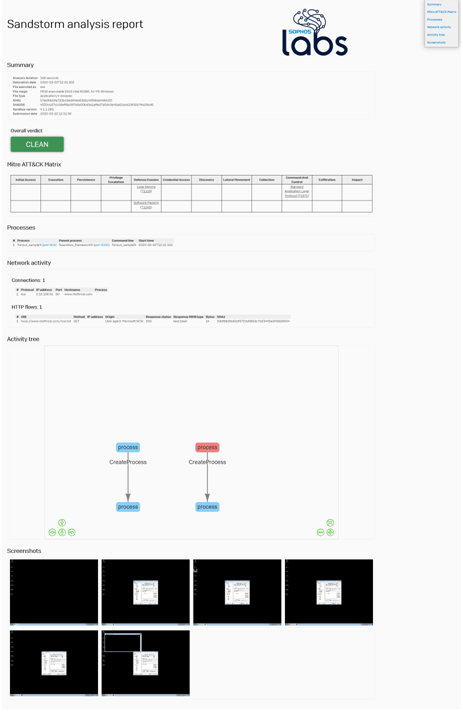

Tanto en JSON como en HTML tendremos todos los datos, pero es cierto que en HTML se proporciona un informe “agradable” de leer:

En el caso de usar la API, nos da la flexibilidad de automatizar su uso integrándolo con herramientas terceras, con lo que podríamos decir que la imaginación es el límite. Hay incluso quien ha creado un bot de Telegram (https://github.com/arrodas/Telegram-Sophos-Intelix-Bot) para poder usarlo desde cualquier sitio y dispositivo. En GitHub hay algún repositorio con scripts en Python ya elaborados para poder usar vía línea de comandos la solución (https://github.com/BENARBIAfiras/SophosLabs-Intelix)

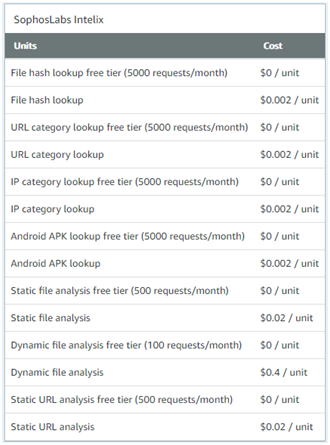

El uso de la API puede llevar asociado un pequeño coste, el cual será repercutido a través de la cuenta AWS antes comentada, si bien es cierto que hasta un límite de consultas mensual, es gratis (entre 5000 y 100 consultas, según tipo):

Finalmente, como ejemplo de uso, recomendamos ver este vídeo donde analizamos Bitpaymer: https://www.youtube.com/watch?v=weYg2tZP4To

Ahí podemos observar el “orden de uso” que hacemos:

-

- Búsqueda del HASH. Si no hay resultado, pasamos a:

- Análisis estático. De no tener resultado, continuamos con:

- Análisis dinámico.

De este modo, muchas veces, la búsqueda por HASH nos dará resultado y no será necesario realizar más consultas que, como hemos visto antes en la tabla, tienen cierta “limitación” mensual.

Dejar un comentario