Es como la película Independence Day, pero con la parte del malware de la historia al revés.

En el clásico de Jeff Goldblum de 1996, el protagonista consigue ganar a los invasores alienígenas conectándose a su nave nodriza con su portátil Mac y cargando un virus informático que ni siquiera los alienígenas con telepatía vieron venir.

En la película, se salva lo que queda de la tierra.

En 2021, hemos presenciando otro ataque de malware llamado Independence Day.

En este ataque, REvil irrumpió en la nave nodriza de una popular herramienta de gestión de software de la empresa Kaseya.

Los ciberdelincuentes cargaron un virus informático en la nave nodriza (más precisamente, cargaron un caballo de Troya ransomware) que Kaseya luego entregó automáticamente a través de docenas de diferentes proveedores de servicios en cientos de redes de sus clientes.

Como lo expresó Ross McKerchar, CISO de Sophos:

Se trata de uno de los ataques criminales de ransomware de mayor alcance que Sophos haya visto. En este momento, nuestros tests muestran que más de 70 proveedores de servicios gestionados se han visto afectados, lo que significan más de 350 organizaciones más afectadas. Creemos que el alcance total de las organizaciones víctimas de este ciberataque es mayor de lo que haya informado cualquier empresa de seguridad individual. Las víctimas se extienden por todo el mundo, con la mayor parte de afectados en Estados Unidos, Alemania y Canadá, así como otros tantos en Australia, el Reino Unido y otras regiones.

Haciendo sonar la cadena

Como probablemente sepas, este tipo de ataque apalancado se conoce como ataque a la cadena de suministro, por razones obvias.

En lugar de atacar a miles o millones de ordenadores individualmente, se ataca a la empresa que suministra software a todos esos ordenadores, o peor aún, como en este caso, se ataca a la empresa que suministra software a las empresas que, a su vez, suministran software a todos esos ordenadores.

No entraremos en los detalles técnicos del ataque de Kaseya aquí; si quieres conocer los detalles técnicos, SophosLabs ha publicado un análisis completo que describe la cadena de ejecución desde los servidores de administración comprometidos de Kaseya hasta los ordenadores cifrados en las redes de las víctimas.

También hemos publicado IoC (indicadores de compromiso) en nuestra página de GitHub si deseas utilizar herramientas de búsqueda de amenazas para buscar evidencias de un ataque en tu propia red, así como los nombres que los productos de Sophos informarán en los archivos de registro al detectar y bloquear los diversos componentes utilizados en este ataque.

¿Y ahora qué?

La pregunta, por supuesto, es: “¿Y ahora qué harán los ciberdelincuentes?”

El primer ataque de ransomware del mundo, el AIDS Information Trojan de 1989, fracasó por dos afortunadas razones.

- Entonces no había criptomonedas ni tarjetas de crédito anónimas. Lograr que las víctimas pagaran 378 dólares con una trasferencia bancaria internacional era demasiado difícil.

- El creador del ransomware cometió un error criptográfico. Codificó la misma contraseña de descifrado en cada copia del malware, de modo que una vez que el código malicioso fue modificado por ingeniería inversa (el cofundador de Sophos, el Dr. Jan Hruska, publicó un análisis público detallado de cómo funcionaba) y extraída la clave, no había necesidad de que nadie pagara.

No fue hasta alrededor de 2013 que los ciberdelincuentes contemporáneos “resolvieron” estos problemas de pago y recuperaron el ransomware.

La criptomoneda hizo posibles los pagos internacionales pseudoanónimos, por lo que los delincuentes podrían cobrar sus demandas de chantaje, sin involucrar a las instituciones financieras tradicionales que podrían congelar o revertir las transacciones ilegales.

Y el cifrado de clave pública, donde se usa una clave (la clave pública) para bloquear datos, pero necesita una clave diferente (la clave privada) para desbloquearlos, hizo posible tener una clave de descifrado única para cada red, o cada ordenador o incluso para cada archivo.

Este es el mismo principio que se usa para siempre cuando visita un sitio web HTTPS. El cifrado de clave pública permite que tu navegador y el servidor web en el otro extremo acuerden una clave de codificación de datos de una sola vez, utilizada con el cifrado simétrico tradicional (donde la misma clave bloquea y desbloquea los datos) para proteger la sesión actual. Incluso si se intercepta todo el tráfico de la red al inicio de la conexión HTTPS, el cifrado de clave pública significa que tampoco puedes extraer la llamada clave de sesión necesaria para descifrar el resto de la conexión HTTPS.

Si te atacan y pagas el dinero de la extorsión, no tiene sentido compartir tu clave de desbloqueo con nadie más, incluso si han sido atacados por exactamente el mismo ransomware, porque cada clave de descifrado es única.

Los errores de programación cometidos por algunos ciberdelincuentes de ransomware, han hecho posible en ocasiones recuperarse sin pagar en algunos ataques, pero bandas como REvil, la banda criminal que está detrás del ataque de Kaseya, generalmente realizan una codificación correcta.

Si no tienes una copia de seguridad, pagar el dinero del chantaje por la clave de descifrado es la única posibilidad de recuperar los datos codificados.

Pago central

Aunque muchos troyanos de ransomware modernos utilizan una clave de sesión diferente para cada archivo que codifican, el ransomware actual está orientado a pagos masivos.

La idea es que, en lugar de atacar tantos ordenadores como puedan en una red y pedir unos cientos de dólares para descifrar cada una, los ciberdelincuentes ofrecen vender a cada víctima un “descifrador universal” que puede descifrar algunos, muchos o todos los ordenadores en su red.

Este es el mismo tipo de técnica que utiliza el software de cifrado legítimo para proporcionar una forma controlada para que el personal especialmente designado recupere datos de los ordenadores de los empleados si olvidan su contraseña o dejan la empresa con sus datos aún bloqueados.

Esto no es lo mismo que una puerta trasera de cifrado que podría permitir que cualquier persona con conocimientos internos sobre el algoritmo descifre los datos. Por lo general, los datos no se cifran directamente con la contraseña del usuario. En su lugar, se genera una “clave de cifrado maestra” aleatoria para proteger los datos, y esa clave se vuelve a cifrar varias veces, utilizando diferentes contraseñas o claves públicas. Esto significa que puede haber varias claves de descifrado que pueden descifrar la clave maestra que, a su vez, descifra los datos reales. Estas claves de descifrado se pueden dividir entre más de una persona, por ejemplo, para que un ordenador individual pueda ser descifrado por el usuario actuando solo en el uso diario, o por el gerente de TI y el gerente de recursos humanos actuando juntos en una emergencia. Esto proporciona un control de privacidad adicional que ayuda a proteger tanto al usuario como a la empresa.

Descifradores universales

Los primeros ataques de ransomware generalmente se basaban en exprimir a cientos de miles de personas para que pagaran alrededor de 300 $ cada una, para comprar las claves de descifrado para su propio ordenador (pero la de nadie más).

Estafadores como los creadores de CryptoLocker recaudaron millones de dólares, tal vez incluso cientos de millones de dólares de esta manera:

Si tenías 10 ordenadores en tu red todos cifrados al mismo tiempo, recuperarlos todos significaba pagar 10 demandas de rescate de 300 $ cada una.

Pero los atacantes posteriores adoptaron un enfoque híbrido.

El equipo de SamSam, por ejemplo, golpeaba una red cada vez y exigía 8.000 $ por ordenador, por lo que si creías que podías recuperar tu negocio descifrando solo dos o tres de tus portátiles o servidores más importantes, no tenías que pagar por todos, pero no te saldría solo por 300 $ cada uno.

Pero por una tarifa única que generalmente ascendía a 50.000 $, los ciberdelincuentes de SamSam daban un descifrador universal (universal para tu red, al menos) que se presentaba como una especie de “buffet de todo lo que puedas comer”.

De hecho, en un ataque de “buena voluntad”, incluso te dejarían intentar pagar la tarifa de 8.000 $ por ordenador individual, para ver si podías recuperar lo suficiente de tu negocio sin tener que pagar los 50.000 $.

Lamentablemente, muchas víctimas descubrieron que el enfoque uno por uno simplemente no funcionaba, momento en el que los ciberdelincuentes de SamSam les permitían “amablemente” recargar sus pagos hasta la marca de 50.000 dólares.

Una vez que los ciberatavantes hubieran recibido la tarifa de todo lo que puedas comer de 50.000 $, te darían una “actualización de software” al descifrador universal que funcionaría en todos tus ordenadores, no solo en los específicos que habías elegido de antemano.

Más recientemente, la mayoría de los ciberdelincuentes de ransomware convencionales han descontinuado la opción de “descifrador individual” y solo negociarán para vender descifradores universales y, como sabemos, ya no piden 50.000 dólares.

Las demandas de extorsión a menudo alcanzan varios millones de dólares. Las víctimas recientes de Colonial Pipeline supuestamente desembolsaron 4,4 millones de dólares (irónicamente por un descifrador que era tan lento que no tenía valor), y la empresa alimentaria JBS supuestamente pagó 11 millones de dólares en un chantaje.

Ya te imaginas lo que sigue.

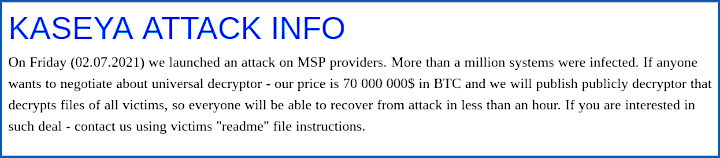

REvil aparentemente ahora ha decidido que ofrecerán lo que podríamos llamar un descifrador universal que no solo descifrará todos los ordenadores de una red, sino también todos los ordenadores en las redes de todos los demás afectados por lo que probablemente llamaremos el ataque Independence Day durante muchos años.

¿El precio?

Esta vez, el descifrador universal no cuesta ni 50,000 $, ni 11.000.000 $.

Los ladrones exigen 70 millones de dólares.

¿Qué hacer?

Esta audaz demanda plantea muchas preguntas difíciles.

Muchos gobiernos y la mayoría de los expertos en aplicación de la ley alientan enérgicamente a las víctimas a que no paguen.

Aunque parece que al menos una parte del dinero se destina a coches de lujo, sabemos con certeza que al menos parte de los fondos de los ciberataques de hoy se utilizan directamente para financiar los de mañana.

Algunos gobiernos incluso están considerando seriamente hacer que los pagos de ransomware sean ilegales como una forma de romper el ciclo de ataques.

Pero si alguien desembolsara los 70.000.000 de dólares, tal vez en un país con un gobierno con actitudes más conciliadoras hacia la negociación con los criminales, ¿estaría bien ejecutar el descifrador en un país donde el pago hubiera sido ilegal?

¿Es esta la forma de los ataques de ransomware que se avecinan?

¿La intervención regulatoria para criminalizar los pagos de ransomware mejorará o empeorará las cosas?

PD. No olvides que incluso si obtienes un descifrador de ransomware después de un ataque, ya sea pagándolo o mediante la generosidad de otra persona, ese no es el final de tus problemas. Consulta nuestra reciente encuesta State of Ransomware para descubrir por qué pagar a los ciberdelincuentes no es el final de los problemas y cuánto puedes esperar que cueste el incidente, ya sea que termine con un descifrador o no.

Dejar un comentario