Este artículo forma parte de una serie que pretende mostrar a los profesionales de la ciberseguridad las lecciones aprendidas por las víctimas de infracciones. Cada lección incluirá recomendaciones sencillas, muchas de las cuales no requieren que las organizaciones adquieran ninguna herramienta.

La autenticación de múltiples factores (MFA) es una medida de seguridad que requiere dos o más pruebas de identidad para permitir el acceso. En otras palabras, se necesita algo más que una contraseña para identificarse. Un código de acceso de un solo uso, el reconocimiento facial o una huella dactilar también pueden ser requeridos como una comprobación adicional de seguridad.

Todos los administradores conocen las ventajas de la MFA para acceder a las aplicaciones empresariales. Mantienen nuestros datos de Office365 y Salesforce seguros, incluso si un adversario obtiene, adivina, compra o consigue por fuerza bruta un nombre de usuario y una contraseña.

Sin embargo, cuando las aplicaciones se trasladan a la nube, las consolas de inicio de sesión de esas aplicaciones también quedan expuestas en Internet. La administración y la seguridad del sistema también pasan a estar gestionadas “desde la nube” y, por tanto, también necesitan MFA.

La técnica T1078 de MITRE ATT&CK (“Cuentas válidas”) describe cómo los ciberdelincuentes utilizan las cuentas válidas para obtener un acceso inicial a la red, evadir las defensas, obtener persistencia y escalar sus privilegios.

Estas tácticas, a su vez, permiten eludir diversas defensas, como antivirus, control de aplicaciones, firewall, sistemas de detección/prevención de intrusiones y controles de acceso al sistema. El uso no autorizado de cuentas válidas es muy difícil de detectar, ya que se parece mucho a lo habitual.

Las cuentas válidas son una de las 5 técnicas principales que Sophos ha observado para conseguir el acceso inicial (https://attack.mitre.org/tactics/TA0001/), tal y como se recoge en el 2021 Active Adversary Playbook. Algunas herramientas de administración (por ejemplo, Solarwinds, Webroot, Kaseya y Connectwise) se han utilizado incluso para enviar cargas útiles maliciosas.

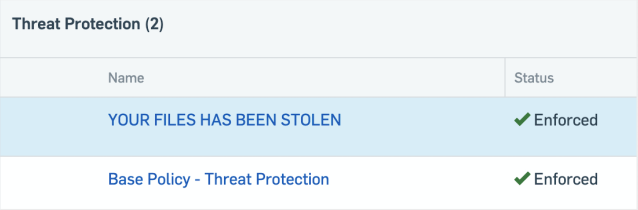

¿Qué sucede cuando un actor de la amenaza obtiene acceso a una consola de seguridad? En el ejemplo siguiente, el ciberdelincuente simplemente escribió su propia política y desactivó todos los ajustes de seguridad.

Incluso los sistemas de administración de seguridad locales deberían utilizar MFA si es posible: la vida es más fácil para un adversario si puede desactivar las soluciones de seguridad antes de desplegar su malware. Si utilizas una VPN para acceder a la red, te recomendamos insistentemente que habilites la MFA también en ella.

Al habilitar la MFA para tus herramientas de administración y seguridad del sistema se consiguen tres objetivos:

- Reduces el riesgo de acceso de personas no autorizadas

- Generas alertas para los intentos de acceso, lo que permite a un administrador bloquear futuros intentos según sea necesario

- Evitas que se compartan las cuentas, asegurando pistas de auditoría precisas que puedan vincular el comportamiento a un usuario específico

La activación de MFA a menudo no cuesta más que tu tiempo. Si has estado ignorando los avisos de “Activar MFA” en tus consolas, ya es hora de que adoptes esa medida. Si tu proveedor de seguridad no ofrece opciones de MFA, es hora de preguntar por qué no.

Dejar un comentario