Montar en bicicleta es muy popular en estos días, incluso si muchos ciclistas en el mundo desarrollado parecen utilizarlas como una forma de ir de A a A para hacer ejercicio, más que como una forma de ir de A a B para evitar conducir un automóvil.

De hecho, si lo que buscas es ejercicio, muchas personas ni siquiera viajan de A a A, sino que se quedan en un lugar mientras las ruedas de la bicicleta ruedan sin moverse del sitio en un rodillo.

En realidad, no es ciclismo, porque no hay resistencia del aire, que es el mayor obstáculo energético que un ciclista del mundo real tiene que superar cuando va a cualquier velocidad que no sea la más modesta y tambaleante.

Pero también puedes montar una bicicleta estática en interiores, lo cual es útil si no te gusta salir con el viento, la oscuridad, la lluvia o el tráfico.

También significa que puedes variar la resistencia mecánica de forma artificial, o que un ordenador integrado lo haga de forma automatizada, lo cual es útil si quieres entrenar para una carrera con muchas pendientes pero vives en un lugar llano.

Y durante la pandemia de coronavirus, por supuesto, el “ciclismo” en interiores significa que puede hacer recorridos largos y extenuantes incluso cuando estás limitado por las restricciones de movilidad sobre cuánto tiempo puedes pasar al aire libre o la distancia máxima a la que puedes estar de tu casa.

Además, los productos conectados como Peloton Bikes, que son básicamente bicicletas estáticas con una tableta Android incorporada, una conexión a Internet y un servicio en la nube al que se conectan las “bicicletas”, permiten salir en recorridos virtuales o participar en actividades realistas como carreras en ruta, con cualquier número de otros “ciclistas”.

POTUS en el pelotón

Aparentemente, incluso el entusiasta ciclista Joe Biden tiene una Peloton Bike, lo que provocó considerables comentarios sobre ciberseguridad cuando se convirtió en presidente de los Estados Unidos.

Nunca estuvimos muy seguros de por qué la bicicleta estática de Biden fue anunciada como un gran riesgo para la seguridad nacional, asumiendo que POTUS no usó la tableta de la bicicleta para ver informes confidenciales mientras acumulaba kilómetros.

Asumimos que los asesores de ciberseguridad del presidente seguramente conectarían la Bidenbike a Internet, si es que la conectaban, a través de una conexión propia, utilizada solo para ciclismo y nunca interconectada a ninguna otra red gubernamental o de la Casa Blanca.

Sin embargo, desde el punto de vista de la privacidad y la ciberseguridad, especialmente para cualquiera que tenga una bicicleta online conectada a su red Wi-Fi doméstica habitual, un problema de seguridad en la tableta de la bicicleta o en una de las aplicaciones en las que se basa podría causar serios problemas.

Conocemos personas que no solo trabajan mientras hacen ejercicio, sino que incluso se unen y participan en reuniones online al mismo tiempo (pista: no lo hagas, excepto como un método para que las reuniones sean agradables y breves, porque hace que todos los demás en la reunión se sientan ligeramente mareados).

Como puedes imaginar, cualquier tipo de software espía con acceso a la transmisión de audio de una reunión, o que pudiera tomar capturas de pantalla subrepticias, sería en una mina de oro del ciberdelito.

Por supuesto, eso es cierto para cualquier dispositivo móvil que utilices para reuniones o para realizar trabajos de cualquier tipo, por lo que los riesgos aquí no son exclusivos del mundo de las bicicletas online, pero es vital recordar, de la misma manera, que este tipo de bici debe diseñarse, implementarse y actualizarse para que sea tan segura como un teléfono móvil o tablet.

En pocas palabras, tu teléfono no tiene que estar diseñado como una bicicleta para que pueda soportar todo el peso de tu cuerpo físico, pero tu bicicleta conectada debe diseñarse al menos tan bien como un teléfono para que pueda soportar todo el peso de mantener tu vida digital segura.

Nunca funcionará, ¡intentémoslo!

Por lo tanto, puedes ver por qué los investigadores de McAfee recientemente no solo se sorprendieron al encontrar un agujero de seguridad en el último producto Peloton Bike +, sino que también se divirtieron, y quizás quedaron un poco asombrados, por la forma en que lo encontraron.

Un problema con los fallos de seguridad en dispositivos especializados de alta gama, como automóviles eléctricos o elegantes bicicletas en línea, en lugar de en dispositivos de gama baja como bombillas y cámaras web, es que el presupuesto y la disponibilidad se convierten en un problema importante.

Como explican los investigadores de McAfee en su informe:

Una de las primeras cosas que generalmente intentamos hacer al iniciar un nuevo proyecto, especialmente cuando dichos proyectos involucran grandes gastos como el Peloton, es tratar de encontrar una manera de realizar una copia de seguridad o un volcado del sistema que podría usarse si se realiza una recuperación por si alguna vez se necesita. […] Tener la capacidad de restaurar el dispositivo a su configuración de fábrica es una red de seguridad que intentamos implementar en nuestros objetivos.

En otras palabras, si estás pirateando un “dispositivo” que te costó mucho dinero, es probable que el primer paso sea averiguar si puedes restaurarlo de manera fiable antes de comenzar a manipularlo, en caso de que algo salga mal.

Después de todo, tu jefe no estará muy feliz si bloqueas el dispositivo por error desde el principio y ya no sirve para nada. (Una Peloton Bike sin su ordenador ni siquiera vuelve a ser una bicicleta, simplemente se convierte en una silla poco práctica y bastante incómoda).

De manera muy resumida, los investigadores decidieron que no iban a usar ningún truco como desbloquear y rootear su Bike + para extraer sus secretos o hacer una copia de seguridad de su estado de fábrica, al menos si podían encontrar una manera de hacerlo “según el libro”.

Evitando el estado naranja

Los investigadores decidieron adoptar un enfoque del mundo real por dos razones principales: no tenían otra bicicleta a mano y estaban ansiosos por buscar vulnerabilidades que funcionasen de manera inmediata en lugar de necesitar cualquier preparativo anterior necesario el dispositivo.

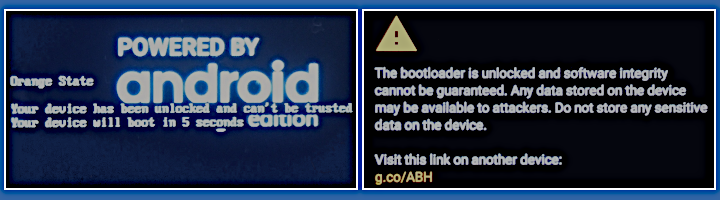

En particular, un dispositivo que debe permanecer desbloqueado para verse comprometido puede ser detectado por un usuario bien informado porque el dispositivo producirá una advertencia visible de “Estado naranja” cada vez que se inicie:

Derecha. Notificación de estado naranja en Pixel 4a.

Entonces, los investigadores decidieron, como un comienzo, intentar arrancar el dispositivo usando un kernel de recuperación estándar, de código abierto y no oficial. (Usaron TWRP, abreviatura de TeamWin Recovery Project, una herramienta útil para la investigación de Android, especialmente en dispositivos rooteados).

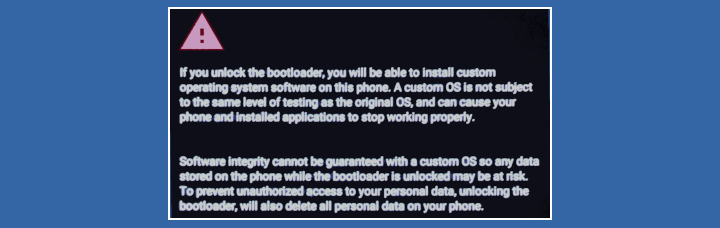

Esta es una lección importante en la investigación de ciberseguridad, por cierto: sabían que esto no funcionaría, porque sabían que el dispositivo estaba bloqueado, lo que significa que la única forma de iniciar un kernel de Android no oficial era hacer un desbloqueo de firmware primero, ya que las versiones modernas de Android están programadas para borrar todo el contenido que no es del sistema en el momento en que se desbloquea el firmware, y para borrarlo nuevamente cuando lo vuelve a bloquear para restaurarlo a su estado de fábrica, como se puede ver en la siguiente advertencia de Google Pixel 4a:

Pero a pesar de que sabían que no funcionaría, siguieron el mantra de ciberseguridad de nunca digas nunca, y lo intentaron de todos modos.

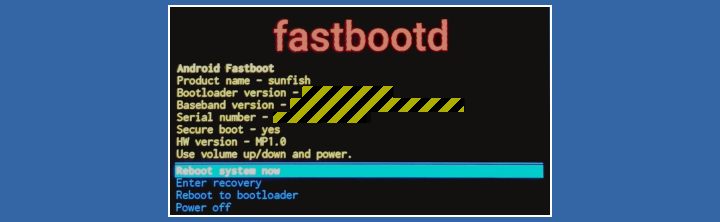

El método que usualmente se usa para iniciar un teléfono en un kernel no estándar es reiniciar el dispositivo en lo que se llama modo “fastboot”.

Puedes acceder al modo de arranque rápido de tu dispositivo a través de una secuencia específica de pulsaciones de botones mientras se enciende, o mediante el modo de depuración mientras el teléfono está funcionando:

$ adb reboot fastboot error: device unauthorized. This adb server's $ADB_VENDOR_KEYS is not set Try 'adb kill-server' if that seems wrong. Otherwise check for a confirmation dialog on your device. # No good, debugging isn't enabled on this device. We turned # on debug mode and authorised adb (Android Debug Bridge): $ adb reboot fastboot # Now we see the fastboot menu on the device, as shown below. # We can now send commands over USB using the fastboot command:

Fastboot significa que el teléfono se detiene antes de un arranque completo de Android, y en ese momento puedes enviarle comandos especiales desde un portátil a través de USB, como este:

$ fastboot reboot bootloader Rebooting into bootloader Finished. $ fastboot boot hackedkernel.img

En un dispositivo desbloqueado, esto probablemente funcionará, pero no podrás hacer una copia de seguridad del contenido original del dispositivo porque el proceso de desbloqueo obliga a borrar el dispositivo, como se muestra en la pantalla de advertencia anterior.

Sin embargo, en un dispositivo bloqueado, estás perdiendo el tiempo porque esto es lo que sucede:

$ fastboot /home/duck/twrp/latest/twrp-3.5.2-test.img Sending 'boot.img' (65536 KB) FAILED (remote: 'Download is not allowed on locked devices') fastboot: error: Command failed $

¿Adivinas qué pasó?

Como te puedes imaginar, los investigadores de MacAfee no obtuvieron un error, como se muestra arriba.

Terminaron con el dispositivo arrancando, pero colgado en una pantalla negra.

Por poco auspicioso que pueda parecer, dado que en realidad no habían tenido el control del dispositivo, los investigadores inmediatamente sintieron la victoria.

Después de todo, no esperaban que su kernel de recuperación genérico (uno que no fue diseñado ni probado en una Peloton Bike +) funcionara correctamente, incluso en un dispositivo desbloqueado pero si el cargador de arranque estuviera correctamente bloqueado, no esperaban que arrancara un kernel alternativo en absoluto, y mucho menos mal.

En otras palabras, Peloton aparentemente había activado todas las configuraciones de seguridad necesarias para evitar que un dispositivo bloqueado sea rooteado y arrancado, excepto la que suprime el uso del comando fastboot boot kernel.img.

Como puedes imaginar, los investigadores todavía tenían mucho más trabajo por hacer para hackear su Peloton Bike +, pero como comentan con ironía en su informe, “aquí es donde nuestra suerte o tal vez la ingenuidad trabajaron a nuestro favor”.

Al intentar lo que no debería haber funcionado lograron un atajo notable hacia la victoria.

Pudieron idear un proceso mediante el cual cualquier persona, técnica o no, equipada con un portátil, un cable USB y acceso físico a una Peloton Bike +, ya sea en un gimnasio o en casa, podría ejecutar un script de manera rápida y sin intrusiones, dejar la bicicleta en línea aparentemente sin modificar pero en realidad completamente comprometida.

Este tipo de hackeo a menudo se denomina en la jerga un ataque de limpieza maligno, como un recordatorio de que debes evitar dejar tu portátil (que puede no tener el mismo nivel de seguridad de arranque que un teléfono móvil) desatendido en una habitación de hotel, donde el personal corrupto que tenga una excusa para entrar mientras estás fuera tendría tiempo de implantar malware usando poco más que una unidad USB comprometida.

Un dispositivo Android rooteado está abierto a que se cambie la configuración del sistema, se modifiquen los permisos de las aplicaciones, se anulen las funciones de seguridad y se instalen aplicaciones maliciosas.

Eso podría dejar tus sesiones de ejercicio plagadas de software espía que podría acceder subrepticiamente a la cámara y al micrófono, leer datos privados, tomar capturas de pantalla, espiar paquetes de red cifrados – por lo tanto, espiar de manera efectiva en todo el dispositivo – y luego exfiltrar los datos de manera silenciosa y discreta.

¿Qué hacer?

Este error se reveló de manera responsable y Peloton lanzó una actualización “no opcional” a principios de este mes, por lo que los propietarios del producto Peloton Bike + ya deberían haber recibido un parche contra este problema, suponiendo que se hayan conectado con el dispositivo en las últimas dos semanas.

Verifica que la versión de software es PTX14A-290 o posterior.

Para que conste, los investigadores de McAfee elogiaron a Peloton y dijeron que “el proceso de divulgación de vulnerabilidades de Peloton fue fluido y el equipo fue receptivo con todas las comunicaciones”.

Si eres un desarrollador de software y alguien informa de una falla de seguridad en tu producto, ese es el tipo de respuesta que debes dar.

personal shopper inmobiliario

No sabía que también se podrían hackear este tipo de bicicletas! muchas gracias por compartir toda esta información. Saludos