La reciente intrusión de ransomware en un importante operador de gasoductos de EEUU fue obra de un afiliado de DarkSide, una red de ransomware como servicio que ha sido responsable de al menos 60 casos conocidos de doble extorsión en lo que va de año. DarkSide ha golpeado a varias víctimas de alto perfil recientemente, incluidas empresas que cotizan en el NASDAQ. Pero la interrupción de la red de Colonial Pipeline llevó a la empresa a cerrar también su red de tecnología operativa (OT), cortando efectivamente la mayor parte del suministro de gasolina al este de los Estados Unidos.

El cierre de Colonial Pipeline no es el primer problema en infraestructuras críticas provocado por un ataque de ransomware. En febrero pasado, una instalación de gas natural con sede en EEUU cerró durante dos días por una intrusión de ransomware que se extendió a su red OT. Y DarkSide tampoco ha evitado que este tipo de empresas golpeen a una energética brasileña a principios de este año. Pero el incidente de Colonial tiene un impacto potencialmente mayor en el mundo real y aparentemente ha hecho que los operadores de DarkSide sean más notorios de lo que se sienten cómodos.

Se ha llamado al equipo de Sophos Rapid Response para responder a incidentes o para intervenir durante un ataque que involucró a DarkSide en al menos cinco instancias diferentes durante el año pasado.

DarkSide

DarkSide surgió el verano pasado, ganando atención con su supuesto enfoque de “honor entre ladrones”: el grupo afirmó tener un código de conducta que les prohíbe apuntar a industrias y organizaciones sin fines de lucro relacionadas con el interés público.

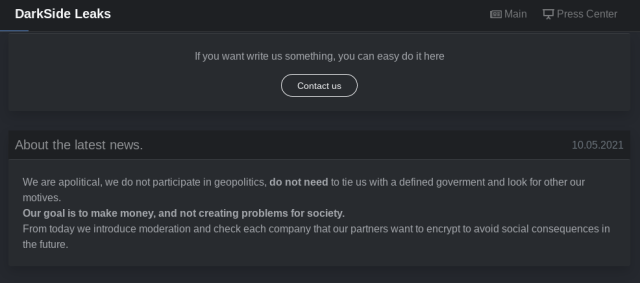

Han luchado por mantener su reputación de “honorable”, utilizando su sitio de filtraciones como plataforma para contrarrestar las malas noticias. Cuando la empresa de recuperación de ransomware Coveware advirtió que el uso de hosting iraní por parte de DarkSide planteaba un peligro potencial de violaciones de las sanciones si las empresas les pagaban, los operadores de DarkSide publicaron un “comunicado de prensa” en el que negaban que utilizaran servicios de TI iraníes. El ataque Colonial Pipeline nuevamente tiene a DarkSide dando marcha atrás, alegando en una publicación en su página web que son “apolíticos” y que su objetivo es “ganar dinero y no crear problemas para la sociedad”.

El grupo prometió previamente salvar a las organizaciones de atención médica, así como a otras personas involucradas en la distribución de vacunas, debido a la atención negativa que tales ataques podrían atraer desde el país de origen del grupo. Debido a la forma en que opera DarkSide, no está claro cuánto control tienen los guardianes de la marca DarkSide sobre los afiliados que realizan el trabajo real de irrumpir en las redes y lanzar su ransomware.

DarkSide sigue los pasos de los operadores de ransomware de doble extorsión como REvil, Maze y LockBit, que exfiltran datos comerciales antes de cifrarlos y amenazan con divulgarlos al público si las víctimas no pagan por una clave de descifrado. Al igual que esas otras operaciones dirigidas, DarkSide exige grandes cantidades por el rescate. En un caso en el que Sophos Rapid Response trabajó el año pasado, exigieron 4 millones de dólares (que no se pagaron).

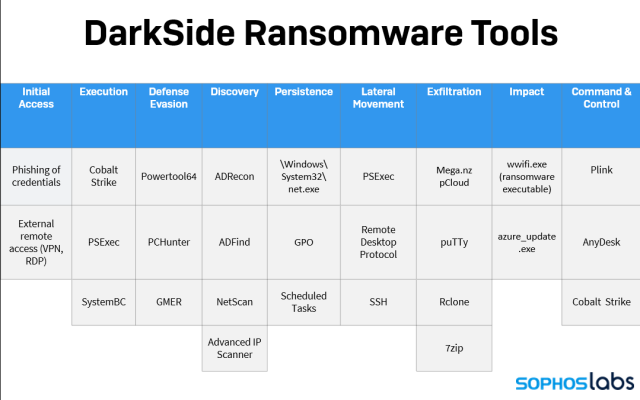

Más allá del modelo comercial, DarkSide sigue generalmente las mismas tácticas, técnicas y procedimientos de muchas otras campañas de ransomware dirigidas: una combinación de características nativas de Windows, malware básico (incluido SystemBC) y herramientas de explotación y sistema listas para usar (incluido Cobalt Strike). Esto se debe en parte al modelo de afiliados de DarkSide.

Los creadores de DarkSide subcontratan el compromiso inicial de objetivos y la implementación del ransomware criptográfico de DarkSide a especialistas en penetración de redes, quienes entregan el “servicio al cliente” de las víctimas del rescate a los operadores principales de DarkSide. Es probable que esos afiliados tengan experiencia previa jugando el mismo papel para otros sindicatos de ransomware.

En la experiencia de Sophos en análisis forense de datos y respuesta a incidentes a los ataques de DarkSide, el acceso inicial a la red del objetivo se produjo principalmente como resultado de robo de credenciales con phishing. Esta no es la única forma en que los atacantes de ransomware pueden afianzarse, pero parece prevalecer en los casos que involucran este tipo de ransomware, posiblemente como resultado de las preferencias de los afiliados.

A diferencia de otros equipos de ransomware, DarkSide es capaz de cifrar ordenadores Linux y los que ejecutan Windows, lo que la convierte en una herramienta más deseable para los actores de amenazas que desean apuntar a grandes empresas.

Si bien algunas operaciones recientes de ransomware dirigidas de otros grupos han surgido rápidamente, lanzando su ataque en unos días, los actores detrás de las campañas de DarkSide pueden pasar semanas o meses hurgando dentro de la red de una organización antes de activar su carga útil de ransomware.

Tiempo de permanencia

| Métrica | Tiempo de permanencia (Días) |

| Mínimo | 44 |

| Medio | 45 |

| Máximo | 88 |

En el transcurso de ese tiempo de permanencia, los intrusos extraen la mayor cantidad de datos posible. Las notas de rescate de Darkside afirman el robo de grandes cantidades de datos, a menudo de varios departamentos dentro de una organización, como contabilidad e I+D usando PSExec, conexiones de escritorio remoto y (en el caso de servidores Linux) SSH para moverse lateralmente dentro de la red, los actores de DarkSide cargaron archivos de archivos robados a los proveedores de almacenamiento en la nube Mega o pCloud en los casos que hemos investigado.

Actividad del sistema de archivos

El ransomware DarkSide realiza pasos específicos para cifrar un documento, primero agregando una extensión de archivo única al nombre de cada tipo de documento objetivo antes de cifrar el archivo.

El malware comprueba si la cuenta de usuario de Windows 10 que se está ejecutando tiene privilegios administrativos, si no es así, el malware intenta elevar sus privilegios utilizando la técnica CMSTPLUA.

DarkSide recupera la dirección MAC del adaptador de red del ordenador de destino y luego calcula CRC32 cinco veces en los primeros seis bytes de la dirección MAC de los adaptadores, donde la semilla inicial es 0xDEADBEEF. Debido a que los primeros seis bytes de una dirección MAC están registrados para los fabricantes, muchas de las máquinas corporativas afectadas terminarían con la misma extensión de archivo adjunta a los documentos simplemente como resultado de que las máquinas forman parte de una compra masiva.

Los atacantes (probablemente los mismos afiliados involucrados en el acceso inicial) también hacen un esfuerzo para terminar el software que, si se estuviera ejecutando, podría interferir con el proceso de cifrado. Los hemos observado cancelar los servicios relacionados con el software de respaldo empresarial de Commvault y Veeam, apagar el software del servidor de correo MailEnable y eliminar los servicios de la base de datos del servidor SQL, para que puedan cifrar cualquier base de datos que encuentren. También intentan desinstalar o manipular los servicios de Sophos si están presentes en la máquina. Al igual que otros ransomware, DarkSide también elimina Volume Shadow Copies, lo que podría ayudar a recuperar algunos de los datos cifrados si no se los molesta.

Cifrar cada tipo de archivo de documento en un disco duro lleva tiempo, y si el proceso se interrumpe a mitad de camino, algunos de los archivos no cifrados podrían recuperarse fácilmente. Cambiar el nombre del archivo con una nueva extensión antes de cifrarlo le da al atacante la capacidad de hacer que parezca que todo ha sido cifrado, ya que el cambio de extensión del archivo corta los vínculos entre el tipo de archivo del documento y su aplicación asociada.

El proceso de cifrado de DarkSide siempre ha seguido estos pasos:

Paso Operación Objetivo

1 CreateFile (lectura / escritura genérica) Abre el documento original para leer y escribir.

2 ReadFile Lee los últimos 144 bytes del documento original (busca el blob de descifrado).

3 CloseFile Cierra el documento original (no se realizaron cambios).

4 CreateFile (leer atributos) Abre el documento original.

5 SetRenameInformationFile Cambia el nombre del documento agregando una extensión de tipo de archivo específica, por ejemplo .c0d2f38a

6 CloseFile Cierra ahora el documento renombrado.

7 CreateFile (lectura / escritura genérica) Abre documento original renombrado.

8 ReadFile Lee documento original renombrado.

9 WriteFile Escribe un documento cifrado en un documento original renombrado.

10 WriteFile Agrega un blob de descifrado, 144 bytes, al final del archivo.

11 CloseFile Cierra el documento renombrado, ahora cifrado.

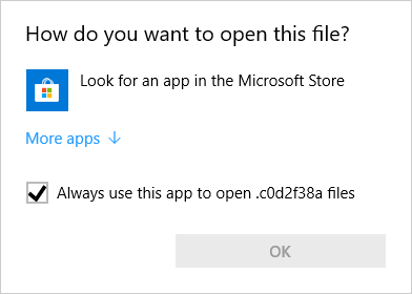

Resolviendo el problema del icono feo

Hay varios beneficios para los actores de amenazas cuando el ransomware agrega una extensión de archivo nueva o inusual a los archivos que cifra. Por supuesto, desacopla los documentos cifrados de sus aplicaciones normalmente asociadas, lo que significa que el usuario no puede interactuar con ellos de la forma habitual (haciendo doble clic). Los sufijos de archivo inusuales representan tanto una señal para el ransomware de que un archivo ya se ha cifrado (por lo que el motor de ransomware no vuelve a cifrar ni cifra dos veces los mismos archivos) y conlleva un beneficio adicional: previene otros ransomware (en al menos, las familias que se dirigen a los documentos que atacarán usando listas codificadas de sufijos de archivos (muchos de ellos) deben cifrar esos mismos archivos.

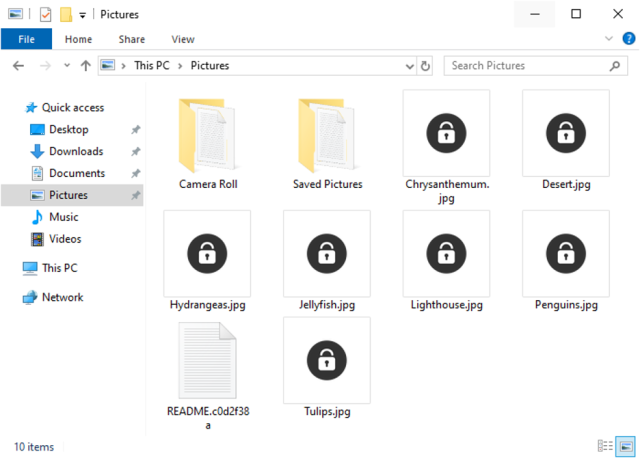

Una desventaja de cambiar el sufijo del archivo es que, cuando pierde su asociación con su aplicación, el documento ya no usa el icono vinculado a esa asociación. Entonces, un documento de Word cifrado, por ejemplo, solo tiene un ícono en blanco en lugar de una imagen bonita de un documento con una W en él.

DarkSide parece estar muy preocupado por este problema de la mala apariencia de los discos duros cifrados, por lo que han encontrado una solución.

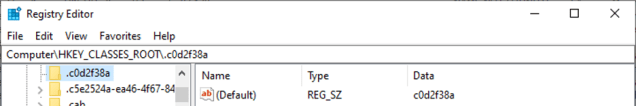

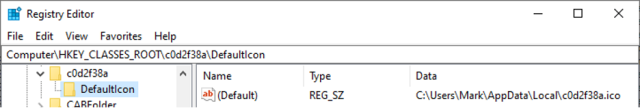

DarkSide coloca un archivo de imagen, un icono, en el directorio% APPDATA% \ Local, que lleva el nombre de la misma extensión de ocho caracteres que el ransomware ha utilizado para cambiar el nombre de cada archivo objetivo. En este ejemplo, esa extensión es .c0d2f38a. Luego escribe una clave del Registro de Windows en HKEY_CLASSES_ROOT que asocia los archivos con la extensión de archivo única y peculiar que ha generado a ese archivo de icono, de modo que los archivos cifrados de repente tienen un icono único propio.

El archivo .ico de DarkSide es tan completo que contiene varios tamaños de íconos, por lo que mostrará el ícono del tamaño apropiado según sus preferencias. Viene en 64 × 64, 32 × 32, 24 × 24 y 16 × 16 píxeles, y parece un candado negro.

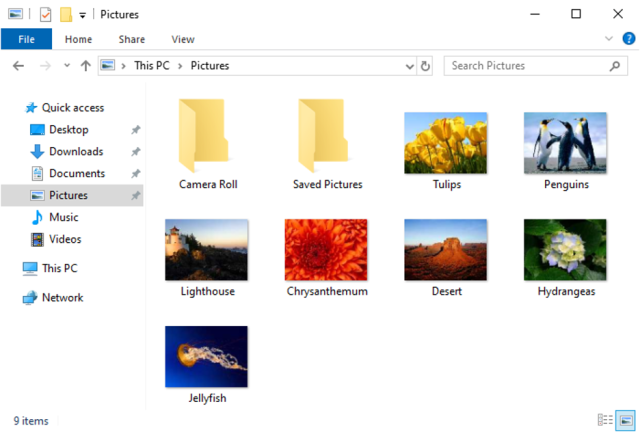

Por lo que una carpeta llena de documentos pasa de verse así:

A una carpeta llena de archivos “bloqueados”, como esta:

Una vez finalizado el cifrado

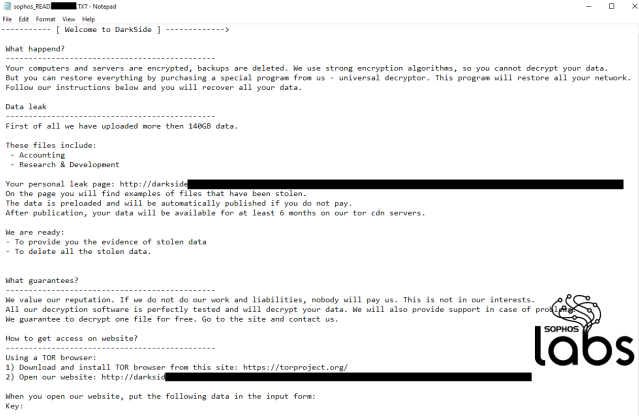

Una vez que el ransomware ha concluido el cifrado del archivo, coloca esta nota de rescate en cada carpeta que contiene los archivos recién codificados:

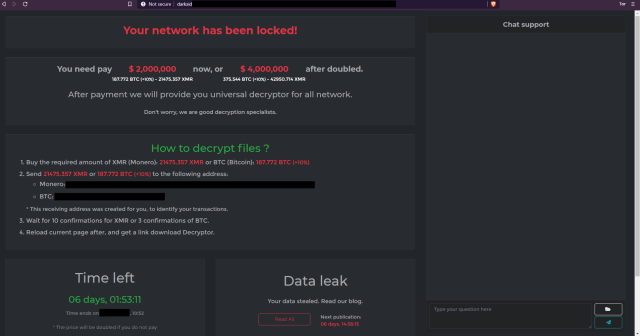

El enlace lleva a la víctima a la página de pago, alojada en la web oscura:

La demanda de rescate le da a la víctima una conversión fácil de la demanda de rescate en Bitcoin y Monero (Dogecoin no se acepta actualmente para el pago), una cuenta atrás que al terminar duplica la demanda de rescate y un vínculo a la página que contiene ejemplos de “Sus datos robados”.

Atacar Linux, cifrar archivos VMDK

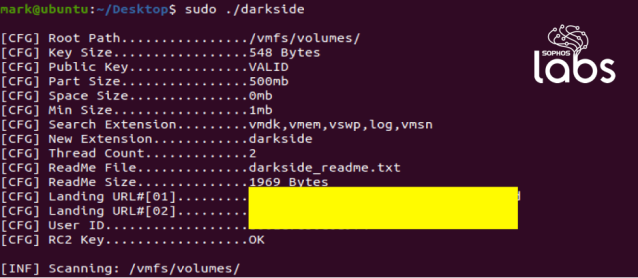

DarkSide no solo ataca las máquinas Windows, sino que también implementa binarios ELF (formato ejecutable y de enlace) para atacar datos en máquinas Linux. La versión de Linux del ransomware DarkSide se dirige específicamente a los archivos VMDK, que son unidades de disco duro virtuales que se utilizan en máquinas virtuales como VMware y VirtualBox.

La salida de la consola de la versión de Linux revela que este ransomware busca específicamente extensiones de archivo asociadas con unidades de disco duro virtuales en Linux, incluso en sistemas operativos de hipervisor como VMWare’s ESX, donde los discos duros virtuales para máquinas virtuales se almacenan en la ruta de archivo /vmfs/volumes:

Defensa contra DarkSide

Sophos defiende contra DarkSide de múltiples formas. Existen protecciones dinámicas y de comportamiento, que incluyen la función CryptoGuard en Intercept X, y detecciones de endpoints convencionales para Windows (Troj / Ransom-GAZ, Troj / PShl-E, VBS / Agent-BGYV) y Linux (Linux / Ransm-J ) ejecutables maliciosos y detecciones de próxima generación para funciones en memoria (Mem / DarkSide-A, HPmal / DarkS-A) y comportamientos (AMSI / Inject-H, AMSI / PSRans-A, ML / PE-A) en Windows .

Agradecimientos

SophosLabs desea agradecer a Yusuf Arslan Polat, Gabor Szappanos, Suriya Natarajan, Szabolcs Lévai y Ferenc László Nagy por sus contribuciones a esta publicación.

Dejar un comentario