En septiembre, surgió una nueva marca de ransomware justo cuando la banda de ransomware Maze comenzaba a cerrar sus operaciones. Con el nombre de Egregor (de un término del ocultismo derivado de la palabra griega ἑγρήγορος, “despierto”, un término que se utiliza para referirse a un espíritu parecido a un ángel o una mente grupal), el ransomware aprovecha los datos robados durante el ataque para extorsionar a la víctima a cambio de un pago, siguiendo el camino abierto por Maze.

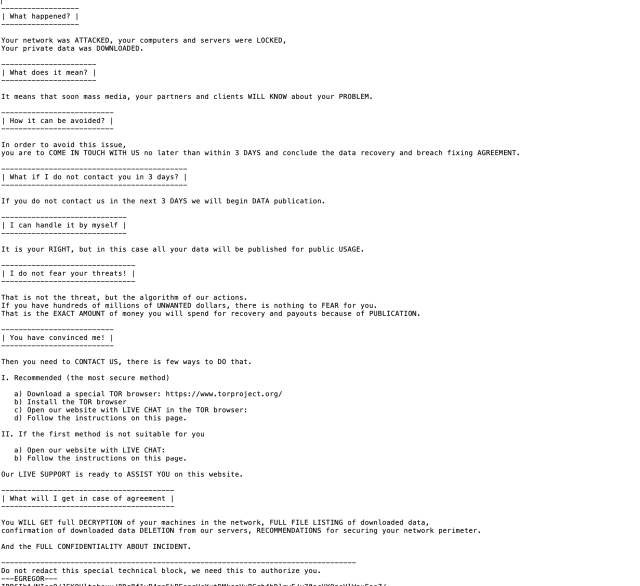

La nota de rescate de Egregor dice a sus víctimas que “pronto los medios de comunicación, sus socios y clientes SABRÁN acerca de su PROBLEMA … Si no se comunica con nosotros en los próximos 3 DÍAS, comenzaremos la publicación de DATOS”.

Al igual que Maze, Egregor utiliza los algoritmos de cifrado ChaCha y RSA para cifrar los archivos de las víctimas. También como Maze, se sospecha que Egregor es una operación de ransomware como servicio, que depende de afiliados que reciben un pago por lanzar el malware en las redes de las víctimas.

Pero el código de Egregor no es un derivado del malware utilizado por Maze, más bien es una variante de una familia de ransomware conocida como Sekhmet. Los operadores de Sekhmet comenzaron a publicar datos de las víctimas en marzo de 2020, pero su sitio web “Sekhmet Leaks” ya no es accesible, y solo seis víctimas fueron expuestas públicamente antes de que cayera la web, lo que coincidió con el lanzamiento del sitio Egregor. No está claro si los creadores de Egregor y Sekhmet son los mismos, pero el ransomware de Egregor se deriva claramente del malware Sekhmet.

Detectamos Egregor por primera vez en septiembre durante un ataque contra un cliente. Hasta el 25 de noviembre, han publicado detalles sobre más de 130 víctimas en su web de de la Dark Web. Las presuntas víctimas de estos ataques son diversas, tanto en términos de ubicación como de tipo de organización: incluyen escuelas, fabricantes, organizaciones de logística, instituciones financieras y empresas de tecnología. La banda de Egregor llamó específicamente a dos compañías de juegos, Crytek y Ubisoft, en un “comunicado de prensa” en octubre.

Egregor en funcionamiento

El malware es el vehículo más comúnmente asociado con Egregor. Algunos de los ataques que hemos rastreado estaban relacionados con la actividad del malware Qbot, aunque no estaba claro cuánto tiempo llevaba Qbot presente en las redes de las víctimas. Qbot (también conocido como Qakbot) se implementa desde un archivo malicioso adjunto a un mensaje de correo electrónico. A principios de este año, ZDNet informó que los operadores de Qbot participaron en el “secuestro de subprocesos”, enviando los maldocs como respuestas a subprocesos de correo electrónico en curso para engañar a los objetivos para que abran los archivos adjuntos maliciosos.

Egregor no tiene forma de propagarse, por lo que requiere que los atacantes se muevan lateralmente ellos mismos, utilizando herramientas de Windows y otras herramientas de explotación. En algunos casos, las herramientas de explotación de Cobalt Strike se han detectado como parte de los ataques de Egregor. Los atacantes utilizaron estas herramientas para ejecutar scripts, recopilar información sobre otros sistemas en la red, extraer credenciales adicionales y difundir el ransomware. En un caso, el agente Cobalt Strike se utilizó para crear una conexión RDP a otras máquinas en la red de destino y copiar el ejecutable de Egregor en ellas, copiando los archivos en el directorio C:\perflogs.

En el mismo ataque, se utilizó otro malware llamado SystemBC, un proxy de red Tor, para crear un canal de retorno ofuscado para la exfiltración de datos y las comunicaciones de ataque. El uso de Cobalt Strike, SystemBC y el directorio C:\perflogs en este caso coincide con el comportamiento observado en un ataque de Ryuk que investigamos en septiembre de 2020 (también hemos visto herramientas de Cobalt Strike utilizadas en relación con ataques de Sekhmet anteriores).

Después de exfiltrar los datos, los atacantes lanzan el ransomware. El enfoque para lanzar el ransomware varió según los incidentes que examinamos, en algunos casos, se inició mediante un script y en otros se configuró como una tarea programada de Windows.

Al igual que con Sekhmet, el ransomware Egregor en sí no es un ejecutable, sino una biblioteca de vínculos dinámicos (DLL) que se ejecuta mediante la utilidad rundll32.exe de Windows. Para evadir la detección de la sandbox, la DLL solo se ejecutará cuando se le proporcione una contraseña como parámetro de línea de comando, junto con una marca para el tipo de ataque que se ejecutará. Hemos visto tres contraseñas diferentes utilizadas en los ataques que investigamos, además de otros parámetros:

rundll32.exe C:\Windows\sed.dll,DllRegisterServer -passegregor1313 --full rundll32.exe /i C:\WINDOWS\b.dll DllRegisterServer -passegregor9999 --full --fast=256 rundll32.exe C:\perflogs\clang.dll,DllRegisterServer -peguard6

La DLL es un paquete de dos etapas. La primera etapa es un desempaquetador que verifica que la contraseña sea correcta al compararla con su valor SHA256. La segunda etapa es la DLL real de ransomware descifrada, que contiene el formato de nota de rescate, junto con una clave RSA codificada y una lista de archivos y nombres de procesos para matar o terminar. También se incluyen una serie de funciones “espaguetis” con el fin de disuadir el análisis del código.

El pago del rescate

Una vez que Egregor se ejecuta, cifra una amplia variedad de archivos de datos, que incluyen imágenes, videos, documentos, SQL y otros archivos relacionados con bases de datos, páginas web, archivos JavaScript y ejecutables. Los archivos cifrados tienen sus nombres adjuntos con una extensión formada por caracteres aleatorios. Al igual que con Sekhmet, el ransomware crea una demanda de rescate en un archivo de texto llamado RECOVER-FILES.txt:

El “bloque técnico especial” al final de la nota de rescate es exclusivo de la víctima. Siguiendo las instrucciones de la nota para conectarse a través de un navegador Tor o de una Internet pública al portal web de Egregor, que indica a las víctimas que carguen su archivo RECOVER-FILES.txt.

A partir de ahí, las víctimas pueden interactuar con la organización vía el “servicio al cliente” de Egregor para recibir la demanda de rescate y negociar el pago.

Más de lo mismo

El uso de mensajes de spam diseñados con archivos adjuntos maliciosos, malware básico y herramientas de explotación, y la exfiltración de datos con fines de extorsión se han convertido en tácticas comunes a medida que los desarrolladores de ransomware han cambiado a un modelo “como servicio”. Estas amenazas requieren una defensa en profundidad para evitar el robo y el cifrado de datos, incluida la formación de los empleados sobre las tácticas que podrían engañarlos para que ejecuten el malware que les da a los atacantes de ransomware su punto de entrada en la red.

Dado que el grupo detrás de Egregor afirma vender datos robados si no se pagan los rescates, no es suficiente tener buenas copias de seguridad de los datos de la organización como mitigación del ransomware. Las organizaciones deben asumir que sus datos han sido violados si sufren un ataque de Egregor (o cualquier otro ransomware). El bloqueo de rutas comunes de exfiltración de datos, como la prevención de conexiones Tor, puede dificultar el robo de datos, pero la mejor defensa es negar el acceso a los atacantes a través de malware adjunto de correo electrónico y otros puntos de entrada comunes.

La protección contra malware en toda la organización puede ayudar a prevenir ataques de malware de productos básicos como Qbot y la propagación lateral a través de herramientas como Cobalt Strike. (Sophos detecta Egregor de varias formas y también detecta Cobalt Strike y Qbot, como se indica en los indicadores de compromiso publicados en GitHub de SophosLabs).

Pedro Femmar

Hola, he detectado en mi ordenador una carpeta en el directorio raiz de C: con el nombre Heil_Egregor. Supongo que se trata de lo que aquí se describe. He probado a eliminarlo con sophos pero no lo detecta. Os quedaría muy agradecido si me pudierais dar más información. En particular, cómo infecta y cómo se elimina. Gracias!

Pedro

Sophos Iberia

Puede contactar con nuestro departamento de Soporte en español en https://support.sophos.com. Ellos podrán ayudarle con su consulta.