Las tácticas de los atacantes de ransomware han cambiado, a veces drásticamente, en los últimos diez meses. Para evadir la detección de una seguridad de endpoints cada vez más eficaz, casi todos los ataques implican un compromiso en vivo por parte de uno o más atacantes, que primero vigilan e inventarían la red del objetivo y luego centran su atención en cerrar o deshabilitar varias capas de protección. Estas sesiones interactivas se han convertido en “obligatorias” en prácticamente todos los ataques exitosos contra objetivos bien defendidos.

Durante ese mismo período de tiempo, la demanda de rescate también aumentó, y los ciberdelincuentes expandieron sus áreas de ataques incluyendo el robo de información altamente confidencial de la red del objetivo, generalmente realizado en una fase temprana del ataque. Esto aumenta las posibilidades de que un objetivo pague un rescate incluso si tiene copias de seguridad perfectas y puede restaurarlas de inmediato.

Estos dos factores, la necesidad de evadir la detección y la necesidad de fortalecer la mano del criminal en las negociaciones de rescate, han sido los factores dominantes que impulsaron los cambios de comportamiento más drásticos, algunos de los cuales analizaremos en este artículo. También indican el grado de esfuerzo cada vez más extenuante que ahora requiere el llevar a cabo un ataque exitoso, una señal positiva de que el trabajo de los defensores tiene un efecto medible en la carga de trabajo de los atacantes.

A continuación elaboramos una lista no científicamente elegida de algunas de esas escaladas que encontramos más interesantes. Creemos que esto indica un nivel de frustración por parte de los ciberdelincuentes de ransomware por su incapacidad para parar o deshabilitar esos controles de seguridad.

Modo inseguro

En el otoño de 2019, un ransomware llamado Snatch comenzó a hacer algo que normalmente no vemos que suceda durante los ataques de ransomware: los ordenadores infectados se reiniciaron en el modo seguro de Windows y luego comenzaron a cifrar sus discos duros.

El truco con el Modo seguro de Windows es que está diseñado para ejecutarse con un conjunto mínimo de controladores y programas en ejecución para solucionar problemas de software. Arrancar en modo seguro puede inhibir la protección de endpoints, ya que esa protección normalmente no está operativa en modo seguro.

Hay ciertas situaciones en las que un PC necesita un controlador o archivo específico para ejecutarse, incluso durante el Modo seguro, para hacer algo crítico (por ejemplo, tener una pantalla que funcione). Snatch aprovechó inesperadamente esta función del Modo seguro. Durante su proceso de infección, el malware establece las claves de registro que deben estar allí para ejecutar un archivo en particular en modo seguro. Planta su carga útil (el componente de cifrado), apunta las claves de registro y reinicia la máquina.

Cuando el ordenador vuelve a estar en modo seguro, con la protección del endpoint no cargada, el ransomware puede iniciar su carga útil de cifrado y proceder a sellar los archivos clave en el disco duro sin obstáculos.

Abuso de controladores explotables

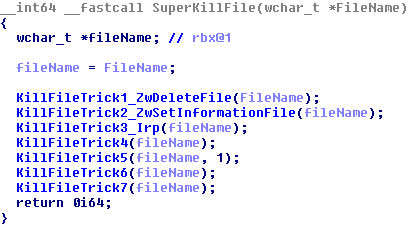

El análisis retrospectivo de los ataques de un ransomware conocido como Robbinhood reveló que los atacantes instalaron un controlador de dispositivo de terceros benigno para aprovechar una vulnerabilidad en ese controlador. El conductor vulnerable proporcionó un trampolín para el resto del ataque.

En el caso de los ataques que analizamos, los atacantes detrás de Robbinhood cargaron un controlador de placa base en desuso firmado digitalmente por Gigabyte, el fabricante de hardware. Las actualizaciones recientes de Windows 10 significan que solo este tipo de controladores firmados digitalmente pueden ejecutarse en circunstancias normales.

Los atacantes utilizan el controlador Gigabyte, irónicamente, para desactivar esta función en Windows que impide la instalación de controladores de hardware que no han sido firmados criptográficamente. Gigabyte retiró el controlador del público hace varios años y lo reemplazó con un software más nuevo que no es vulnerable. Pero los operadores de Robbinhood encontraron una copia y la usaron de todos modos.

Una vez que RobbinHood desactiva esta función de aplicación de la firma del controlador, los atacantes entregan otro controlador (este sin firmar) al ordenador infectado. El malware usa este segundo controlador para cargarse a sí mismo a un nivel operativo lo suficientemente bajo como para que, según creían los atacantes, pudieran hacer una ejecución final que no detectaran las herramientas de protección de endpoints. Usando como tapadera este controlador, los atacantes de Robbinhood intentaron parar u obstaculizar una gran cantidad de archivos y procesos asociados con una amplia variedad de software de seguridad.

Todo este esfuerzo tuvo lugar antes de que el ransomware comenzara a cifrar archivos en el ordenador.

La extorsión se convierte en una importante fuente secundaria de ingresos

Varias bandas de ransomware han comenzado a aprovechar su presencia en una red empresarial para robar datos corporativos confidenciales en una etapa temprana del ataque. Posteriormente, los atacantes extorsionan a las víctimas con la amenaza de dar a conocer al público esta información robada. Los ransomware Maze, REvil / sodinokibi y Lockbit se involucran en este método secundario de victimizar a sus objetivos.

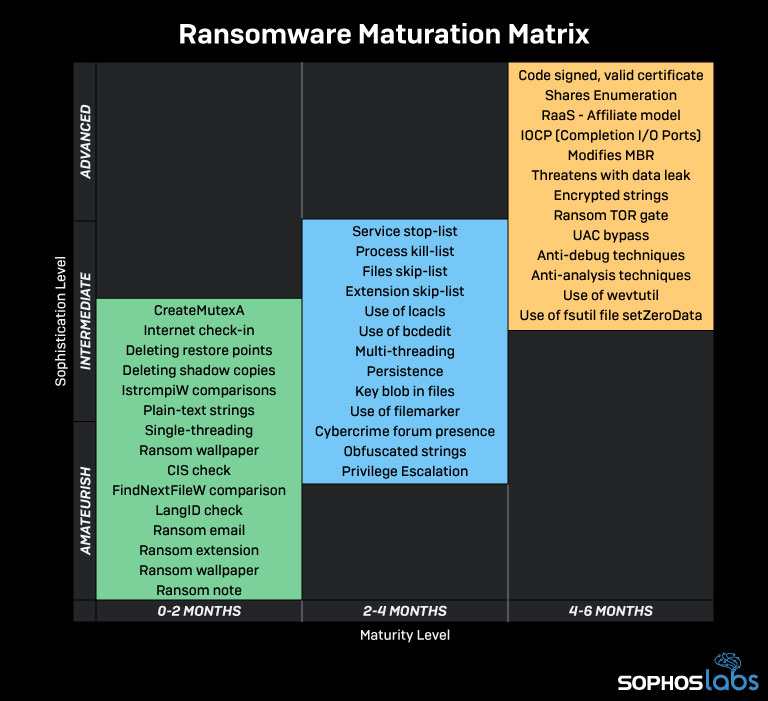

Dado que el ransomware nuevo tiende a aparecer a un ritmo regular, hemos observado que la mayoría de los creadores de ransomware que lanzan una nueva familia de ransomware pasan por un conjunto similar de etapas de crecimiento durante los primeros 6 a 9 meses de funcionamiento, aumentando lentamente el conjunto de funciones para incorporar una variedad de técnicas que los atacantes utilizan para establecer su persistencia y moverse sin ser detectados dentro de la red. La extorsión es solo el último comportamiento adicional que vemos de las familias de ransomware más maduras.

Lockbit frustra aún más el análisis no solo eliminando sus propios archivos binarios ejecutables, sino también sobrescribiendo el espacio ocupado por esos archivos en el disco duro para que no se puedan recuperar con el software de recuperación de datos. También tenía una larga lista de software que intenta parar, incluidos algunos programas sin función de seguridad: el malware simplemente quería asegurarse de que estos programas estuvieran cerrados para que cualquier documento abierto pudiera sobrescribirse de manera más efectiva durante la fase de cifrado.

En caso de duda, traiga su propio ordenador

Ragnar Locker intentó una técnica de evasión de ransomware que realmente merece ser destacada: el malware no pudo realizar su cifrado mientras se cargaba Intercept X, por lo que los atacantes crearon una imagen de Windows sin encabezado para un hipervisor VirtualBox y colocaron la máquina virtual en cada caja que querían atacar.

Fue una estratagema tortuosa, ya que parecía que cualquier acción realizada por el ransomware que se ejecutaba dentro del sistema operativo invitado había sido realizada por el proceso que ejecutaba el hipervisor. Dado que esta es una aplicación confiable, la protección de endpoints no se activó de inmediato cuando los atacantes ejecutaron todos sus comandos desde el interior de de la VM invitada.

La máquina virtual era comparativamente enorme, con un instalador de más de 122 MB, dado que los binarios de ransomware no suelen tener más de unos pocos MB de tamaño. Este fue una verdadera sorpresa. Los atacantes incluyeron un instalador para una copia antigua de VirtualBox y la imagen del disco del sistema operativo invitado en un archivo MSI, luego intentaron descargar una copia y ejecutarla en cada terminal infectado.

Solo cuando se configuró el entorno virtual, el malware comenzó a intentar preparar su entorno y luego a cifrar el disco duro. Inicialmente, parecía que el proceso confiable de VirtualBox era el origen del comportamiento de cifrado de archivos del ransomware en el ordenador host, que era confuso por varias razones.

Un uso creciente de herramientas públicas o de código abierto (y una biblioteca cada vez mayor de exploits)

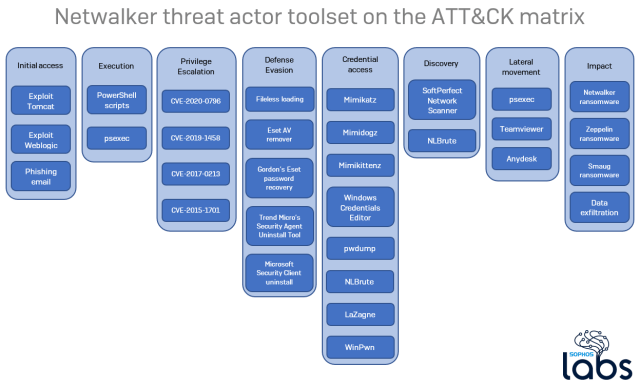

Descubrir el repositorio de malware utilizado por los atacantes detrás del ransomware Netwalker nos dio mucha información sobre la planificación y la técnica necesaria para llevar a cabo un ataque. Una cosa que reveló fue que herramientas gratuitas o de código abierto los atacantes necesitaban usar durante el ataque.

La biblioteca de los atacantes contenía un conjunto completo de herramientas que se utilizan para realizar reconocimientos en redes específicas, elevación de privilegios y otras vulnerabilidades contra computadoras con Windows, y utilidades que pueden robar, husmear o utilizar la fuerza bruta para acceder a información valiosa (incluido Mimikatz y variantes llamadas Mimidogz y Mimikittenz, diseñadas para evitar la detección por parte de la seguridad del endpoint) desde una máquina o red.

También encontramos un conjunto casi completo del paquete Microsoft SysInternals PsTools, una copia de NLBrute (que intenta descifrar contraseñas con fuerza bruta), instaladores para las herramientas comerciales de soporte remoto TeamViewer y AnyDesk, y una serie de utilidades creadas por proveedores de seguridad de puntos finales que están diseñadas para eliminar sus herramientas antivirus y de seguridad de endpoint (y las de otras empresas) de un ordenador.

Una vez dentro de la red de su objetivo, los atacantes aparentemente usan SoftPerfect Network Scanner para identificar y crear listas de equipos con puertos SMB abiertos, y posteriormente pueden haber usado Mimikatz, Mimidogz o Mimikittenz para obtener credenciales.

Los archivos que recuperamos también revelaron su colección preferida de exploits. Entre ellos, encontramos variaciones del exploit EternalDarkness SMBv3 (CVE-2020-0796), un exploit de privilegios locales CVE-2019-1458 de Windows, el exploit de escalada de privilegios CVE-2017-0213 Windows COM publicado en la cuenta de Google Security Github, y el exploit de escalada de privilegios CVE-2015-1701 “RussianDoll”.

Lo que pasa en la memoria se queda en la memoria

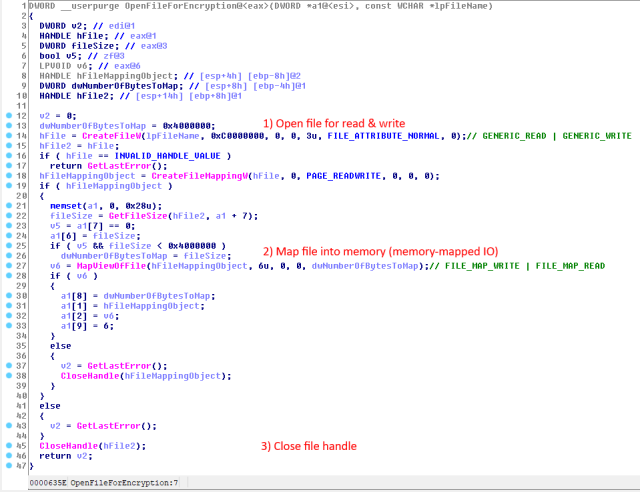

Los brotes de este año del ransomware WastedLocker llamaron la atención sobre este recién llegado. El malware ya ha estado implicado en algunos ataques graves, incluso contra el fabricante de dispositivos GPS Garmin, que presuntamente pagó un considerable rescate para reactivar las operaciones comerciales. WastedLocker ha adoptado un enfoque diferente al manual de estrategias de detección y evasión de ransomware al realizar la mayoría de sus operaciones maliciosas dentro de la memoria volátil del sistema. La técnica se llama E/S mapeada en memoria.

Este comportamiento tiene algunos beneficios. Con el ransomware “tradicional”, el comportamiento del malware es observable porque un ejecutable binario realiza una gran cantidad de lecturas y escrituras de archivos mientras cifra los datos importantes de la víctima. Los motores de detección de comportamiento que buscan este tipo de actividad inusual alertarían al usuario y/o detendrían la operación, limitando el daño. Debido a que WastedLocker reduce la cantidad de lecturas y escrituras detectables en un porcentaje significativo, puede caer por debajo de los umbrales que rigen la actividad sospechosa en algunas reglas de detección de comportamiento.

Además, WastedLocker aprovecha una consecuencia involuntaria de cómo Windows administra la memoria, utilizando un componente llamado Cache Manager. Cache Manager es un componente del kernel que se encuentra entre el sistema de archivos y el Administrador de memoria. El Administrador de memoria vigila la memoria que ha sido modificada (conocida como “páginas sucias”).

Si un proceso cifra la memoria asignada, el Administrador de memoria sabe qué páginas deben volver a escribirse en el disco. Esta escritura la realiza el componente “Lazy Writer” del Cache Manager. Se permite que las “páginas sucias” se acumulen durante un breve período de tiempo y luego se vacían en el disco de una vez, lo que reduce el número total de operaciones de E/S del disco.

Como consecuencia secundaria no intencionada de esto, la escritura de los archivos modificados de sus “páginas sucias” al sistema de archivos se realiza en el contexto del sistema (PID 4), en lugar del proceso de ransomware, que luego complica aún más la detección del comportamiento. Después de todo, nadie quiere hacer que el ordenador de una víctima se bloquee porque una utilidad antimalware decidió que el sistema operativo estaba dañando el ordenador. Esta técnica también puede dañar la detección conductual menos calificada.

La prevención es la mejor defensa

Con todas estas innovaciones en un período de tiempo tan corto, no es difícil ver por qué el ransomware ha experimentado un renacimiento. En la raíz de muchas, si no la mayoría, de las infecciones de ransomware se encuentra el problema central que afecta a tantas organizaciones: la falta de la debida diligencia y el esfuerzo realizado para reducir la superficie de ataque disponible para el malware. Hemos resumido muchos de estos en el artículo relacionado Ataques de ransomware desde la perspectiva de la víctima.

Si trabajas en seguridad de TI, tu organización depende de ti para cerrar las lagunas y puertas traseras más obvias en la red. La higiene básica del PC, incluida la instalación de los últimos parches, el cierre completo del Escritorio remoto (o ponerlo detrás de una VPN) y la aplicación de autenticación multifactor a los servicios que alojan los datos más confidenciales de la organización, son solo algunos de estos pasos fundamentales que puedes seguir para protegerte a ti mismo y a tu red hoy. Si las herramientas de protección de endpoints son la red metafórica debajo de la High Wire Act, la aplicación de parches y el cierre de agujeros innecesarios en el firewall son las rutinas de práctica diaria que te mantendrán fuera de la red cuando más importa.

Descubre nuestro webinar sobre las mejores prácticas para detener el ransomware y los métodosmás eficaces para protegerse contra los ataques de ransomware como Ryuk, Sodinokibi, Maze y Ragnar. Accede aquí al webinar

Dejar un comentario