Sophos acaba de publicar su informe de amenazas más reciente. El informe resume el trabajo de varios equipos de Sophos, incluidos SophosLabs, Cloud Security, Data Science y Rapid Response. El trabajo diario de estos y otros departamentos de la empresa ayuda a proteger a los clientes de Sophos de una amplia variedad de actos ilícitos dirigidos a sus sistemas informáticos y datos.

El año pasado surgieron desafíos a los que los humanos no nos habíamos enfrentado en más de un siglo. Si bien Internet nos brindó la capacidad de combatir una pandemia global mejor de lo que era posible en 1918, en 2020 vimos nuevas complicaciones de ransomware, cryptojackers y robo digital dirigido a todas las plataformas imaginables, incluso dispositivos de seguridad.

En nuestro informe de amenazas (que puedes descargar aquí), intentamos poner un poco de orden en el caos del año pasado. Hemos estructurado el informe para discutir los cuatro puntos clave en los que enfocamos nuestros esfuerzos de protección en 2020 y que guiarán nuestra planificación hacia 2021:

- La amenaza cada vez más grave del ransomware en todas sus nuevas formas

- Malware convencional de Windows, incluidas las herramientas que utilizan los delincuentes para robar datos y entregar cargas útiles maliciosas

- Malware no convencional que se dirige a plataformas que tradicionalmente no se consideraban parte del área de ataque de una organización

- Cómo la pandemia afectó al comportamiento de los atacantes tanto como ahora trabajamos, jugamos, compramos, vamos a la escuela y socializamos, y los desafíos involucrados en la protección de esas funciones.

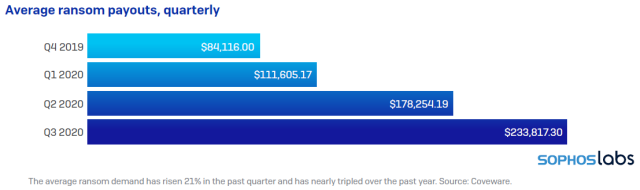

Este fue el año en que el ransomware, por ejemplo, decidió que simplemente cifrar nuestros datos y mantenerlos como rehenes no era lo suficientemente aterrador. Los ciberdelincuentes descubrieron que incluso las organizaciones con las mejores copias de seguridad todavía están dispuestas a pagar mucho dinero para evitar que se filtren datos confidenciales al mundo, convirtiendo los ataques de ransomware en una crisis híbrida de extorsión de rehenes.

También fue un año en el que los ciberdelincuentes de ransomware elaboraron sus exigencias de otra manera: las demandas iniciales de rescate se dispararon a millones de dólares por incidente, aunque algunos delincuentes dejaron en claro que estaban dispuestos a negociar con sus víctimas.

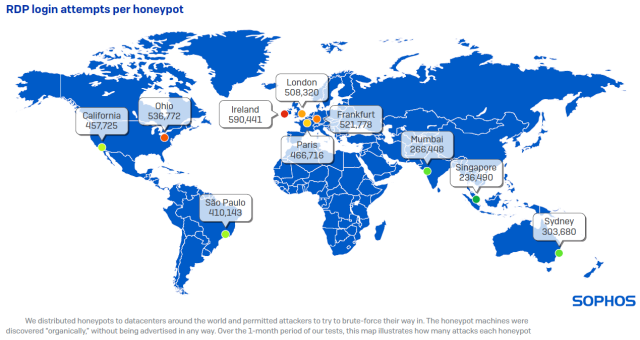

A medida que los trabajadores pasaron de trabajar en la oficina a sus casas, las empresas tuvieron que idear nuevas formas para proporcionar a sus empleados un acceso seguro a los sistemas informáticos internos, ampliando el perímetro de la empresa para encapsular miles de hogares. Y a medida que las organizaciones implementaron rápidamente estas funciones de acceso remoto, los atacantes idearon nuevas formas de usarlas contra nosotros, apuntando a nuestras VPN y otros servicios y dispositivos conectados a Internet.

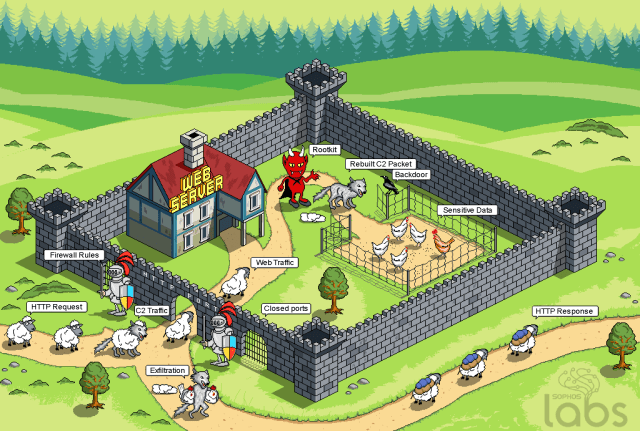

Por ejemplo, en los incidentes en los que nos llamaron para investigar, descubrimos que el RDP incorporado de Windows no solo resultó ser un punto inicial de acceso, sino que una vez que los ciberdelincuentes se establecieron dentro del perímetro, comenzaron a aprovechar el RDP para navegar lateralmente dentro de la organización.

Cuando el equipo de Sophos Rapid Response investiga incidentes, intentan determinar la causa raíz de los ataques. Más allá de RDP, el equipo de Rapid Response también descubrió que los atacantes utilizan cada vez más malware común, convencional y mundano para entregar ransomware y otras cargas útiles más serias. Cualquier detección, por banal que sea, puede ser la precursora de un ataque devastador.

Los atacantes también se esforzaron en atacar tecnología que tradicionalmente no se consideraba parte del área de ataque: dispositivos IoT en red, firewalls, servidores Linux y Mac no escaparon a la atención de los delincuentes que aprovecharon las vulnerabilidades para instalar criptomineros u otro código malicioso. Y los atacantes que atacaron servidores y estaciones de trabajo de Windows emplean cada vez más las herramientas creadas por la industria de la seguridad para investigar o explotar las debilidades, utilizando nuestras herramientas de análisis en nuestra contra.

La pandemia influyó en todo lo que hicimos en ciberseguridad este año, y agudizó un punto: en tiempos de crisis, cuando los sistemas que nos rodean están bajo presión, proteger lo que todavía funciona es de vital importancia para mantener nuestra capacidad de sobrevivir y prosperar. Bajo ataque por todos lados, la industria de la ciberseguridad y muchos miles de profesionales dejaron de lado la competencia y dieron un paso al frente para trabajar juntos, como comunidad, para hacer frente a la incertidumbre.

Dejar un comentario