Perfil del cliente: una organización con cientos de dispositivos en red con sede en el extremo oriente.

Se llamó al equipo de Sophos Managed Threat Response (MTR) para ayudar a una organización atacada por el ransomware Maze. Los atacantes exigieron un rescate de 15 millones de dólares; si hubieran tenido éxito, este habría sido uno de los mayores pagos de ransomware hasta la fecha.

Antecedentes: Colaboradores de ataques de ransomware

Maze es una de las familias de ransomware más famosas, activa desde 2019 cuando evolucionó del ransomware ChaCha. Fue uno de los primeros en combinar el cifrado de datos con el robo de información.

Los operadores detrás de Maze han comenzado recientemente a colaborar con otros grupos de ransomware, incluidos LockBit, SunCrypt y Ragnar Locker, lo que les proporciona acceso a su plataforma para publicar datos de víctimas robadas.

Esto parece haber llevado a un intercambio recíproco de tácticas, técnicas y procedimientos (TTP): en el ataque que se trata aquí, el grupo Maze tomó prestada una técnica de Ragnar Locker que consiste en el uso de máquinas virtuales.

Para un análisis técnico detallado de esta colaboración entre atacantes, puedes leer Maze attackers adopt Ragnar Locker virtual machine technique.

Días 1-3: Comienza el ataque

Antes de que el ataque se activara, los ciberdelincuentes comprometieron un ordenador en la red del objetivo. Luego, este ordenador se utilizó como “punto de entrada” en la red. En múltiples ocasiones durante el ataque, los ciberdelincuentes se conectaron desde ese terminal a otros ordenadores a través del Protocolo de escritorio remoto (RDP).

El tercer día comenzó la mayor parte del ataque. Los ciberdelincuentes explotaron una cuenta de administrador de dominio con una contraseña débil para tomar el control de un controlador de dominio (DC) desprotegido. Luego pasaron varios días navegando por la red.

Usando la herramienta legítima de escaneo de red Advanced IP Scanner para mapearla, los atacantes crearon listas de direcciones IP en las que luego desplegarían el ransomware. Estas incluían una lista de las direcciones IP de las máquinas que pertenecen a los administradores de TI del objetivo.

La atención de los atacantes luego se centró en la exfiltración de datos.

Identificaron un servidor de archivos y accedieron a él de forma remota a través de RDP utilizando la cuenta de administrador del dominio comprometido. Usando las herramientas de archivo legítimas WinRar y 7zip, comenzaron a comprimir carpetas ubicadas en él.

Estos archivos se volvieron a copiar al controlador de dominio principal utilizando el cliente FTP legítimo de Total Commander que los atacantes habían instalado en el servidor de archivos.

Los cibercriminales intentaron instalar la aplicación de almacenamiento en la nube Mega en el DC. Esta acción fue bloqueada ya que la empresa víctima, había agregado Mega a su lista de bloqueados, utilizando la capacidad de control de aplicaciones en la protección de endpoints de Sophos Intercept X. Los atacantes cambiaron a la versión basada en la web en su lugar, cargando los archivos comprimidos.

Días 4-5: La calma antes de la tormenta

Durante dos días, los delincuentes se quedaron en silencio. Es probable que estuvieran esperando al día idóneo para el ciberataque, como por ejemplo un día en el que el equipo de seguridad de TI del objetivo no estuviera trabajando, como el fin de semana.

Día 6: Se lanza el primer ataque de ransomware

El primer ciberataque de ransomware Maze se lanzó un domingo, utilizando la cuenta de administrador del dominio ya comprometida y las listas de direcciones IP que se habían identificado.

Este primer ataque en realidad consistió en tres ataques, ya que los operadores implementaron tres copias del ransomware Maze a través de scripts por lotes en los ordenadores objetivo:

C:\ProgramData\enc6.exe

C:\ProgramData\enc.exe

C:\ProgramData\network.dll

Se crearon tres tareas programadas para ejecutar el ransomware:

| Nombre | Comando |

| Windows Update Security Patches | C:\ProgramData\enc6.exe |

| Windows Update Security Patches 5 | C:\ProgramData\enc.exe |

| Windows Update Security | regsvr32.exe /i c:\programdata\network.dll |

Más de 700 ordenadores fueron objetivo de este ciberataque que fue detectado y bloqueado por Sophos Intercept X.

O los ciberdelincuentes no se dieron cuenta de que el ataque había sido bloqueado o esperaban que el robo de los datos fuera suficiente para que la víctima pagara, pero cualquiera que sea la razón, al lanzar el primer intento de ataque, emitieron una demanda de rescate por 15 millones de dólares.

Día 7: El equipo de MTR se pone a trabajar

Al darse cuenta de que estaban bajo ataque, el equipo de seguridad de la víctima utilizó las habilidades avanzadas de respuesta a incidentes del equipo de Sophos MTR. El equipo identificó rápidamente la cuenta de administrador comprometida, identificó y eliminó varios archivos maliciosos y bloqueó los comandos del cibrecriminal y las comunicaciones C2 (comando y control).

Día 8: Continúa la investigación y la neutralización

Durante las siguientes horas, el equipo de MTR encontró más herramientas y técnicas utilizadas por los ciberdelincuentes, así como pruebas relacionadas con la exfiltración de datos. Se bloquearon más archivos y cuentas.

Día 9: El segundo ataque

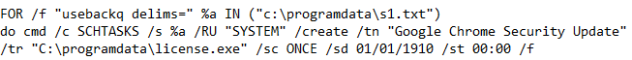

Los atacantes lanzaron un segundo ataque a través de una cuenta comprometida diferente. Este asalto fue similar al primero: los comandos se ejecutaron en un DC, recorriendo las listas de direcciones IP contenidas en archivos txt.

Sin embargo, esta vez copiaron un archivo llamado license.exe en C:\ProgramData:

![]()

A esto le siguió una tarea programada para ejecutarlo. En este intento de ataque, la tarea se denominó “Actualización de seguridad de Google Chrome”:

El ataque fue rápidamente identificado y detenido. Intercept X detectó el ransomware y el equipo de MTR desactivó y eliminó tanto la cuenta comprometida como el archivo license.exe. No se cifraron archivos.

Día 9: ¿Tercera vez con suerte?

Apenas unas horas después del segundo intento, los atacantes volvieron a intentarlo.

A estas alturas, parecían estar desesperados. Este tuvo como objetivo una sola máquina, el servidor de archivos principal del que se habían extraído los datos, y utilizó una técnica completamente diferente a los ataques anteriores.

En el tercer intento, los ciberdelincuentes distribuyeron la carga útil del ransomware dentro de una máquina virtual (VM).

Afortunadamente, los investigadores de MTR reconocieron este nuevo enfoque de inmediato, ya que también habían respondido al ataque de ransomware Ragnar Locker donde se vio por primera vez la técnica.

Los operadores de Maze habían mejorado la técnica, pero sin duda era lo mismo. El ataque fue detectado y detenido y no se cifraron archivos.

Derrotar los ataques dirigidos por humanos

Este caso real destaca lo ágiles y versátiles que pueden llegar a ser los ciberataques operados por humanos, siendo capaces de sustituir y reconfigurar herramientas rápidamente y regresar al ring para otro asalto. También demuestra cómo, para minimizar la probabilidad de detección, los atacantes aprovechan múltiples herramientas de TI legítimas en sus ataques.

Los productos de punto final de Sophos detectan componentes de este ataque como Troj / Ransom-GAV o Troj / Swrort-EG. Los indicadores de compromiso se pueden encontrar en el Github de SophosLabs.

¿Qué pueden hacer los defensores?

Lo más importante que puede hacer un equipo de seguridad de TI es reducir el área de ataque, implementar un software de seguridad sólido, incluido la seguridad específica de anti-ransomware, formar a los empleados y considerar la posibilidad de establecer o contratar un servicio de búsqueda de amenazas humanas para detectar las pistas que el software no puede detectar.

Cualquier organización puede ser objetivo de ransomware, y cualquier correo electrónico no deseado o phishing, puerto RDP expuesto, dispositivo de puerta de enlace explotable vulnerable o credenciales de acceso remoto robadas será suficiente para que dichos adversarios emprendan su ataque.

Mapeo MITRE ATT&CK

El marco MITRE ATT&CK es una base de conocimiento accesible a nivel mundial de tácticas, técnicas y procedimientos adversarios conocidos (TTP). Puede ayudar a los equipos de seguridad, así como a los analistas y cazadores de amenazas, a comprender, anticipar y mitigar mejor el comportamiento de los atacantes.

Acceso inicial

T1078.002 – Cuentas válidas: cuentas de dominio

T1133 – Servicios remotos externos

Ejecución

T1059.001 – Interruptor de comandos y secuencias de comandos: PowerShell

T1059.003 – Intérprete de comandos y secuencias de comandos: Windows Command Shell

T1047 – Windows Management Instrumentatio

T1053.005 – Tarea / trabajo programado

Evasión de defensas

T1564.006 – Ocultar artefactos: ejecutar una instancia virtual

Acceso a credenciales

T1003.003 – Volcado de credenciales de SO

Descubrimiento

T1016 – Descubrimiento de configuración de red del sistema

Movimiento lateral

T1021.001 – Servicios remotos: Protocolo de escritorio remoto

T1021.002 – Servicios remotos: recursos compartidos de administración de Windows / SMB

Comando y control

T1071.001 – Protocolo de capa de aplicación: Protocolos web

Exfiltración

T1567.002 – Exfiltración por servicio web: Exfiltración al almacenamiento en la nube

Impacto

T1486 – Datos cifrados para impacto

Sophos Managed Threat Response y la búsqueda de amenazas

Para obtener más información sobre el servicio Sophos MTR, tienes la oportunidad de asiasistir nuestro webinar de esta semana, donde conocerás de la mano de nuestros expertos, por qué necesitas un equipo de gestión de respuesta ante amenazas. Puedes regístrate aquí y visitar nuestra web.

Si prefieres realizar tus propias búsquedas de amenazas, Sophos EDR ofrece las herramientas que necesitas para la búsqueda avanzada de amenazas y la higiene de las operaciones de seguridad de TI. Comienza hoy mismo una prueba sin compromiso de 30 días.

Dejar un comentario