Ahora, más que nunca, muchos de nosotros necesitamos flexibilidad para acceder a datos, archivos y aplicaciones privadas desde cualquier lugar.

Los proveedores de la nube como Microsoft Azure brindan la flexibilidad de hacer que el traslado a la nube sea tan temporal o permanente según las necesidades. Y aunque este es el momento adecuado para proporcionar a los usuarios servicios de escritorio virtual seguro y extender los recursos locales a la nube, también allana el camino para que los atacantes tengan acceso malicioso a los recursos confidenciales de la nube de tu empresa.

Simple de implementar

Sophos XG Firewall se puede implementar fácilmente desde Azure Marketplace para asegurar el acceso a los servicios alojados en Azure.

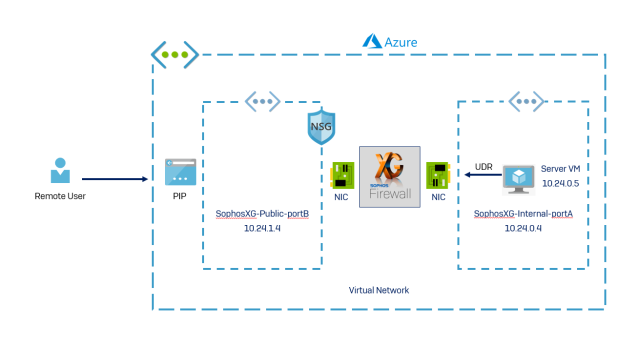

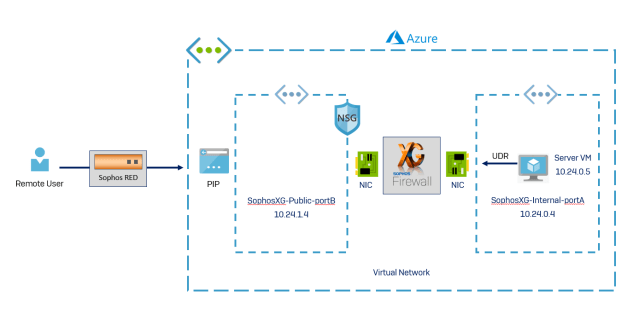

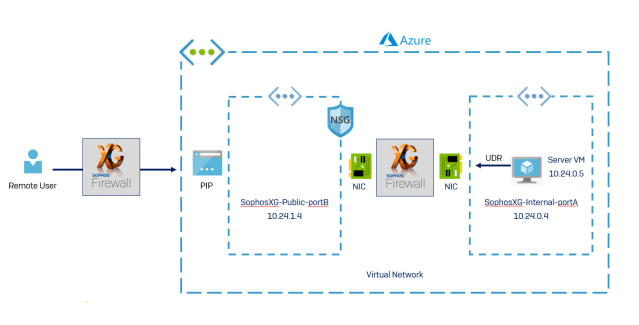

Una implementación típica de XG Firewall en Azure puede verse así. En este ejemplo, XG Firewall se implementa en un Grupo de recursos con Azure Marketplace. El grupo de recursos consta del puerto A (interfaz interna de XG Firewall), puerto B (interfaz pública de XG Firewall), máquina virtual XG Firewall, disco asociado con la máquina virtual, un grupo de seguridad e IP pública.

Consejos de configuración:

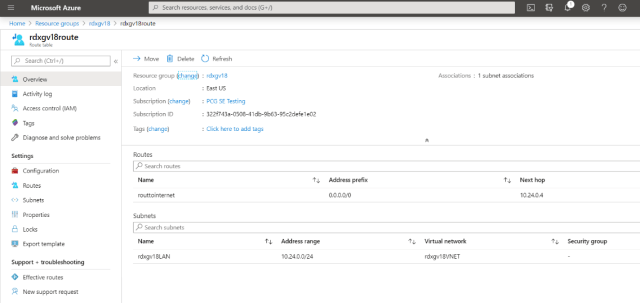

- Asegúrate de que se crea una tabla de enrutamiento y está asociada con la LAN interna. La ruta debe configurarse para todo el tráfico, con el siguiente salto como la interfaz LAN del XG Firewall (Puerto A). Esto es necesario para enrutar el tráfico de la máquina virtual interna a través de la interfaz XG Firewall.

- Importante: asegúrate de que la máquina virtual interna (servidor, en este ejemplo) sea accesible desde y hacia el Firewall XG.

- En este ejemplo, la máquina virtual y XG Firewall están en la misma subred. Sin embargo, si el recurso interno tiene una subred diferente de la interfaz interna de XG Firewall, asegúrate de que se cree una ruta estática en el XG.

Mayor visibilidad de los usuarios y la aplicación de la red utilizando recursos en la nube

Una vez implementado, obtener visibilidad de los usuarios de la red y las aplicaciones que utilizan recursos en la nube debería ser el primer paso, y es simple con la consola basada en la web de XG Firewall y los informes completos listos para usar.

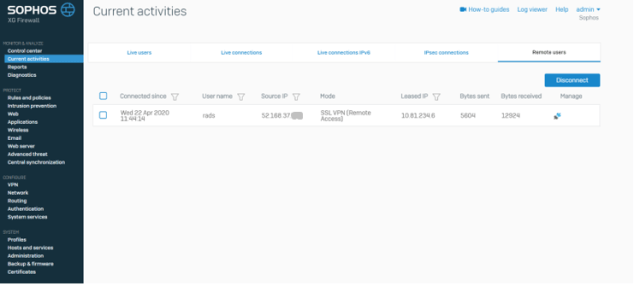

El administrador de XG Firewall en Azure tiene una visibilidad completa de los usuarios remotos en la nube. Los registros e informes del firewall muestran claramente las huellas de un usuario remoto y, en el caso de un evento sospechoso, el administrador puede desconectar fácilmente al usuario en cualquier momento.

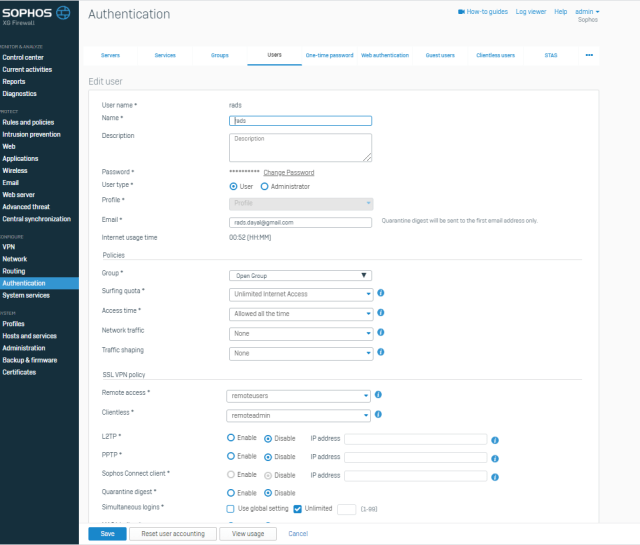

Se pueden aplicar políticas y cuotas específicas incluso a usuarios remotos individuales o grupos de usuarios cuando sea necesario.

Acceso remoto simple y seguro con Sophos XG Firewall

Las conexiones VPN son cruciales para permitir el teletrabajo seguro. Sophos XG Firewall se puede implementar fácilmente desde Azure Marketplace para asegurar el acceso a los servicios alojados en Azure con una variedad de opciones de VPN.

Opción 1: VPN SSL

El principal desafío cuando se trabaja desde casa son restricciones imprevisibles por parte de los proveedores de servicios de Internet, ya que algunos bloquean puertos estándar como el puerto 500 de IPSEC y el puerto 4500.

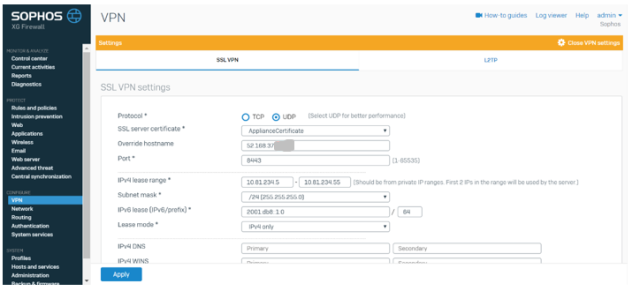

La VPN SSL en XG Firewall ofrece la opción de usar el puerto 8443 o un puerto personalizado para conectar usuarios remotos a la infraestructura de la nube.

Consejos de configuración:

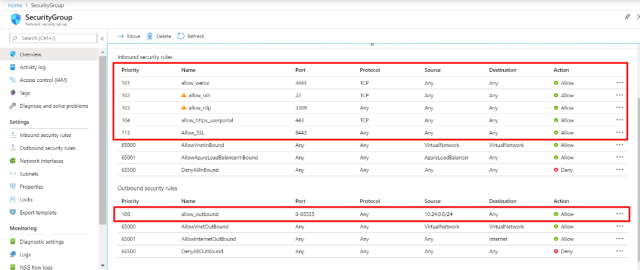

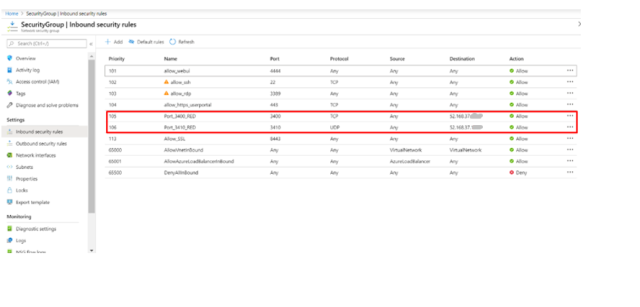

- En Azure, asegúrate de que el grupo de seguridad de red asociado con la interfaz pública (Puerto B) de XG Firewall en Azure tenga una regla que permita el tráfico entrante para los puertos:

- 8443: puerto SSL VPN predeterminado, que se puede personalizar desde XG Firewall

- 443 – Portal de usuario predeterminado, que se puede personalizar desde XG Firewall

- Puerto e IP en el que se accede al servidor interno

- Una regla para permitir el tráfico saliente desde la red interna

- Una descripción detallada de los pasos necesarios para configurar SSL VPN en XG Firewall está disponible aquí. Esta guía también proporciona el método para descargar la configuración del cliente para una estación de trabajo de Windows.

- Para configurar la VPN SSL para estaciones de trabajo Apple Mac, consulta esta guía práctica.

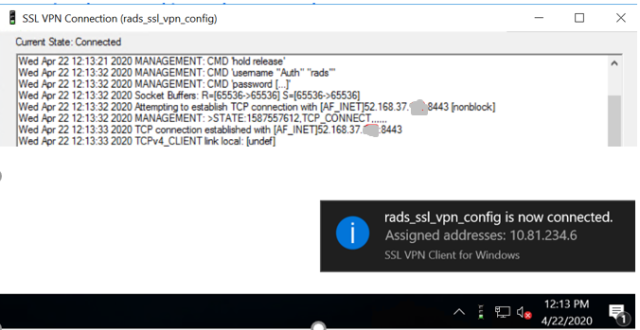

- Importante: La red virtual de Azure NAT asocia la IP de rango privado asociada con el puerto B con la IP pública del usuario remoto. Por lo tanto, es esencial ingresar el “Anular nombre de host” en el campo que se muestra a continuación con la IP pública de Azure. Para ingresar el nombre de host de anulación, ve a CONFIGURE > VPN > Show VPN Settings > SSL VPN en la consola del administrador de XG Firewall. Esto garantizará que cuando el usuario descargue el archivo de configuración, pueda conectarse al Firewall XG en Azure en su IP pública.

Opción 2: VPN sin cliente

Una configuración de túnel completa como VPN SSL permite a los usuarios remotos cargar y descargar contenido desde y hacia el servidor. Como esto podría ser un problema de seguridad para tu organización, XG Firewall proporciona VPN sin cliente para un control más granular. Esta opción permite a los usuarios ver el contenido del recurso interno sin realizar ningún cambio.

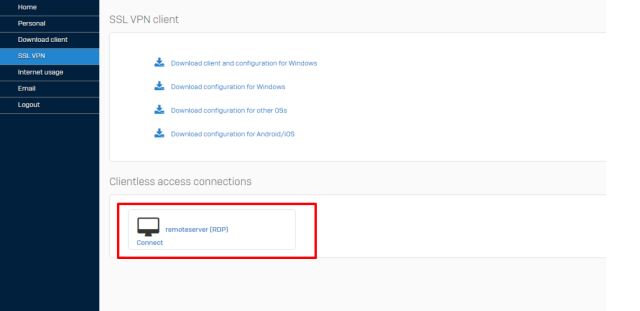

Esta configuración crea un marcador en el portal de usuario de XG Firewall de un usuario permitido. El usuario remoto inicia sesión en el portal del usuario y hace clic en el marcador creado para acceder al recurso.

Consejos de configuración:

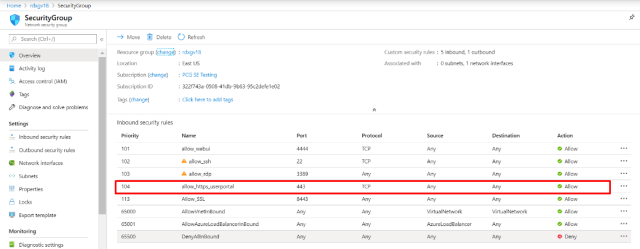

- En la consola de Azure, se debe permitir el acceso al puerto 443 para el acceso al portal del usuario (personalizable) para el tráfico entrante en el grupo de seguridad conectado al puerto B (interfaz pública).

- El marcador en el portal de usuario de XG Firewall de un usuario permitido se puede configurar siguiendo los pasos de que encontrarás en esta guía.

- Se puede acceder al marcador navegando en el portal del usuario como se muestra a continuación.

Opción 3: Dispositivo Ethernet remoto de Sophos (SD RED)

Sophos SD RED (Remote Ethernet Device) es un dispositivo de red que conecta oficinas remotas a través de internet público con un túnel seguro. SD RED proporciona una implementación de zero-touch y garantiza que el dispositivo esté listo para vincularse al Sophos XG Firewall en Azure tan pronto como el usuario remoto lo conecte.

Sophos XG Firewall gestiona las configuraciones del dispositivo sin necesidad de tener ningún conocimiento previo de la red de la oficina remota. El dispositivo SD RED descarga la configuración del servidor de aprovisionamiento a través de internet y se conecta de forma segura a los recursos internos protegidos por el Firewall XG en Azure.

Esta opción es especialmente útil para los usuarios que requieren conexiones constantes e ininterrumpidas a los recursos internos desde sus oficinas domésticas. Puede encontrar más información sobre los modelos SD-RED aquí.

Consejos de configuración:

- El XG Firewall en Azure se puede configurar con esta guía práctica.

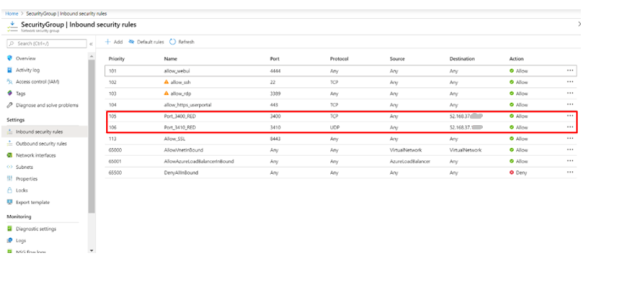

- En la consola de Azure, asegúrate de que haya una regla de entrada marcada en el grupo de seguridad conectado al puerto B (interfaz WAN para XG) para permitir TCP 3400 y UDP 3410 a la IP pública de XG Firewall.

Opción 4: túnel de sitio a sitio del dispositivo Ethernet remoto de Sophos (SD RED)

Además de los túneles tradicionales de IPSEC de sitio a sitio, se puede usar un túnel RED SD de Sophos para conectar usuarios remotos a recursos internos. La ventaja aquí sobre las otras formas de acceso remoto es la simplicidad, la velocidad de comunicación y la facilidad de configuración.

La conexión SD RED de sitio a sitio se forma entre el XG Firewall local y el XG Firewall en Azure. En este escenario, el SD RED crea un túnel de Capa 2 entre los dos Firewalls XG. Este modo de comunicación también agrega protección web y de correo electrónico para usuarios remotos como parte de la suscripción.

Consejos de configuración:

- Una descripción detallada para configurar un Firewall XG local como el firewall del cliente SD RED y un Firewall XG en Azure como el servidor SD RED está disponible aquí.

- En la consola de Azure, asegúrate de que una regla de entrada esté marcada en el grupo de seguridad conectado al puerto B (interfaz WAN para XG Firewall) para permitir TCP 3400 y UDP 3410 a la IP pública de XG Firewall.

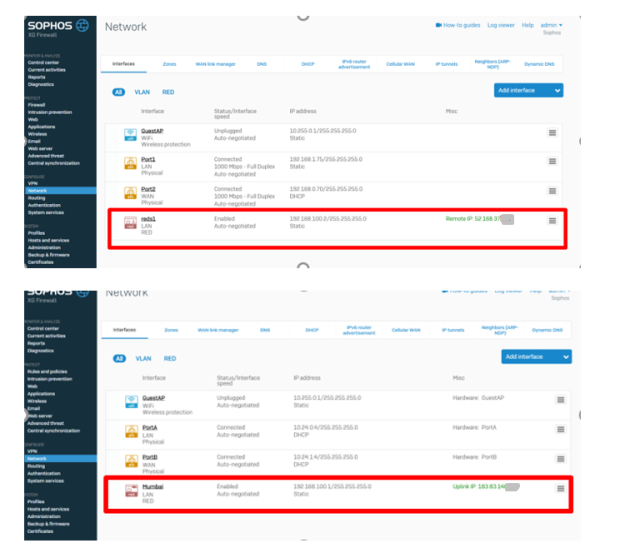

- Una vez que se complete la configuración, ve el cortafuegos del servidor y cliente SD RED con el túnel RED establecido en su consola XG Fireall como se muestra a continuación.

Recursos útiles

- Centro de recursos para clientes de XG Firewall (videos instructivos, documentación y más)

- Biblioteca de videos de procedimientos de XG Firewall (docenas de videos tutoriales para comenzar)

- Comunidad XG Firewall (aprovecha el vasto conocimiento y experiencia de la comunidad XG Firewall)