Microsoft acaba de publicar parches de emergencia para dos vulnerabilidades críticas de seguridad en la biblioteca de códecs de Windows.

Todos sabemos lo que es Windows. Pero, ¿qué es una biblioteca de códecs, y por qué hay errores en ella que son tan importantes que necesitan actualizarse sin esperar a que llegue el próximo Martes de Parches?

Códec, es la abreviatura de codificador-decodificador, y es el término para el tipo de software que toma datos de algún tipo, en particular los datos sin procesar que representan los píxeles en un video o el sonido en un archivo de audio, y los reelabora. Se puede enviar y recibir fácilmente.

El “có” de códec coge una imagen en bruto, que consta de filas y filas de píxeles de color, y la reelabora en un formato como JPG o PNG para que pueda guardarse en un archivo para descargar o enviar.

El “dec” hace lo contrario en el otro extremo, lee el archivo, lo descomprime (la mayoría de las imágenes y videos se comprimen para la transmisión porque esto ahorra una enorme cantidad de ancho de banda) y lo devuelve a su forma sin procesar para que pueda visualizarse.

El reto de seguridad

El desafío de seguridad aquí es que la parte “dec” de cualquier códec, por ejemplo, el software que convierte archivos JPG que se descargan como parte de una página web para que su navegador pueda mostrarlos, no puede asumir ciegamente que la parte “co” del proceso es fiable.

El decodificador generalmente no tiene ningún control sobre el proceso de codificación original, porque los archivos recibidos desde el exterior han sido codificados por otra persona, en otro lugar, utilizando un software de codificación de su elección.

Por lo tanto, el decodificador debe asumir que cualquier parte de los datos codificados podría haber sido construida maliciosamente por un atacante para activar un error en el decodificador, que a menudo es una pieza compleja de software.

Por ejemplo, muchos formatos de imagen comienzan diciéndole al decodificador las dimensiones de la imagen, y cuántos bytes se usan para almacenar cada píxel, para ayudar al decodificador a asignar la cantidad correcta de memoria para la imagen una vez que se desempaqueta.

Pero, ¿qué sucede si los datos almacenados en la imagen no coinciden con los datos que siguen y el decodificador termina leyendo más datos de píxeles de los que asignó espacio?

Si eso sucede, y el decodificador no detecta la falta de coincidencia, se produce un desbordamiento del búfer, con todos los problemas de seguridad que generalmente conlleva.

De hecho, el problema es mucho peor que este simple ejemplo, porque hay cientos de algoritmos de codificación diferentes para datos de imagen y audio, además de cientos de estándares diferentes para agrupar los datos codificados en archivos y los usuarios esperan que todo su software, desde procesadores de texto hasta editores de video, sea compatible con la mayor cantidad posible de estas combinaciones.

Comprueba cuántos tipos de archivos diferentes puede cargar o guardar tu editor de imágenes favorito para tener una idea de cuántas combinaciones hay. Utilizamos una herramienta de código abierto llamada FFMPEG para crear nuestros videos, y la versión que tenemos actualmente incluye más de 450 decodificadores diferentes y casi 200 codificadores diferentes.

Ahí es donde entra en juego la Biblioteca de Códecs de Windows, que proporciona soporte integrado para una miríada de diferentes formatos de archivos de fotos y videos para facilitar a los desarrolladores de software admitir todos los formatos de archivo que esperan sus usuarios.

Las malas noticias

Por supuesto, la mala noticia es que un error crítico en la Biblioteca de Códecs podría terminar afectando a toda una serie de programas de software al mismo tiempo, incluidos los navegadores, visores de documentos, editores de video, herramientas de galería de imágenes y muchos más. Pero la buena noticia es que si aparece un error crítico, se puede solucionar para todos de una vez.

Y eso es lo que ha sucedido en este caso: Microsoft describe los errores CVE-2020-1425 y CVE-2020-1457 de la siguiente manera:

CVE-2020-1425: existe una vulnerabilidad de ejecución remota de código en la forma en que la Biblioteca de códecs de Microsoft Windows trata los objetos en la memoria. Un atacante que explotara con éxito esta vulnerabilidad podría obtener información para comprometer aún más el sistema del usuario. La explotación de la vulnerabilidad requiere que un programa procese un archivo de imagen especialmente diseñado. La actualización corrige la vulnerabilidad al corregir cómo la biblioteca de códecs de Windows gestiona los objetos en la memoria.

CVE-2020-1457: existe una vulnerabilidad de ejecución remota de código en la forma en que la Biblioteca de códecs de Microsoft Windows trata los objetos en la memoria. Un atacante que explotara con éxito la vulnerabilidad podría ejecutar código arbitrario. La explotación de la vulnerabilidad requiere que un programa procese un archivo de imagen especialmente diseñado. La actualización corrige la vulnerabilidad al corregir cómo la biblioteca de códecs de Windows gestiona los objetos en la memoria.

Asumimos que estas vulnerabilidades podrían combinarse para implantar malware.

Los errores de ejecución remota de código a menudo ya no son muy útiles por sí solos, porque los delincuentes no pueden averiguar en qué lugar de la memoria colocar su código de ataque gracias a un proceso de seguridad conocido como Aleatoriedad en la disposición del espacio de direcciones (ASLR).

ASLR hace que el diseño de la memoria en cada ordenador sea diferente, por lo que la mayoría de los ataques sin ayuda tienen que adivinar dónde buscar en la memoria, generalmente eligiendo el lugar equivocado y simplemente fallando en lugar de tomar el control.

Pero en este caso, estamos adivinando que un atacante podría comenzar usando la primera vulnerabilidad para “filtrar” datos secretos del sistema operativo, incluido el diseño de memoria actual, lo que hace que ASLR sea inútil y que la segunda vulnerabilidad sea mucho más fácil de explotar.

¿Qué hacer?

Técnicamente, estos errores no son de día cero, porque se divulgaron de manera responsable a Microsoft, que los solucionó, hasta donde sabemos, antes de que los cibercriminales los descubrieran.

Pero ahora que los errores se conocen públicamente, puede suponer que los delincuentes estarán ocupados tratando de trabajar hacia atrás desde los parches para descubrir cómo funcionan las vulnerabilidades. (¡Las cosas son mucho más fáciles de encontrar si sabes por dónde empezar a buscar!)

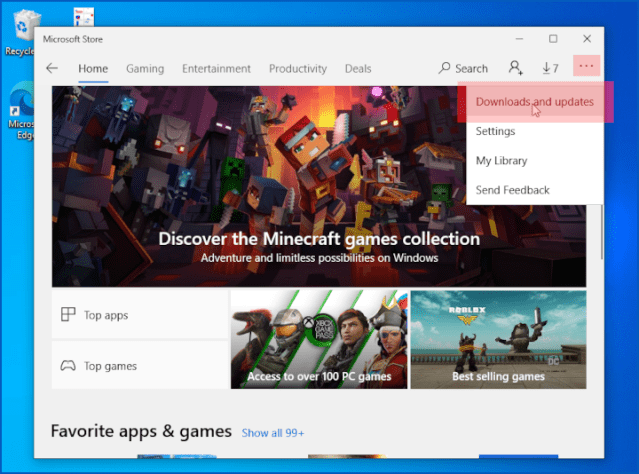

Las actualizaciones son necesarias para Windows 10 y Windows Server 2019, y a diferencia de las correcciones del Martes de Parches, que llegan a través de la pestaña Seguridad y actualizaciones en Configuración, Microsoft los ha publicado a través de la tienda de Windows:

¿Cómo obtengo el códec de Windows Media actualizado?

Los clientes afectados serán actualizados automáticamente por Microsoft Store. Los clientes no necesitan realizar ninguna acción para recibir la actualización. Alternativamente, los clientes que desean recibir la actualización de inmediato pueden buscar actualizaciones con la aplicación Microsoft Store, puede encontrar más información sobre este proceso aquí.

Dejar un comentario