SophosLabs acaba de publicar un nuevo informe sobre una parte interesante pero menos conocida de la escena del malware conocida como MyKings.

Probablemente no hayas oído hablar de MyKings, sobre todo porque no es ransomware y no está atacando empresas para exigirles dinero, por lo que no ha salido en las noticia.

En términos sencillos, MyKings tiene que ver con la criptominería ilícita de Monero, y con su precio actual, nuestros investigadores estiman que algunos días los delincuentes solo ganan alrededor de 300 $.

Por lo que sabemos, MyKings podría ser poco más que un pasatiempo secundario para las personas que lo dirigen (aunque, por supuesto, un pasatiempo que ingresa 100.000 $ al año sin hacer ruido y sin impuestos).

En comparación con las extorsiones multimillonarias que algunas bandas de ciberdelincuentes exigen para la recuperación de ransomware, es fácil calificar malware como MyKings como poco importante y, por lo tanto, no vale la pena estudiarlo.

Pero eso no podría estar más lejos de la verdad, porque la historia de MyKings ofrece una visión fascinante de un tipo de ciberdelito que involucra una gran complejidad y tiene un alcance sorprendente.

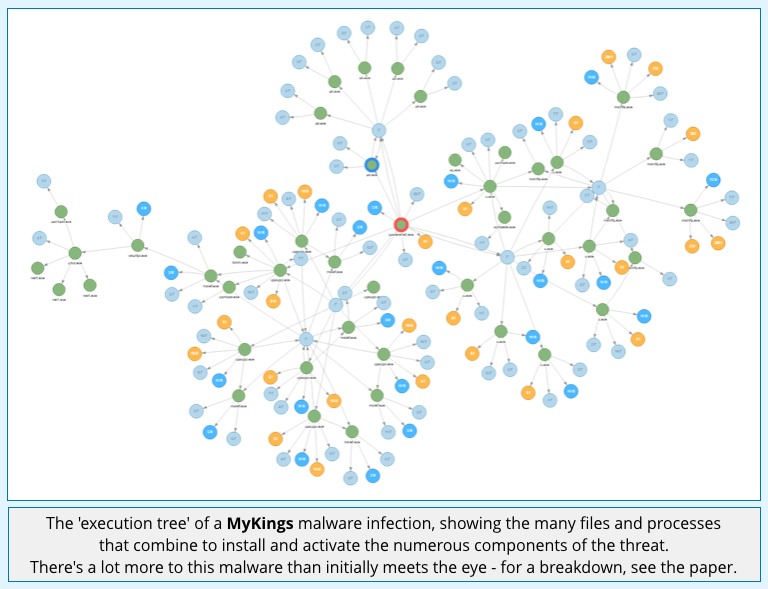

Según la investigación de SophosLabs, el equipo de MyKings:

- Actualmente tiene alrededor de 45.000 ordenadores infectados en su botnet Monero-mining, en comparación con 35.000 del año anterior.

- Puede actualizar su código de malware en los ordenadores infectados a voluntad.

- Está utilizando trucos sorprendentemente sofisticados de “rootkit” para obtener acceso kernel y evitar la detección.

- También busca billeteras de criptomonedas locales.

- Emplea una herramienta de robo de contraseñas “sin archivos” para descifrar contraseñas y difundirlas en su red.

- Usa el exploit ETERNALBLUE para propagarse.

- Elimina numerosos productos de seguridad o impide que se carguen.

- Se deshace del software de criptominería rival y otros programas de su elección.

- Reescribe las reglas de tu firewall para mantener alejados a los delincuentes rivales.

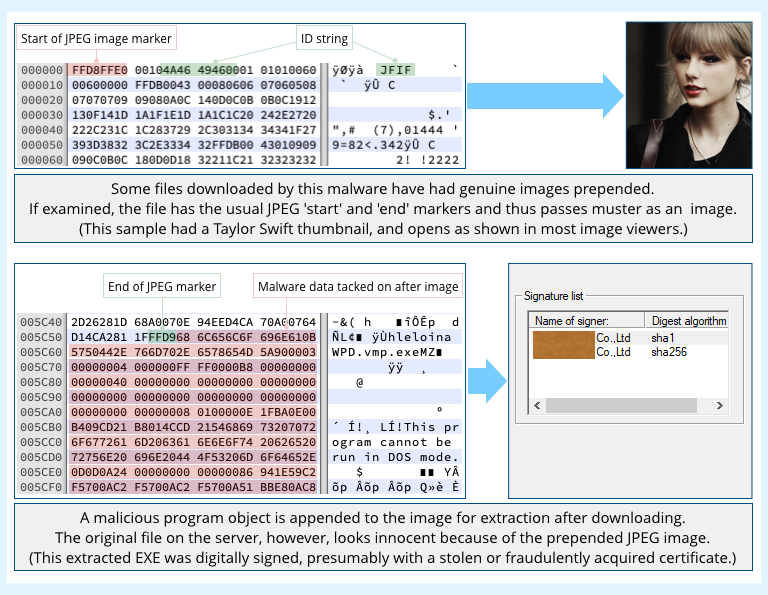

- Oculta las descargas de malware dentro de imágenes de aspecto inocente para complicar la detección.

En otras palabras, si se mide la amenaza de MyKings solo en términos del coste financiero de su efecto secundario, es decir, la electricidad que roba para extraer Monero, estamos perdiendo muchas lecciones importantes.

Si los ciberdelincuentes detrás de MyKings de repentinamente han decidido renunciar a la criptominería, por ejemplo, la forma flexible en que su malware puede reconfigurarse a sí mismo a través de Internet significa que podrían cambiar a casi cualquier otro tipo de cibercrimen basado en malware que quisieran.

¿O simplemente podrían vender toda su botnet, completa con la funcionalidad de actualización automática, y quién sabe lo que eso supondría para la ciberseguridad?

Obtén el informe

El informe MyKings fue realizado por el experimentado y respetado investigador Gabor Szappanos, también conocido como Szapi, a quien muchos de nuestros lectores ya conocerán por sus trabajos de investigación anteriores.

Szapi no solo ofrece una revisión detallada e informativa sobre cómo funciona y evoluciona el malware multicomponente en el mundo real.

También cuenta la historia de una manera que te ayuda a planificar bien tus defensas y te recuerda que no juzgues un libro de malware por su portada.

Lee el informe ahora

Dejar un comentario