Imagina que te has infectado con ransomware.

Todos tus archivos de datos están cifrados, estás leyendo una nota de rescate que exige 1.000 $, y estás pensando: “Ojalá no hubiera retrasado la actualización de ese software de seguridad informática”.

Una vez que todo vuelve a la calma, esperemos después de que hayas restaurado tu última copia de seguridad en lugar de pagar el rescate, y hayas resuelto tu situación con el antivirus, la pregunta que te surgirá será: ¿De dónde vino el malware?

Pero, ¿qué pasa si, sin tener en cuenta todo lo que se busque, no puedes encontrar ningún rastro de que haya algún malware en tu ordenador?

Desafortunadamente, como nuestros amigos de Bleeping Computer informaron, eso puede suceder, y es un caso en el que no estar infectado es una mala señal, en lugar de una buena.

El equipo de Bleeper ha recibido varios informes de usuarios cuyos archivos fueron cifrados a distancia a través de Internet, con ransomware ejecutándose en ordenador de otra persona.

Es un similar a sufrir un ataque de malware a través de un USB conectado. Si su ordenador puede acceder a los archivos en el dispositivo extraíble a través del puerto USB, terminará con archivos cifrados en el ordenador y en el dispositivo USB, pero el malware solo aparecerá en su ordenador.

La unidad USB se verá afectada pero no infectada

Esto mismo sucede a menudo en la red local con ataques ransomware en una empresa, donde un único ordenador infectado en la red, termina cifrando archivos en todos sus servidores, ya que el usuario inició sesión con una cuenta que tenía acceso generalizado a la red.

Al final, cientos de trabajadores y cientos de miles de archivos se ven afectados, incluso aunque solo se infectara un único usuario y un único ordenador.

¿A través de Internet?

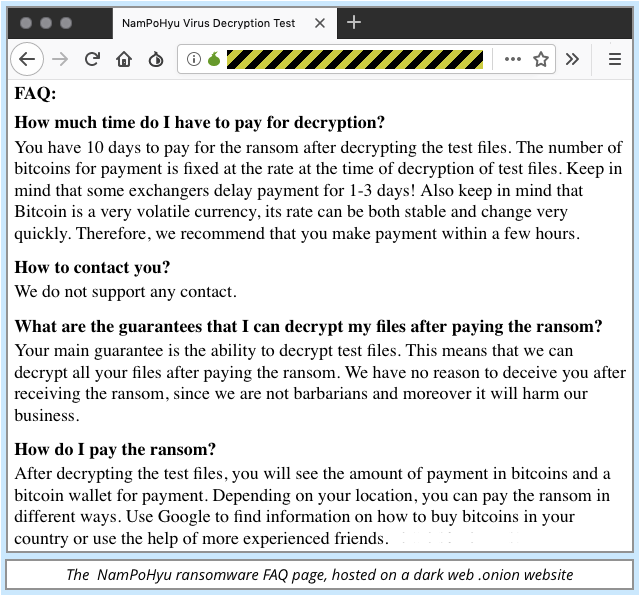

Bleeping Computer ha llamado a esta última variedad de ransomware de control remoto NamPoHyu, que es el nombre que aparece cuando se visita la página web de malware, pero el nombre no ayuda mucho, porque no hay ningún archivo de malware que se pueda buscar ya que el ataque comenzó desde lejos.

Podría haber sido casi cualquier ransomware el que causó el daño, y ese es el problema.

Por supuesto, esto plantea preguntas: “¿Cómo puede funcionar el malware de cifrado de archivos a través de Internet, y cómo pueden los ciberdelincuentes atacarme a mí?”

Por supuesto, muchas empresas y muchos usuarios domésticos, ejecutan servidores web, servidores de juegos, servidores de acceso remoto, etc., pero ¿quién ejecuta servidores de archivos antiguos en Internet?

¿Quién dejaría su ordenador en línea para que los delincuentes de cualquier parte del mundo pudieran escribir un comando de mapeo de red de Windows como el que se muestra a continuación?

C: \> net use j: \\203.0.113.42\C$

Si su ordenador está en línea con el número de IP 203.0.113.42 y acepta conexiones de red de Windows, el comando anterior dejará a los delincuentes con una unidad J: que les permite vagar por sus archivos a voluntad, tan fácilmente como si esos archivos estuvieran en su C:.

Pocas personas, si las hay, permitirían a los delincuentes compartir sus unidades locales a propósito, pero sorprendentemente muchos dejan sus discos locales abiertos por accidente.

El protocolo de intercambio de archivos de Microsoft, el protocolo que le permite abrir sus discos con el comando net share y conectarse a los discos de otras personas con net use, ahora se conoce oficialmente como CIFS, abreviatura de Common Internet File System, pero comenzó con el nombre Server Message Block, o SMB.

A principios de la década de 1990, cuando el prolífico programador australiano Dr Andrew Tridgell comenzó su implementación de código abierto de SMB para que los ordenadors con Linux y Windows pudieran trabajar juntas con más facilidad, el acrónimo SMB se convirtió en el nombre pronunciable “Samba”, y ese es el nombre que, probablemente, los usuarios de Windows y Linux utilizarán con más frecuencia estos días.

Samba es lo que permite compartir, y los recursos compartidos son a lo que te conectas en los servidores a los que se supone que debes acceder.

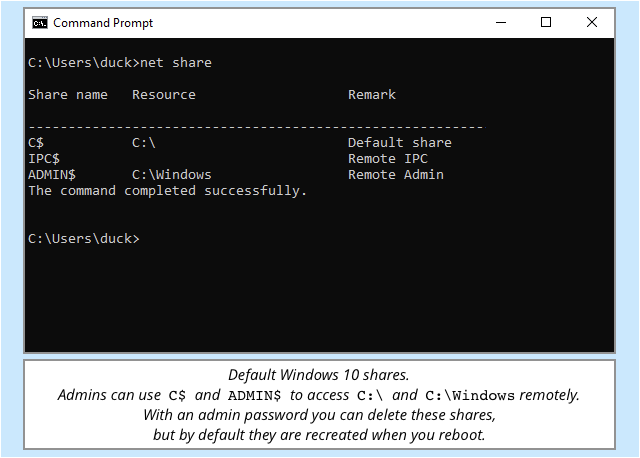

Puedes crear tus propios recursos compartidos (usa el comando net share para enumerarlos todos) con nombres prácticos, como DOCUMENTOS o SOURCECODE, y Windows agregará automáticamente algunos de sus propios nombres, especialmente dos predeterminados (y difíciles de eliminar) recursos compartidos denominados C $ y ADMIN $ que dan acceso remoto directamente a su unidad C: y su directorio de Windows respectivamente.

Lastimosamente, las acciones con nombres que terminan en $ están ocultas, por lo que es fácil olvidar que están ahí, algo que, lamentablemente, muchas personas hacen.

Por supuesto, no cualquier persona puede piratear C $ y ADMIN $: se necesita acceso directo a la red del ordenador de destino, que normalmente no obtendría a través de un firewall o router doméstico, y necesita una contraseña de administrador.

Hasta ahora todo bien. Excepto que, como escribimos con demasiada frecuencia, muchos usuarios tienen hábitos descuidados a la hora de elegir contraseñas, lo que las hace fáciles de adivinar, y muchos dispositivos que nunca debían ser accesibles al mundo exterior aparecen por error en Internet en los motores de búsqueda.

ADVERTENCIA. Es tentador, y peligrosamente fácil, cuando estás sentado en tu casa teniendo problemas para jugar al último juego, resolver tus problemas de configuración simplemente bajando los escudos de seguridad del firewall. ¿Quizás accedió a su router y lo configuró temporalmente que el ordenador fuera el “servidor de juegos”, por ejemplo? Si permitiste todo el tráfico para la solución de problemas, ¿cuántos ciberdelincuentes pudieron echar un vistazo mientras la seguridad estaba desactivada? Si todo comenzó a funcionar mientras estaba probando, ¿recordaste volver a poner los escudos después, o la solución temporal se convirtió en permanente?

Ataques de ransomware remotos

En pocas palabras, si los delincuentes pueden ver sus recursos compartidos de Samba en Internet y pueden adivinar su contraseña, en teoría pueden acceder y hacer lo que quieran con sus archivos.

Por lo tanto, pueden atacar su ordenador, manual o automáticamente, simplemente apuntando uno de sus ordenadores, o el ordenador pirateado de otra persona, al suyo y deliberadamente “infectándose” con cualquier ransomware habilitado para la red que les guste.

Muchas de las muestras de ransomware modernas, si no la mayoría, incluyen una función para encontrar y atacar cualquier unidad visible en el momento de la infección, para maximizar el daño y aumentar la posibilidad de que tenga que pagar, lo que incluye discos duros secundarios, dispositivos USB conectados en ese momento, y cualquier archivo compartido.

En otras palabras, si está en riesgo de un ataque remoto de codificación de ransomware, la situación real es mucho peor que eso.

Puede parecer mentira, pero un ataque de ransomware es uno de sus resultados “menos malos”, porque sus archivos se sobrescriben pero no se roban.

En lugar de arruinar sus archivos, los delincuentes podrían elegir simplemente copiarlos de su red para usarlos más tarde, y ese tipo de ataque [a] sería mucho más difícil de detectar [b] sería imposible revertir y afectaría y expondría cualquier otra persona cuyos datos estuvieran almacenados en esos archivos.

¿Qué hacer?

-

- Elije contraseñas seguras. Y no reutilices las contraseñas, nunca. Puedes asumir que los estafadores que encuentran tu contraseña en un filtrado de datos de un sitio web pirateado intentarán inmediatamente la misma contraseña en cualquier otra cuenta o servicio en línea que tengas. No permitas que la contraseña de su suscripción a un periódico en línea ofrezca a los estafadores un viaje gratuito a tu correo web, a tus redes sociales y a los ordenadores y archivos compartidos que tengas.

- Mantenga sus escudos activos. Si tienes problemas de conexión, resista la tentación de “apagar el firewall” u “omitir el router” para ver si eso resuelve el problema. Eso es un poco como desconectar los frenos de su automóvil y luego ir a dar un paseo para ver si mejora el rendimiento.

- Ejecutar software anti-malware. Incluso en los servidores. Especialmente en los servidores. Se supone que tu ordenador portátil no está abierto a Internet, y en general no lo estará. Pero muchos de tus servidores están en línea y accesibles al mundo a propósito, por lo que aunque pueden estar protegidos por un firewall, no pueden estar completamente protegidos por él, y eso es por diseño.

- Considere el uso de un bloqueador de ransomware. Herramientas como Cryptoguard de Sophos pueden detectar y bloquear la parte de cifrado de disco de un ataque de ransomware. Esto ofrece protección incluso si el archivo de malware en sí y su proceso de ejecución se encuentran en el ordenador de otra persona que no puede controlar.

- Hacer copias de seguridad regularmente. Y mantenga al menos una copia reciente offline, para que pueda acceder a sus datos más preciados, incluso si su ordenador, su red o sus propias cuentas están bloqueadas. Por cierto, cifra tus copias de seguridad para que no pases el resto de tu vida preguntándote qué podría aparecer si desaparece alguno de tus dispositivos de copia de seguridad.

Para manteneros al día de las últimas amenazas haceros fans de nuestra página de Facebook o síguenos en Twitter para intercambiar experiencias en torno al mundo de la seguridad. Si deseas recibir nuestro boletín de seguridad en tu correo electrónico, suscríbete en la siguiente aplicación:

Dejar un comentario