Imaginez que vous venez d’être la cible d’un ransomware.

Tous vos fichiers de données sont chiffrés, vous lisez sous le choc la demande de rançon exigeant 1 000€ et vous vous dites alors : “Je n’aurais peut-être pas dû reporter la mise à jour de mon logiciel de cybersécurité”.

Une fois cette mésaventure oubliée, espérons-le en utilisant votre dernière sauvegarde plutôt qu’en payant le maître chanteur et après avoir mise à jour votre protection anti-virus, la question incontournable sera …

… mais d’où provenait ce malware ?

Mais que se passerait-t-il si, malgré la précision et la puissance de vos analyses, vous ne parvenez pas à retrouver la moindre trace de l’existence d’un malware sur votre ordinateur ?

Malheureusement, comme nos amis de Bleeping Computer l’ont récemment signalé, cela peut arriver, et c’est un cas où ne pas être infecté soi-même est plutôt un mauvais signe qu’une bonne nouvelle.

L’équipe de Bleeper a reçu plusieurs signalements d’utilisateurs dont les fichiers ont été chiffrés à distance via Internet, par le biais d’un ransomware présent sur l’ordinateur d’un tiers.

C’est un peu comme si vous aviez été la cible d’une attaque de malware alors qu’une clé USB était connectée. Dans le cas où votre ordinateur peut accéder aux fichiers présents sur le périphérique en question via un câble USB, alors les fichiers seront chiffrés à la fois sur votre ordinateur portable et sur votre clé USB, mais le malware ne sera, quant à lui, présent uniquement au niveau de votre ordinateur portable.

Le clé USB sera affectée mais pas infectée.

Le même genre de situation se rencontre souvent au niveau d’un réseau local lors d’attaques de ransomware au sein d’une entreprise, lorsqu’un ordinateur infecté sur le réseau finit par chiffrer les fichiers sur tous vos serveurs, car l’utilisateur s’était connecté avec un compte disposant d’un accès réseau étendu.

Au final, des centaines d’utilisateurs et des centaines de milliers de fichiers sont potentiellement affectés, et ce même si un seul utilisateur et un seul ordinateur étaient infectés au départ.

Par le biais d’Internet ?

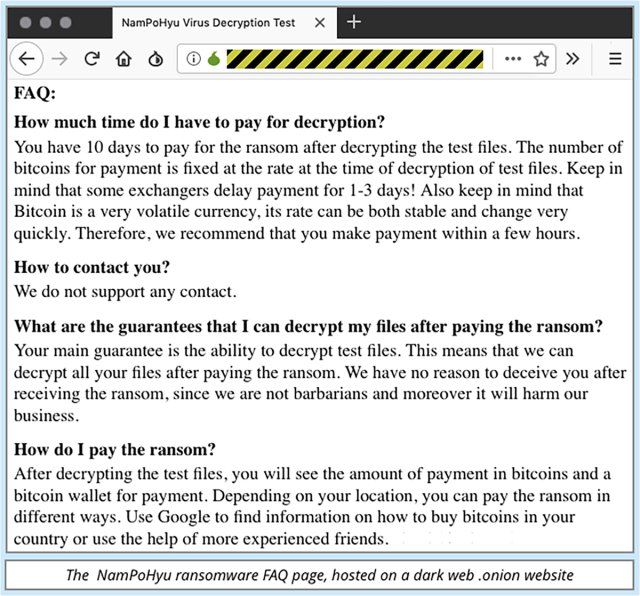

Bleeping Computer a surnommé cette dernière variété de ransomware contrôlé à distance, NamPoHyu. En fait, il s’agit du surnom qui apparaît lorsque vous visitez la page web du malware, mais le nom n’aide pas beaucoup, car aucun fichier malveillant ne peut être trouvé si l’attaque a été lancée à distance.

En fait, n’importe quel ransomware aurait pu à ce stade causer ce type de dégâts, et c’est bien cela le problème !

Bien entendu, cela soulève la question suivante : “Comment expliquer qu’un malware puisse chiffrer des fichiers via Internet, et comment est-il possible que des cybercriminels soient capables de le faire en me ciblant personnellement”.

Bien sûr, de nombreuses entreprises et de nombreux particuliers utilisent des serveurs web, des serveurs de jeux, des serveurs d’accès à distance, etc…, mais qui utilise d’anciens serveurs de fichiers sur Internet ?

Qui laisserait son ordinateur en ligne afin que les cybercriminels du monde entier puissent saisir une commande de mapping réseau Windows telle que celle ci-dessous ?

C:\> net use j: \\203.0.113.42\C$

Si votre ordinateur est en ligne associé à l’adresse IP 203.0.113.42 et accepte les connexions réseau Windows, la commande ci-dessus donnera à de potentiels attaquants l’accès à un lecteur J: qui leur permettra de parcourir vos fichiers, et ce à volonté, et aussi facilement que si ces fichiers étaient sur leur propre disque C:.

Peu de gens, pour ne pas dire personne, laisseraient délibérément des cybercriminels avoir accès en partage à leurs lecteurs locaux, mais étonnamment, beaucoup laissent tout de même leurs disques accessibles à tous par accident.

Le protocole de partage de fichiers de Microsoft, à savoir le protocole qui vous permet d’ouvrir vos disques avec la commande net share et de vous connecter aux disques d’autres personnes avec l’utilisation de net use, est maintenant officiellement appelé CIFS, abréviation de Common Internet File System, mais ce dernier s’est appelé au début Server Message Block ou SMB.

Au début des années 90, lorsque le très prolifique codeur australien Dr Andrew Tridgell a commencé son implémentation open source de SMB afin que les ordinateurs Linux et Windows puissent fonctionner ensemble plus facilement, l’acronyme SMB a été transformé en un autre nom plus facile à prononcer “Samba“. D’ailleurs à l’heure actuelle, vous entendrez probablement plus souvent parler de ce nom-ci par les utilisateurs de Windows et de Linux.

Samba est ce qui permet le partage, et les partages sont ce à quoi vous vous connectez au niveau des serveurs auxquels vous êtes supposé accéder.

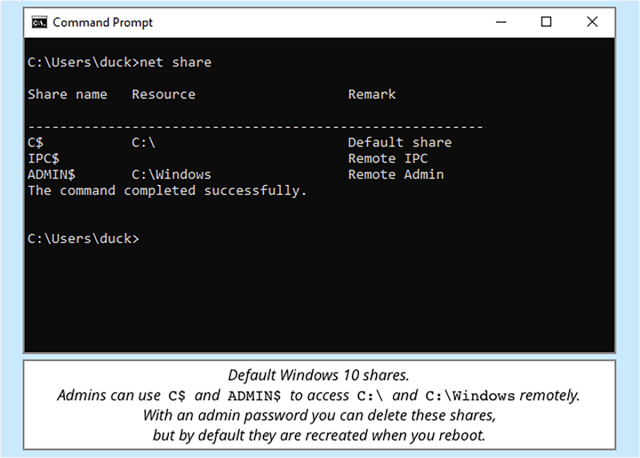

Vous pouvez créer vos propres partages (en utilisant la commande net share pour les lister tous) avec des noms pratiques, tels que DOCUMENTS ou SOURCECODE, et Windows en ajoutera automatiquement quelques-uns spécifiques, notamment deux partages par défaut (et difficiles à supprimer) appelés C$ et ADMIN$ qui donnent respectivement un accès distant directement à votre lecteur C: et à votre répertoire Windows.

Malheureusement, les partages dont le nom se termine par $ sont masqués, il est donc facile d’oublier qu’ils existent, ce qui est très souvent le cas, malheureusement.

Bien sûr, tout le monde ne peut pas pirater C$ et ADMIN$, vous avez besoin d’un accès réseau pour atteindre directement l’ordinateur cible, lequel serait normalement impossible à obtenir via un pare-feu ou un routeur domestique, et vous avez besoin d’un mot de passe administrateur.

Jusqu’ici tout va bien … n’est-ce pas ?

… Sauf que, comme nous l’écrivons malheureusement trop souvent, de nombreux utilisateurs ont de très mauvaises habitudes lorsqu’il s’agit de choisir des mots de passe, les rendant ainsi faciles à deviner, et de nombreux appareils qui n’étaient jamais supposés être accessibles au monde extérieur apparaissent par erreur au niveau des moteurs de rechercher Internet.

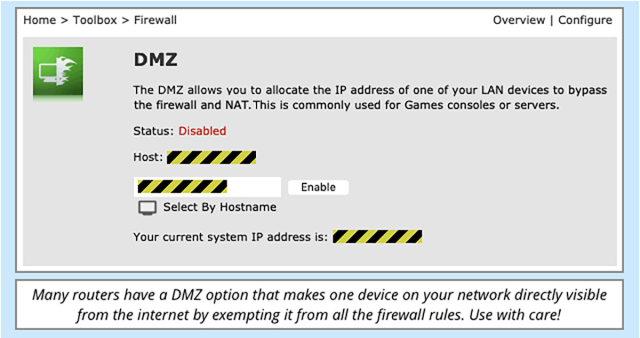

ATTENTION : C’est tentant et dangereusement facile, lorsque vous êtes tranquillement installé chez vous et que vous avez des difficultés pour jouer à votre dernier jeu, de résoudre vos problèmes de configuration en réduisant le niveau de protection offert par votre bouclier pare-feu. Peut-être que vous êtes allé dans votre routeur et que vous lui avez temporairement dit que votre ordinateur portable était votre “serveur de jeu”, par exemple ? Si vous autorisez tout le trafic entrant pour permettre de résoudre vos problèmes, combien d’attaquants auront pu jeter un coup d’œil chez vous alors que votre sécurité était désactivée ? Si tout a finalement fini par fonctionner après vos tests, avez-vous pensé à remettre vos boucliers en place ou bien votre solution temporaire est devenue votre solution permanente ?

Attaques de ransomware à distance

En termes simples, si des cybercriminels peuvent voir vos partages Samba sur Internet et deviner votre mot de passe, ils peuvent théoriquement se promener où ils souhaitent et faire ce qu’ils veulent avec vos fichiers.

Ils peuvent donc attaquer votre ordinateur, manuellement ou automatiquement, simplement en sélectionnant l’un de leurs ordinateurs, ou l’ordinateur piraté de quelqu’un d’autre, pour cibler le vôtre en s'”infectant” eux-mêmes délibérément avec n’importe quel ransomware connecté au réseau.

La plupart des échantillons de ransomware modernes, sinon la plupart, incluent une fonction permettant de rechercher et d’attaquer tous les lecteurs visibles au moment de l’infection, afin de maximiser les dégâts et d’augmenter les chances d’être payé, y compris les disques durs secondaires, les périphériques USB branchés à ce moment-là et tous les partages de fichiers ouverts.

En d’autres termes, si vous êtes vulnérable vis-à-vis d’une attaque de chiffrement par ransomware distant, le risque réel encouru est en réalité bien plus important qu’il n’y parait.

Cela peut sembler un peu surprenant, mais une attaque par ransomware est un moindre mal, car vos fichiers sont écrasés mais pas volés.

Au lieu de ruiner vos fichiers, les attaquants pourraient simplement choisir de les copier sur votre réseau pour les utiliser plus tard, et ce type d’attaque [a] serait beaucoup moins visible [b] serait impossible à inverser et affecterait et exposerait toute autre personne dont les données ont été stockées dans ces fichiers.

Quoi faire ?

- Choisissez des mots de passe forts. Et ne réutilisez jamais les mots de passe. Vous pouvez être sûr que les cybercriminels qui ont trouvé votre mot de passe dans un dump de données au niveau d’un site web piraté essaieront immédiatement le même mot de passe sur tout autre compte ou service en ligne que vous utilisez. Ne laissez pas le mot de passe de votre abonnement à un magazine en ligne offrir à des attaquants potentiels un accès gratuit à votre messagerie web, à vos réseaux sociaux, à vos ordinateurs et à vos partages de fichiers.

- Conservez un niveau de sécurité et de protection maximum. Si vous rencontrez des problèmes de connexion, résistez à la tentation de “désactiver le pare-feu” ou de “contourner le routeur” pour voir si cela résout le problème. C’est un peu comme déconnecter les freins de votre voiture, et aller se promener pour voir si les performances s’améliorent.

- Utilisez un logiciel anti-malware. Même sur des serveurs. Surtout sur les serveurs. Votre ordinateur portable n’est pas censé être accessible depuis Internet et ne l’est généralement pas. Cependant, bon nombre de vos serveurs sont en ligne et accessibles au monde entier par nécessité. Par conséquent, même s’ils peuvent être protégés par un pare-feu, ils ne peuvent pas être entièrement protégés par ce dernier, et ce de par leur conception même.

- Pensez à utiliser un bloqueur de ransomware. Des outils tels que Cryptoguard de Sophos peuvent détecter et bloquer la partie chiffrement de disque d’une attaque par ransomware. Cela vous offre une protection même si le fichier malveillant lui-même et son processus d’exécution se trouvent sur l’ordinateur de quelqu’un d’autre que vous ne pouvez pas contrôler.

- Faites des sauvegardes régulières. Et conservez au moins une copie récente hors ligne afin de pouvoir accéder à vos précieuses données même si vous êtes bloqué au niveau de votre propre ordinateur, de votre propre réseau ou de vos propres comptes. Soit dit en passant, chiffrez vos sauvegardes afin de ne pas passer le reste de votre vie à vous demander ce qui pourrait bien refaire surface un jour si l’un de vos périphériques de sauvegarde venait à disparaître.

Pour en savoir plus sur les mots de passe forts et uniques et sur leur importance (à partir de 01’18 “).

Billet inspiré de Serious Security: Ransomware you’ll never find – and how to stop it, sur Sophos nakedsecurity.