Si tienes un dispositivo IoT en tu casa, puedes estar recibiendo una media de 13 intentos de conexión a estos dispositivos por minuto. Esto es lo que ha descubierto Matt Boddy, un experto en ciberseguridad de Sophos, en su último proyecto.

Durante tres meses, configuró y monitorizó 10 honeypots localizados en cinco continentes. Estos estaban esperando pacientemente intentos de conexión SSH para comprender mejor cada cuanto tiempo llaman los cibercriminales a tu metafórica puerta de entrada.

Una vez iniciados los honeypots, los hackers no tardaron nada en sus intentos. En un caso, un dispositivo fue atacado en menos de un minuto después de ser implementado, en otros fueron casi dos horas para que sucedieran los primeros intentos de login.

Pero no descubrió muchas cosas más.

Nombre de usuario por defecto y contraseñas

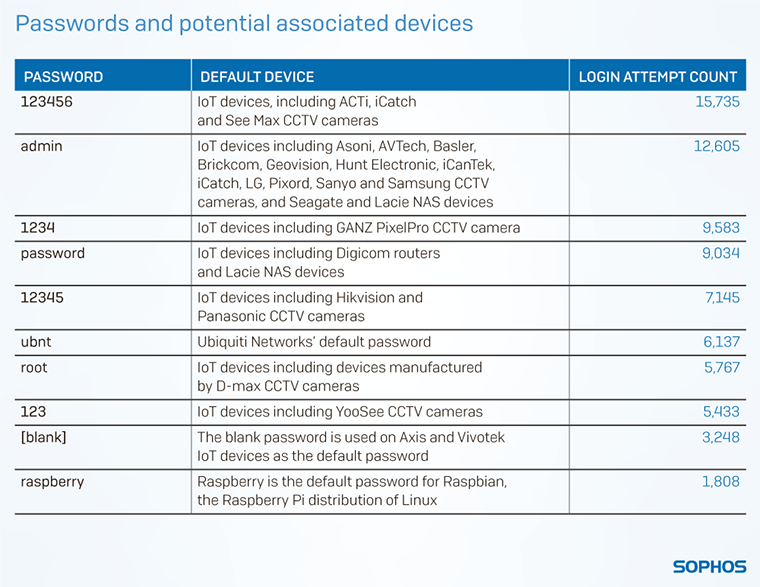

La investigación reveló que muchos de los intentos de inicio de sesión monitorizados en esos honeypots, empleaban los nombres de usuario y contraseñas por defecto de los dispositivos que una persona corriente tendría en su casa.

Observó muchas combinaciones por defecto de nombre de usuario y contraseña para routers, cámaras y dispositivos NAS, y combinaciones con el nombre de usuario “pi” y la contraseña “raspberry” en otros muchos casos.

Ese es el nombre de usuario y la contraseña por defecto para Raspbian, que es una distribución de Linux diseñada para la Raspberry Pi.

¿Por qué está mi dispositivo online?

Puede que estés leyendo esto sintiéndote seguro, porque tu router, cámara o cualquier otro dispositivo IoT está a salvo detrás de un NAT (Network Address Translation), escondido del mundo exterior.

Puede que no estés tan seguro como crees. A comienzos de año, un hacker que responde al nombre de TheHackerGiraffe probó,que los NAT nos ofrecen una falsa sensación de seguridad, cuando encontró más de 70.000 Chromecasts que estaban accesibles para todo el mundo.

TheHackerGiraffe se tomó la libertad de reproducir un video en más de 65.000 de estos dispositivos.

¿Por qué están nuestros dispositivos online? La respuesta es UPnP (Universal Plug and Play).

UPnP en su forma actual está diseñado para la comodidad. Es un sistema que hace más sencillo que dispositivos domésticos se comuniquen entre ellos a través del router sin tener que hacer nada.

Pero el tema de la seguridad con UPnP es algo que los fabricantes de IoT tienen que gestionar. UPnP está implementado prácticamente en todos los routers modernos y puede automáticamente crear una regla para revelar los dispositivos que están conectados a Internet a través de NAT (algo conocido como redirección de puertos).

Patrones de contraseñas

Ya hemos dicho anteriormente en este blog que cuanto más aleatoria sea tu contraseña, menos posibilidades hay de que la acierten. Sin embargo, muchos intentos de conexión en los honeypots del estudio seguían algún tipo de patrón.

“1qaz2wsx” y “1q2w3e4r” aparecían frecuentemente como intento de conexión en todos los honeypots. Aunque estas contraseñas no son tan malas como la típica “qwerty”, si miras durante dos segundos al teclado, observarás la correlación existente.

Estas contraseñas se usan tan a menudo que se encuentran cerca del top en la lista de los cibercriminales. Según la web Have I Been Pwned, “1qaz2wsx” aparece 756.613 veces y “1q2w3e4r” 631.071 veces en filtraciones de datos.

¿Qué hacer?

Nuestros consejos para todos son:

- Cambia las contraseñas por defecto

- Utiliza contraseñas complejas y únicas para cada servicio

- Emplea un gestor de contraseñas para no olvidarte de ellas, así solo tienes que recordar la contraseña del gestor.

- Desactiva UPnP en tu router

Nuestros consejos para las empresas son:

- En servidores SSH, emplea autenticación con llave en vez de una contraseña

- Utiliza fail2ban en servidores Linux para limitar el número de intentos de conexión que alguien pueda realizar.

- Utiliza Sophos Antivirus para Linux (es gratuito) para detectar payloads conocidos que intenten colarte

¿Quieres saber más?

Lee el informe completo Exposed: Cyberattacks on Cloud Honeypots.

Para manteneros al día de las últimas amenazas haceros fans de nuestra página de Facebook o síguenos en Twitter para intercambiar experiencias en torno al mundo de la seguridad. Si deseas recibir nuestro boletín de seguridad en tu correo electrónico, suscríbete en la siguiente aplicación:

Dejar un comentario