Los cibercriminales han vuelto al viejo manual de tácticas de hacker para mejorar la eficiencia con extorsiones personalizadas, según el informe de SophosLabs sobre las amenazas para 2019.

Los ataques de ransomware no son nuevos, pero solían ser indiscriminados y oportunistas, como por ejemplos los muy conocidos CryptoLocker o WannaCry. Para acceder a sus víctimas, se basaban en ataques automáticos como adjuntos comprometidos enviados a un gran número de destinatarios por correo electrónico.

Sin embargo, la innovación más interesante que Sophos ha visto durante 2018, es justamente lo contrario: control manual.

Realizar un ataque a mano lleva tiempo y no se escala bien, pero es difícil de detectar, porque no sigue un patrón predecible, y es complicado de parar, ya que el atacante se adapta mientras lo realiza.

El caso de estudio perfecto sobre lo exitoso que es este modus operandi puede ser el ransomware SamSam, cuya evolución monitoriza Sophos desde 2015.

Anteriormente este año, los investigadores de Sophos descubrieron que un grupo o una persona utilizóo SamSam para extorsionar 6 millones de dólares a varias víctimas en dos años y medio hasta junio de 2018.

Después de haber operado a una escala más pequeña durante el primer año, en diciembre de 2016 el grupo o individuo pareció darse cuenta que era muy rentable el realizar ataques bien dirigidos de forma manual.

SamSam triunfa sobre otros ransomware más extendidos debido a la cantidad que pide como rescate, que convierte en calderilla los ataques oportunistas. SamSam demanda hasta 50.000$ por ataque, sin embargo GandCrab, otro ransomware mucho más extendido, solo pide 400$ por rescate.

La suma demandada es enorme debido a que el daño infligido también es muy grande ya que se trata de un ataque realizado manualmente.

Normalmente se escogen víctimas que usen Windows Remote Desktop Protocol (RDP), por lo que son accesibles desde internet, y emplean fuerza bruta para obtener contraseñas débiles.

Una vez que han abierto la puerta, los atacantes ejecutan una herramienta como Mimikatz diseñada para espiar las credenciales de los administradores del dominio cuando se conectan.

Los atacantes pueden utilizar las herramientas de administración del sistema para mapear la red de la víctima, y distribuir SamSam a todos los sistemas que tengan acceso. Cuando el ransomware se ejecuta finalmente, normalmente de noche que es cuando hay menos trabajadores de seguridad, este avanza como una rápida ola de cifrado.

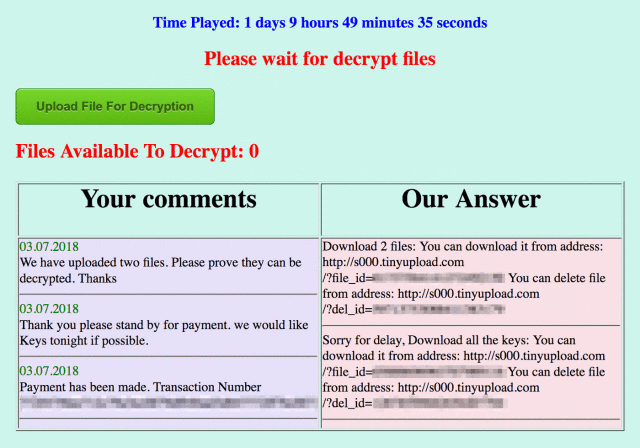

El tratamiento personal de SamSam llega incluso al cifrado: cada víctima tiene que acceder a su propio sitio de la dark web donde los autores de SamSam les dan las instrucciones.

SamSam no es el único ransomware que utiliza ataques dirigidos. Se han visto ataques del malware BitPaymer que han llegado a pedir un rescate de 500.000$, mientras que Dharma parece que está siendo utilizado por distintos grupos contra pequeñas empresas.

El éxito continuo del ransomware dirigido y el que recientemente surjan copias como Ryuk sugiere que esta tendencia de ataques dirigidos continuará durante 2019.

Ya hemos explicado cómo defenderse de SamSam, pero si quieres saber más sobre el ransomware dirigido, o como los ataques SamSam son diferentes de los de BitPaymer, Ryuk y Dharma, te invitamos a que leas el SophosLabs 2019 Threat Report.

Para manteneros al día de las últimas amenazas haceros fans de nuestra página de Facebook o síguenos en Twitter para intercambiar experiencias en torno al mundo de la seguridad. Si deseas recibir nuestro boletín de seguridad en tu correo electrónico, suscríbete en la siguiente aplicación:

Dejar un comentario