兩年半以來,許多組織遭遇惡意分子闖入網路,並使用名為 SamSam 的破壞性檔案加密惡意軟體感染他們的電腦來恐嚇組織。

這些攻擊是有規律性的,但比典型的勒索軟體攻擊更為罕見和複雜,而且惡意分子勒索高達五位數美元的贖金才願意回復他們造成的傷害。

單是今年,受害者就包括醫療保健提供商 Allscripts、亞當斯紀念醫院 (Adams Memorial Hospital)、亞特蘭大市、科羅拉多州交通局和密西西比河谷州立大學。

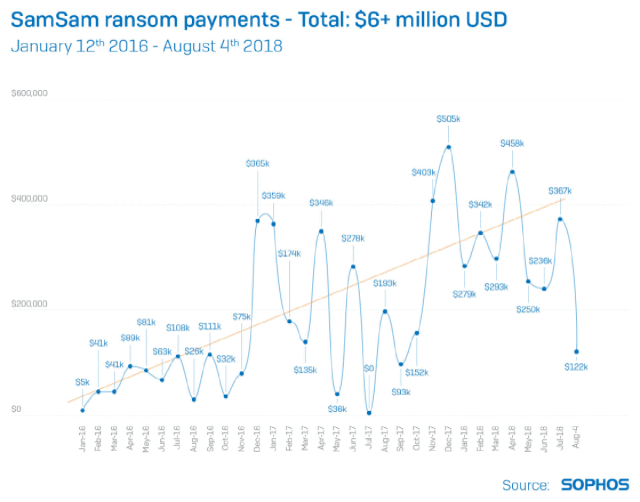

藉由從少數不想張揚的受害者處獲得高額贖金,SamSam 攻擊者仍然逍遙法外,同時累積了估計超過 600 萬美元的財富。該項攻擊、受害者、使用的方法以及惡意軟體本質的詳細資訊很難得到。

然而,即使如此神秘,SamSam 發動攻擊時還是有一些顯而易見的徵兆。

SamSam 背後的他/她或團隊成功入侵目標的方式之一是利用 RDP (遠端桌面通訊協定),這是一種企業採用的技術,以便員工可以進行遠端連線。使用搜尋引擎如 Shodan 可以很容易地發現使用 RDP 的公司,利用如 nlbrute 這類可公開取得的駭客工具即可攻破強度不夠的密碼。

SamSam 勒索信直接將受害者導向到黑暗網路 (Dark Web) 網站,以便與駭客通訊。網站和對話雖然隱密但並不是秘密。任何擁有 Tor 瀏覽器的人都可以瀏覽該網站並觀看對話內容。

勒索信還指示受害者如何購買比特幣,以及如何使用它們來支付攻擊者。與所有比特幣交易一樣,支付贖金是公開的,現金的流入和流出很容易被觀察到。

那麼,SamSam 和其他網路犯罪分子如何能夠在公開動作,在公共網站上與受害者交談並勒索贖金,然後逃避捕獲?我們可以如何防範?

比特幣

SamSam 要求以比特幣支付贖金,這是世界上最受歡迎的加密貨幣。

人們對比特幣的信任源自於它的可靠性,這種可靠性來自於它將資料儲存在資料庫的方式,稱為區塊鏈的資料庫。任何人都可以免費獲得比特幣區塊鏈的副本,任何人都可以使用軟體或 blockchain.com 等網站查看儲存在其中的交易。

在比特幣區塊鏈上,使用者是由一或多個位址表示 ─ 字元串和數字長度在 26 到 35 個字元之間。觀察者可以看到從一個位址發送到另一個位址的金額和時間,但比特幣區塊鏈中,並沒有誰擁有什麼位址或他們擁有多少位址的記錄。

自惡意軟體 SamSam 首次出現以來,一直使用著比特幣。起初,支付贖金的位址定期更改,但隨著時間推移,變動的頻率低了許多。

無論口袋裡有多少比特幣,但遲早他們必須換成現金、商品和服務等東西,所以我們可以在虛假的比特幣位址和真人之間看到這一層關係。例如,線上貨幣兌換可能需要登記 ID 或記錄 IP 位址,而且線上購買的商品必須被遞送到一個實體位址。

當然,任何此類關聯都是執法部門非常感興趣的。

SamSam 透過使用所謂的滾筒 (一種比特幣洗錢方式) 因應這些風險,並在勒索註記中對受害者提供如何匿名購買比特幣的建議:

我們建議您從 https://localbitcoins.com 或 https://coincafe.com/buybitcoinswestern.php 購買可提現的比特幣或 WesternUnion,因為它們不需要任何驗證並能快速發放給您。

比特幣的透明度是它的強項,但也越來越成為一個弱點。比特幣的區塊鍊完全符合「大數據」的定義,正如 Naked Security 的任何讀者知道的,大量的匿名資料集合量通常遠遠超過其各部分的總和。

為了調查 SamSam,Sophos 與 Neutrino 合作,這家公司專門處理加密貨幣創造的大數據。Neutrino 能夠驗證可疑的 SamSam 交易,並找出比以前更多的 SamSam 受害者,使 Sophos 可以了解這些新的受害者,以及獲得攻擊如何進行的新見解。

根據 Neutrino 的研究,Sophos 已經上修 SamSam 獲利的數字,從估計總數約 100 萬美元上調到 600 多萬美元。Neutrino 還能夠透過從區塊鏈獲得過去未曝光受害者的資訊,改進其提供的勒索軟體防護建議。

並且有充分理由預期未來可以獲得更多深入資訊。歷史交易永遠存在於比特幣區塊鏈中,研究人員可以隨時調查並且不受網路犯罪分子手法升級或改進的影響。

一個發揮大數據分析能力的例子,就是研究人員最近成功地揭開了 Monero 的重要隱私保護措施,它是一種區塊鏈加密貨幣,目的是提供較比特幣為多的匿名性。

黑暗網路

在光天化日之下觀察金錢從受害者流向攻擊者是一回事,看到他們真正對接又是另一回事。

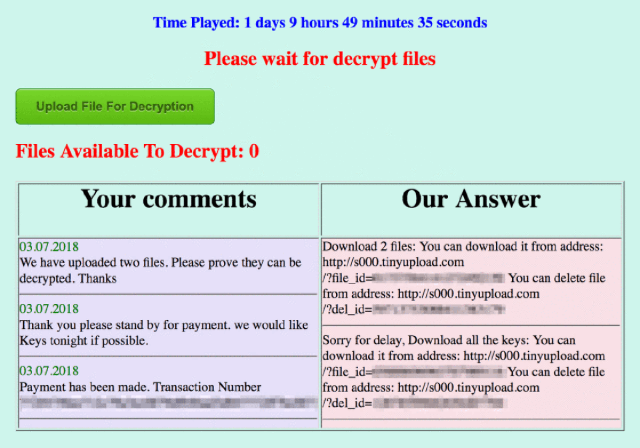

SamSam 受害者會被勒索信導向到某些網站,以便索取解密電腦所需的軟體。除了索取五位數美元的贖金來解密所有電腦外,SamSam 還為受害者提供了許多替代方案:

- 可以免費解密任兩個檔案,以證明解密有效。

- 如果攻擊者認為某部電腦不重要,就可以被解密。

- 一部電腦解密費用為8 BTC (截至 2018 年 6月)。

- 一半贖金可以解密一半的電腦。

SamSam 攻擊者及其受害者可以瀏覽這些選項,甚至在網站上互相留言來解決解密過程中的技術問題。

駭客在 SamSam 黑暗網站上與受害者交談

最初,SamSam 使用的是如同拋棄式手機的網站 (在 anonyme.com 或 wordpress.com 上只用於單一用途的網站)。然而,在幾個月內,惡意軟體已經移轉到在 Tor 網路 (或是俗稱的黑暗網路) 上執行隱藏服務且相對安全的網站。

攻擊者會要求受害者支付贖金、安裝 Tor 瀏覽器 (Firefox 的修改版本,以便瀏覽到隱藏的服務),然後造訪網站以索取解密軟體。

安裝 Tor 瀏覽器後,瀏覽 SamSam 網站與瀏覽任何其他網站沒有什麼不同,除了其特有的隱藏服務位址:一串 16 字元的字母和數字,並以 .onion 結尾。

黑暗網路之所以如此危險並對網路犯罪分子有用,原因在於它使用多層式加密和一系列跳板電腦來隱藏網站的 IP 位址。

只要取得 IP 位址,執法部門就可以查看網站所在的位置、位於網際網路何處,以及託管公司或 ISP 是誰。有了這些資訊,他們就有機會知道誰擁有這個網站或甚至關閉網站。如果沒有 IP 位址,網站就會與現實世界脫離,並理論上可能存在於任何地方。

難道就沒有希望了嗎?不見得。

使網路變得 “黑暗” 的技術 Tor 是複雜且功能強大的軟體,但它不是隱形,而且黑暗網路中網站所有者被捕的新聞時有所聞。

或許因為媒體大做文章,您認為黑暗網路非常巨大,但事實並非如此,它其實微乎其微。一般活躍的合法網站超過數億個,但黑暗網路網站只有數千個。

大小很重要,因為網路越小,掃描和監控就越容易,而且 掃描黑暗網路後顯示出一些非常有趣的結果:它集中和互聯的程度遠超出您的想像。

網路規模也會影響一個更鮮為人知,且為擁有高度駭客技術和龐大預算的執法或情報機構使用的去匿名性策略:流量關聯攻擊。

流量關聯攻擊會嘗試比對進出 Tor 網路的流量。這種攻擊難以實施且有一個已知的潛在弱點,但據傳 2014 年多國聯合打擊黑暗網路的 Onymous 行動 (Operation Onymous) 就使用了這個技術。

Tor 非常擅長於隱藏您的 IP 位址,這一點雖然重要,但在網路上保持匿名還得花更多功夫,而且只要人為錯誤,黑暗網路的用戶通常就會曝光。無論是被臥底警察釣上、誤信他人、忘記採取必要的預防措施或是根本不知道這些措施,很多事情可能都會出錯。

在賺取暴利的同時,SamSam 的攻擊者已四面樹敵。

很多人都在等著他們出錯。

你可以在 Sophos新研究文章中看到更多關於 SamSam 的歷史、它的運作原理以及如何防範它的深入資訊:SamSam:得手近六百萬美元勒索軟體。

此項調查仍正在進行中。如果您有關於 SamSam 的資訊,或者您是一名有興趣與我們合作調查的安全廠商,請聯繫 Sophos。

(本博文為翻譯本,內容以英文原文為準)