¿Te has preguntado alguna vez que está haciendo tu teléfono?

Si es así, estás de suerte ya que este artículo trata ese tema.

Los teléfonos están cerrados para que no te tengas que preocupar de lo que hay debajo de la cubierta. Eso está bien si quieres un dispositivo que simplemente funcione, pero es exactamente lo opuesto si eres de los que te preocupas por lo que puede estar haciendo sin que tú lo sepas, como nos ocurre a nosotros.

Afortunadamente, si tienes algo de tiempo y algunos conocimientos técnicos, existen maneras sencillas de saber que están haciendo tus apps.

Una de las cosas que más nos preocupan es sobrecompartir, es decir apps enviando más información de la que necesitan o haciéndolo de manera no segura como usando una conexión HTTP sin cifrar en vez de una HTTPS.

Estas inquietudes nos han llevado a realizar un análisis de las apps más populares de Android, utilizando la metodología marcada por OWASP.

Os ofrecemos lo que hicimos y lo que hemos descubierto y cómo puedes hacerlo tú.

Apps sobrecompartiendo

Hemos echado un vistazo a las apps más populares de Google Play, hemos escogido unas cuantas al azar, las hemos instalado y monitorizado su tráfico para ver que comparten.

Hemos investigado catorce apps muy populares.

- Cuatro envían información sin cifrar lo que hace que sea muy sencillo espiarlas en una wifi pública.

- Una compartía dirección de correo electrónico y tokens de autenticación en texto plano.

- Otra compartía código postal, versión de Android y carga de batería (una huella potencial).

Nos asombró lo fácil que es descubrir esos problemas básicos de seguridad y compartimos lo que encontramos con los desarrolladores de las apps.

Hay millones de apps en Google Play y otros tantos en otros mercados, muchos más de los que podemos testear. Por eso os explicamos cómo puedes hacerlo tú mismo.

Una forma sencilla de espiar tus apps

La configuración más básica te permitirá saber si las apps utilizan HTTP en vez de HTTPS. No te dirá todo lo que hacen las apps, pero es un buen punto de partida.

Para ver lo que hace nuestro teléfono Android instalamos Fiddler en un ordenador con Windows que esté en la misma red wifi que el teléfono que queramos espiar.

Fiddler es un proxy de depuración descargable gratuito que te permite ver el tráfico de salida y entrada de un dispositivo Android (existen otros proxy como BURP Suite o Charles).

La configuración de Windows

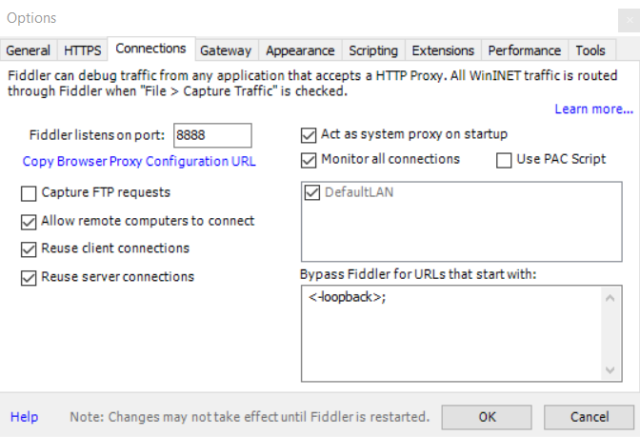

Instala Fiddler en tu ordenador Windows. Ábrelo y vete a Tools > Options > Connections.

La pestaña Connections te muestra que puerto está escuchando Fiddler (es el 8888 por defecto). Si quiere usar un puerto diferente, cámbialo y anótalo, lo vas a necesitar más tarde.

Lo siguiente es saber cuál es la IP del ordenador Windows.

Abre la línea de comandos y teclea ipconfig. Tu dirección de IP aparecerá como IPv4 Address debajo del adaptador de red que utilice tu ordenador para conectarse a la red wifi (por razones obvias tanto el ordenador Windows como el teléfono tienen que estar en la misma red wifi).

La configuración de Android

Con Fiddler configurado en Windows, tienes que hacer que el dispositivo Android utilice el proxy de manera que todo el tráfico pase por él. Esta es la manera de hacerlo:

- Abre Ajustes

- Abre Ajustes wifi

- Selecciona la red wifi en la que esté tu ordenador Windows

- Escoge Opciones Avanzadas

- Cambia la configuración del proxy de Ninguna a Manual

- Introduce como proxy la dirección IP de tu ordenador Windows

- Pon como puerto del proxy el que le dijeras a Fiddler que escuchara

Ahora Fiddler está preparado para capturar el tráfico de dispositivo Android

Análisis

Ahora Fiddler está configurado como un hombre en el medio, por lo que podrás ver todo el tráfico de tus aplicaciones, si están utilizando HTTP y si potencialmente comparten más de lo que deben.

Un aspecto interesante de Fiddler es que puedes hacer doble clic en cualquier paquete que quieras inspeccionar y automáticamente identificara lo que cree que es la información más importante del paquete.

¿Qué debemos buscar:

- Imágenes: como en los últimos problemas de Tinder, mis tests mostraron que algunas apps cifran todo el tráfico menos las imágenes.

- Datos JSON: una de las apps testeadas enviaba un fichero JSON (una estructura de datos en texto plano) que incluía nombre de usuario, dirección de correo y detalles de autenticación.

- URLs: te sorprenderás de lo que a veces puedes ver en un URL. Vimos nuestro IP, versión de Android, fabricante del teléfono, modelo, código postal, geolocalización, carga de la batería, todo en un URL.

La lista continua, y si tienes alguna sugerencia o comentario sobre lo que encuentras, por favor deja un comentario.

Para manteneros al día de las últimas amenazas haceros fans de nuestra página de Facebook o síguenos en Twitter para intercambiar experiencias en torno al mundo de la seguridad. Si deseas recibir nuestro boletín de seguridad en tu correo electrónico, suscríbete en la siguiente aplicación:

Dejar un comentario