Uber fait de nouveau l’actualité cybersécurité, et cette fois concernant des allégations selon lesquelles le 2FA proposé serait inefficace.

ZDNet, par exemple, ne mâche pas ses mots avec le gros titre suivant : “Uber ignore le bug de sécurité qui rend son 2FA inutile”.

L’authentification à deux facteurs, ou 2FA, est également connue sous le nom de 2SV, à savoir une validation en deux étapes.

Il s’agit d’une procédure de sécurité de plus en plus courante, qui vise à protéger vos comptes en ligne contre les cybercriminels cherchant à dérober vos mots de passe.

Lorsque vous vous connectez, vous devez saisir votre mot de passe habituel, qui ne change pas très souvent en général, ainsi qu’un code de connexion supplémentaire, qui est différent à chaque fois.

Ces codes de connexion à usage unique vous sont généralement envoyés par SMS (message texte) ou par messagerie vocale, ou bien sont calculés par une application sécurisée, installée au préalable sur votre téléphone mobile.

Le “deuxième facteur” est donc généralement votre téléphone. La “deuxième étape” consiste donc à déterminer et à confirmer le mot de passe à usage unique que les cybercriminels ne peuvent pas deviner.

Il ne s’agit pas d’une solution parfaite, mais elle complique tout de même la tâche d’un cybercriminel qui viendrait d’acheter des noms d’utilisateur et des mots de passe volés sur le DarkNet: en effet, votre mot de passe seul ne suffira pas pour pirater votre compte.

Pourquoi la 2FA d’Uber est-elle considérée comme “inutile”?

Selon ZDNet, un expert indien en matière de sécurité les a convaincus qu’il pouvait contourner le 2FA d’Uber, ramenant ainsi la sécurité au niveau où elle se situait avant l’introduction de ce dernier.

Ainsi, quand vous attendez-vous à voir apparaitre une fenêtre 2FA ?

Nous ne sommes pas des utilisateurs d’Uber, mais certains de nos collègues le sont, et selon nos informations, Uber ne propose pas l’option qui consiste à forcer une verification supplémentaire par 2FA à chaque fois que vous vous connectez.

Apparemment, Uber active automatiquement le 2FA uniquement lorsqu’il estime que le risque est réel.

Cette approche fonctionne parce que les connexions frauduleuses se démarquent fréquemment des connexions habituelles: en effet, elles peuvent venir d’un pays différent, d’un FAI différent, d’un nouveau navigateur ou d’un système d’exploitation inhabituel, et ainsi de suite.

Grâce à quelques tests réalisés au siège de Sophos à Oxfordshire, en Angleterre (ironiquement, Uber n’est pas autorisé à Oxford, mais c’est une autre histoire…), nous avons été en mesure de faire apparaitre les fenêtres 2FA d’Uber assez facilement.

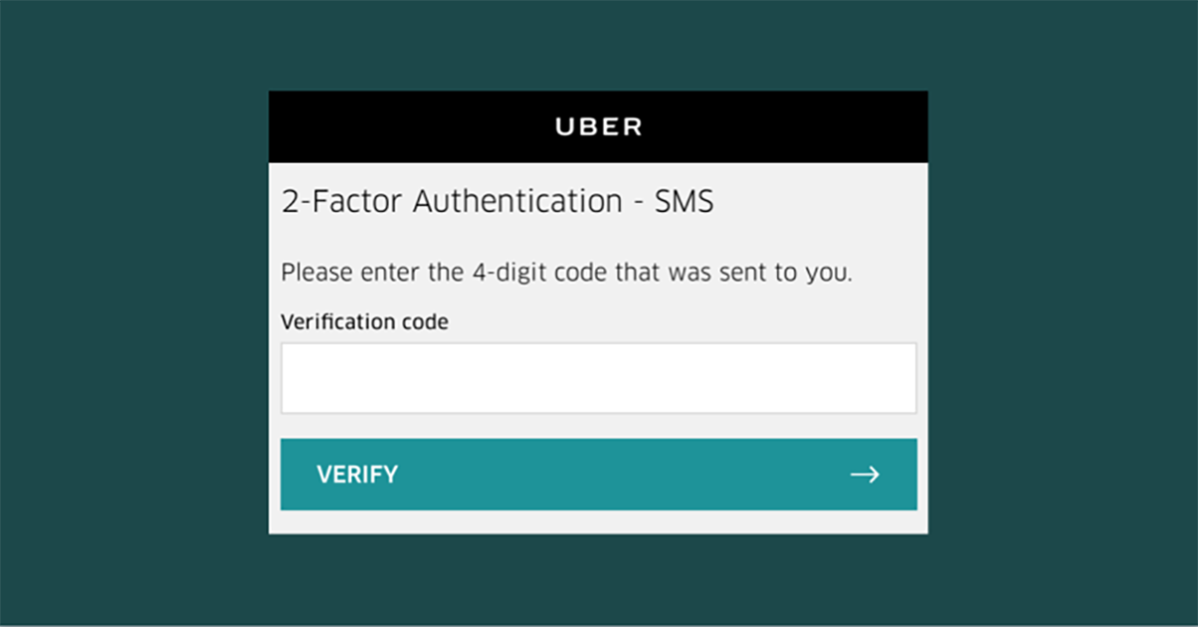

Par exemple, on nous a demandé un code à usage unique après avoir forcé la réinitialisation d’un mot de passe via l’application mobile:

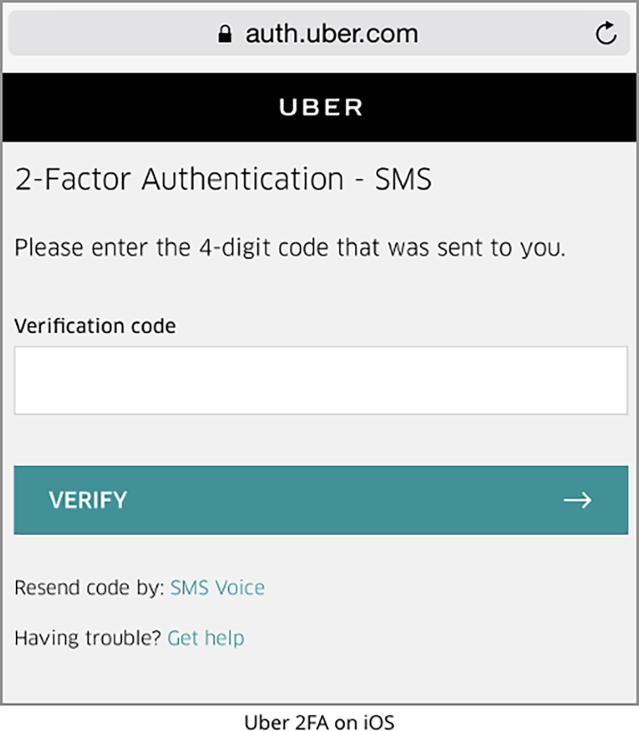

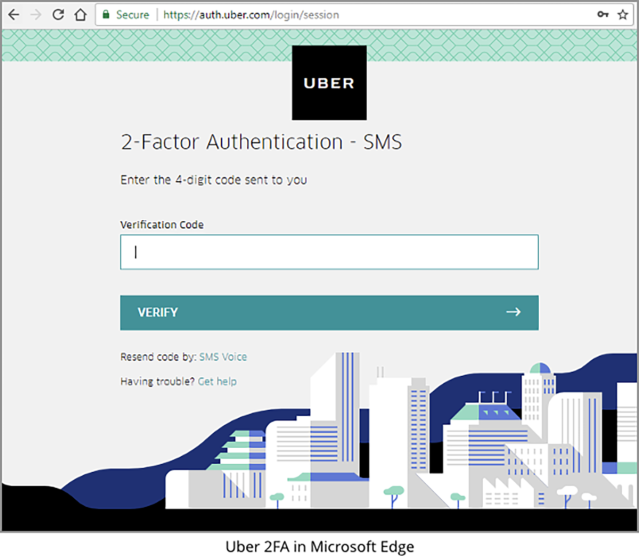

Nous avons également essayé de nous connecter à l’application mobile, puis de nous connecter via un navigateur standard à partir d’un ordinateur portable, après quoi nous avons également réussi à déclencher le système 2FA:

Une fois qu’Uber “reconnaissait” l’ordinateur portable, les serveurs Uber ne demandaient plus de codes 2FA lorsque nous nous reconnections à partir du même ordinateur.

Le 2FA est-il nécessaire ?

L’approche “partielle” d’Uber vis à vis du 2FA semble plutôt contre-productive: en effet, si le 2FA mérite vraiment d’être utilisé, ne faudrait-il pas qu’il le soit tout le temps ?

Malheureusement, dans la vraie vie, le 2FA n’est pas aussi populaire que vous pourriez l’imaginer: Google, par exemple, a récemment déploré que le taux d’adoption du 2FA, chez les utilisateurs Gmail, soit toujours inférieur à 10%.

En d’autres termes, moins de 10% des utilisateurs Gmail avaient activé l’option.

Les raisons qui incitent à bouder le 2FA incluent: “je ne fais pas assez confiance à Google pour lui donner mon numéro de téléphone”, “c’est trop de complications”, “je serai coincé à chaque fois que j’aurai oublié mon téléphone à la maison”, “la couverture du réseau mobile est inexistante ou médiocre dans ma région”, “pas la peine de se cacher de toutes les façons”.

En bref: la praticité avant la sécurité.

L’approche d’Uber est donc un compromis, commun d’ailleurs à de nombreux autres services en ligne, tels que le système CAPTCHA de Google qui tente d’éviter autant que possible les opérations de sécurité supplémentaires pour les clients.

En résumé, il existe une école de pensée selon laquelle il vaut mieux que tout le monde utilise le 2FA de temps en temps, et idéalement quand cela s’avère nécessaire, plutôt que d’avoir la plupart des internautes qui ne l’utilisent pas du tout.

Est-ce inutile ?

Si vous pouviez mieux identifier et comprendre les facteurs qui déclenchent le système 2FA “partiel”, en apprenant comment le contourner en vous identifiant comme une connexion à faible risque, et ce à chaque fois, vous pourriez raisonnablement affirmer que le système 2FA concerné est vraiment inutile.

Mais dans ce cas, ZDNet a admis que “dans certains cas, le bug fonctionnerait, et dans d’autres cas le bug ne marcherait pas, et ce sans rien aucune raison évidente pour l’expliquer”.

En d’autres termes, même si l’efficacité du 2FA d’Uber est plus faible que prévu, il ne semble pas qu’il soit pour autant complètement inutile.

On peut aussi imaginer qu’Uber ne conserve pas la logique de l’activation au sein de son système 2FA statique, afin de tenir les cybercriminels en éveil.

Remarque: bien sûr, Uber a essayé d’étouffer une récente violation de données en payant des pirates sous couvert d’un programme bug bounty, et a limogé son chef de la sécurité suite aux répercussions. Reste donc à voir à quel point ses pratiques en matière de cybersécurité sont véritablement proactives.

Même si Uber s’est donné du mal pour attirer des critiques bien méritées dans le passé, nous ne sommes pas sûrs que le fait d’appeler son 2FA “inutile”, du moins sur la base d’un bug qui ne peut être reproduit de manière fiable, soit tout à fait juste …

… bien que si nous étions à la place d’Uber, nous ferions tout de même quelques ajustements, comme celui que nous suggérons à la fin de l’article.

Quoi faire ?

La suppression du 2FA n’ouvre pas forcément la porte en grand aux cybercriminels: ils ont toujours besoin de craquer votre mot de passe, donc:

- Assurez-vous d’avoir changé votre mot de passe Uber, après la récente notification de violation émise par l’entreprise.

- Choisissez un mot de passe fort pour chaque compte, y compris votre compte Uber.

- Ne partagez pas les mots de passe entre vos comptes, et n’utilisez pas non plus des mots de passe similaires qui diffèrent par quelques lettres seulement, désignant ainsi le compte concerné.

- Envisagez d’utiliser un gestionnaire de mots de passe afin d’obtenir des mots de passe de haute qualité, sans avoir à tous les mémoriser.

Pour finir, nous avons une suggestion pour Uber, et pour tous les autres services en ligne ayant mis en place un 2FA “partiel” qui s’active uniquement de temps en temps:

- Proposez une option “d’activation permanente” pour le 2FA.

Voici notre message à Uber, et à tous ceux qui offrent un “2FA partiel” …

… il existe une minorité importante d’utilisateurs qui privilégient la sécurité plutôt que la commodité, et qui serait heureux d’activer le 2FA de manière permanente, alors n’ayez pas peur de les laisser ouvrir la voie!

Billet inspiré de Uber hit with criticism of “useless” two-factor authentication, sur Sophos nakedsecurity.