Durante las últimas dos semanas, los investigadores de Sophos han estado vigilando una vulnerabilidad en el protocolo de Intercambio Dinámico de Datos (Dynamic Data Exchange o DDE) de Microsoft que se emplea para enviar mensajes y compartir datos entre aplicaciones.

Ahora hemos descubierto nuevos aspectos que añaden otra dimensión a este ataque. Anteriormente habíamos visto como una atacante podía explotar el DDE para ejecutar malware vía un adjunto comprometido en Office, por ejemplo en ficheros de Word y Excel, pero sin usar macros.

El viernes, informes independientes mostraban la posibilidad de ejecutar ataques DDE en Outlook usando correos electrónicos e invitaciones para el calendario formateadas empleando Microsoft Outlook Rich Text Format (RTF), sin necesidad de enviar correos electrónicos con ficheros adjuntos.

En los ataque originales, los usuarios tenían que ser engañados para que abrieran un adjunto malicioso. Al poner el código en el propio cuerpo del mensaje, el ataque es más peligroso, pero la buenas noticias es que puedes parar el ataque en cualquiera de sus versiones fácilmente.

Solo di no

Adjuntos, correos electrónicos e invitaciones de calendario activan dos ventanas emergentes antes de lanzar el ataque DDE, si escoges la opción “no” en cualquiera de las dos ventanas, detienes el ataque (SophosLabs no tiene constancia de ningún mecanismo para saltar estos cuadros de dialogo).

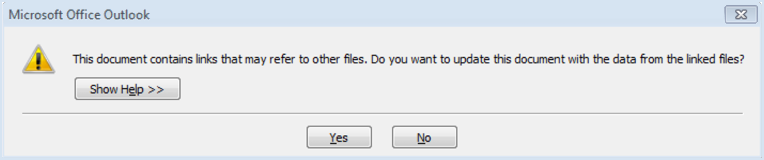

Primero aparecerá una ventana como la siguiente cuando se usa DDE:

Este documento contiene enlaces que pueden referirse a otros archivos. ¿Desea actualizar este documento con los datos de los archivos vinculados?

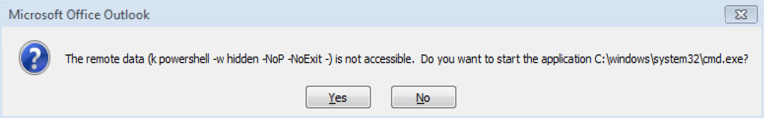

Si haces clic en “no” pararas el ataque DDE. Si haces clic en “Si”, aparecerá una segunda pantalla advirtiendo que se va a ejecutar un comando (el texto entre paréntesis y el nombre de programa de referencia que aparece al final pueden varíar):

Los datos remotos (k powershell -w hidden -NoP -NoExit -) no son accesibles. ¿Desea iniciar la aplicación C: \ windows \ system32 \ cmd.exe?

Una vez más si haces clic en “no” pararas el ataque DDE. También puedes neutralizar todos los ataques DDE embebidos si ves tus correos electrónicos en texto plano, independientemente del formato en el que los enviaron.

Esta opción hará que se pierda el formato de los correos, eliminando todos los colores e imágenes, por lo que serán más complicados de leer y posiblemente desparezca información que se supone que deberías ver.

Chequea la web de soporte de Microsoft sobre como ver todos los mensajes de correo en formato de texto plano en Outlook.

Los productos de Sophos paran los ataques DDE con los siguientes nombres

- CXmail/OffDDE-*: adjuntos de correo y mensajes maliciosos.

- Troj/RtfDDE-*: mensajes maliciosos en formato RTF.

- Troj/DocDl-DJV: ataques que intentan descargar malware adicional.

Para manteneros al día de las últimas amenazas haceros fans de nuestra página de Facebook o síguenos en Twitter para intercambiar experiencias en torno al mundo de la seguridad. Si deseas recibir nuestro boletín de seguridad en tu correo electrónico, suscríbete en la siguiente aplicación:

Dejar un comentario