El investigador de seguridad finés Juho Nurminen se ha convertido en una especie de celebridad de Twitter en estos momentos, pero por motivos muy desafortunados.

No por su culpa, pero por motivos desafortunados del equipo de Adobe de Seguridad de Producto y Repuesta de Incidentes (PSIRT).

Nos explicamos. La mayor parte de equipos de seguridad publican claves de cifrado para poder comunicarse de una manera segura con ellos, empleando una herramienta cifrado de clave pública como PGP o GPG.

La criptografía de clave pública, también conocida como criptografía asimétrica, utiliza dos claves en vez de una: una clave pública para cifrar los archivos y una privada para poder leerlos.

Es probablemente obvio, dada la nomenclatura usada, que la clave pública es para cifrar un fichero, y se puede compartir públicamente, de manera que cualquiera pueda enviarte información de una manera segura.

La clave privada es para descifrar los datos que han sido cifrados con la clave pública, y mientras la mantengas privada, solo tú podrás descifrar esa información.

Por esta razón, las claves PGP/GPG, cuando se convierten a un formato de texto para ser fácilmente almacenadas y usadas, se asemejan a lo siguiente:

PSIRT PGP Key (0x33E9E596) -----BEGIN PGP PUBLIC KEY BLOCK----- Version: Mailvelope v1.8.0 Comment: https://www.mailvelope.com [redacted] -----END PGP PUBLIC KEY BLOCK----- -----BEGIN PGP PRIVATE KEY BLOCK----- Version: Mailvelope v1.8.0 Comment: https://www.mailvelope.com [redacted] -----END PGP PRIVATE KEY BLOCK-----

Cuando quieres enviar a alguien la clave pública, los bloques —BEGIN— y —END— están ahí para ayudarte a copiar y pegar el bloque correcto.

Parece que Adobe generó el par anterior en los últimos días, con una vigencia de un año, presumiblemente para reponer otro que debió caducar.

Por supuesto, una clave pública no tiene sentido hasta que se publicita, por eso Adobe la publicó en el blog de PSIRT…

…pero también publico la privada.

Alguien que disponga la clave privada de Adobe puede, no solo enviar mensajes que parezcan de Adobe, pero también descifrar mensajes que sean enviados a Adobe asumiendo que solo el PSIRT puede leerlos.

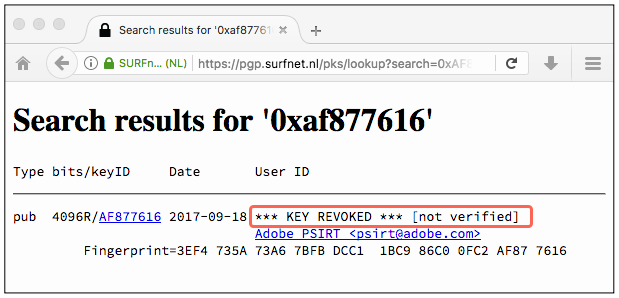

Afortunadamente, hasta donde podemos ver, la clave privada de Adobe (ahora revocada) estaba cifrada con otra contraseña, por lo que no podía ser usada sin conocerla, pero las claves privadas no se suponen que puedan ser públicas aún que estén cifradas, ya que ponen en peligro las comunicaciones en ambas direcciones.

¿Qué hacer?

- No uses la clave pública de Adobe con la firma PGP que aparece abajo para mandar información a PSIRT.

- No confíes en ningún mensaje enviado con esa clave, pese a que la clave privada estuviera cifrada.

- No cometas el mismo error si usas herramientas de criptografía de clave pública.

Recuerda que la clave pública es pública y la privada privada.

Key details: Adobe PSIRT <psirt@adobe.com> public key: 4096R/AF877616 2017-09-18 [expires: 2018-09-18] fingerprint: 3EF4 735A 73A6 7BFB DCC1 1BC9 86C0 0FC2 AF87 7616

Para manteneros al día de las últimas amenazas haceros fans de nuestra página de Facebook o síguenos en Twitter para intercambiar experiencias en torno al mundo de la seguridad. Si deseas recibir nuestro boletín de seguridad en tu correo electrónico, suscríbete en la siguiente aplicación:

Dejar un comentario