WannaCry: el malware que no llegó en un anzuelo de phishing

Cuatro días después de que WannaCry secuestrara 200.000 ordenadores en 150 países, SophosLabs determinó que probablemente esta infección tuviera su origen en la forma habitual que comienza un ataque de ransomware, es decir, un correo electrónico con un adjunto malicioso al que se induce que la víctima lo abra. También parece que las primeras infecciones tuvieron lugar en el sudeste asiático.

Cuatro días después de que WannaCry secuestrara 200.000 ordenadores en 150 países, SophosLabs determinó que probablemente esta infección tuviera su origen en la forma habitual que comienza un ataque de ransomware, es decir, un correo electrónico con un adjunto malicioso al que se induce que la víctima lo abra. También parece que las primeras infecciones tuvieron lugar en el sudeste asiático.

Sin embargo, otro de nuestros expertos de SophosLabs, Simon Reed, considera que esta amenaza se comporta como un gusano desde su comienzo hasta el fin, por lo que no existen adjuntos sospechosos, sino que simplemente se explota una vulnerabilidad de SMB en Windows. Es decir, estamos ante el mismo tipo de infecciones que veíamos a comienzo de siglo, pero esta vez son mucho más dañinas.

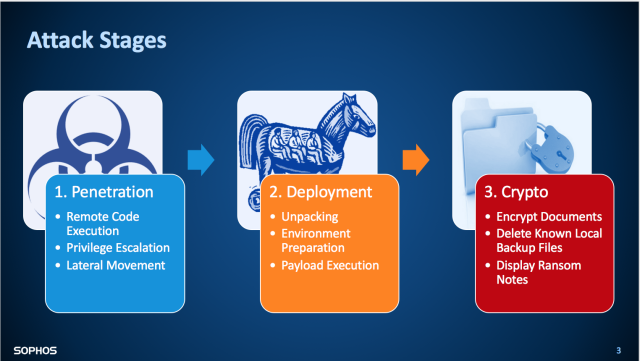

Un ataque en tres fases

Nuestra investigación revela que se trata de un ataque en tres fases, comenzando con la ejecución de código remoto y aprovechando la vulnerabilidad para que el malware adquiriera privilegios de usuario avanzados. Una vez dentro, se ejecuta la parte ransomware de la infección, cifrando los documentos del equipo y mostrando el mensaje de rescate.

El análisis parece confirmar que el ataque del viernes ha utilizado código supuestamente utilizado por la NSA, filtrado por un grupo llamado Shadow Brokers. Es decir, se trataría de una variante del APT EternalBlue Exploit (CC-1353) de Shadow Brokers, con un potente cifrado. También intenta cifrar las bases de datos SQL y los ficheros de Microsoft Exchange.

El análisis parece confirmar que el ataque del viernes ha utilizado código supuestamente utilizado por la NSA, filtrado por un grupo llamado Shadow Brokers. Es decir, se trataría de una variante del APT EternalBlue Exploit (CC-1353) de Shadow Brokers, con un potente cifrado. También intenta cifrar las bases de datos SQL y los ficheros de Microsoft Exchange.

Hay tres razones que causaron la rápida propagación del ataque:

- La inclusión de un código que hace que la amenaza se extienda como un gusano en las redes locales, de manera que no necesita intervención de las víctimas desde que es infectada por primera vez.

- Explota una vulnerabilidad que muchas organizaciones no habían parcheado.

- Muchas organizaciones aún usan Windows XP.

Como hemos dicho anteriormente, la infección explota una vulnerabilidad de Windows que Microsoft ya había parcheado en marzo. Ese problema se centra en el servicio Windows Server Message Block (SMB), que se utiliza para compartir impresoras y ficheros en redes locales.

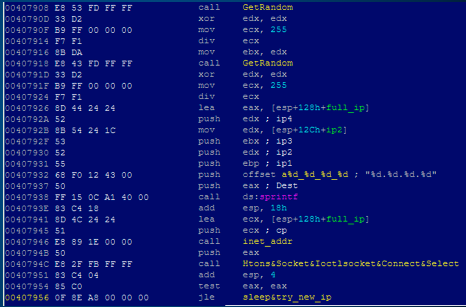

El gusano genera direcciones IP aleatorias, como muestra la siguiente imagen. Una vez que se definen esas direcciones IP, el gusano envía paquetes maliciosos SMB al host remoto, propagándose de esta manera.

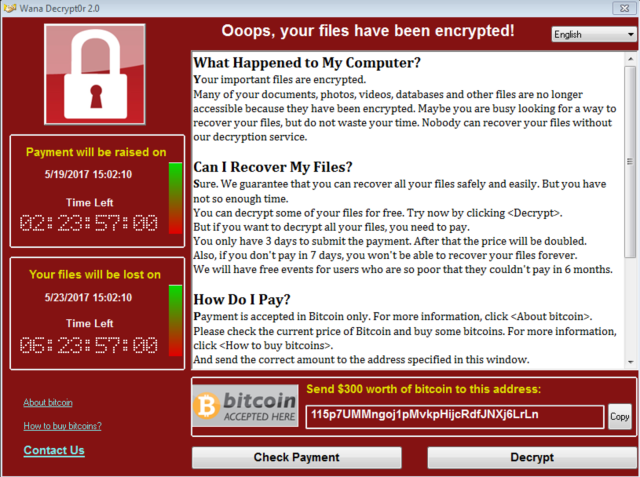

El siguiente paso es cifrar los ficheros y emitir una nota de rescate:

El siguiente paso es cifrar los ficheros y emitir una nota de rescate:

¿Dónde comenzaron las infecciones?

¿Dónde comenzaron las infecciones?

Las primeras investigaciones de SophosLabs parecen indicar que en India, Hong Kong y Filipinas. A esta misma conclusión han llegado otras organizaciones como Nominum.

Por otra parte los ingresos parece que son menos de los esperados ya que ascienden a $91,979.76 USD.

¿Cómo protegerse?

Las recomendaciones son las habituales. Para luchar contra los gusanos:

- Actualiza y parchea los sistemas lo antes posible.

- Siempre que sea posible, abandona las versiones de Windows que ya no tienen soporte.

Para protegernos contra el ransomware deberemos:

- Realizar copias de seguridad a menudo.

- Tener mucho cuidado con los archivos adjuntos que recibamos de correos electrónicos no deseados.

- Usar Sophos Intercept X, o si eres un usuario particular Sophos Home Premium Beta.

Para manteneros al día de las últimas amenazas haceros fans de nuestra página de Facebook o síguenos en Twitter para intercambiar experiencias en torno al mundo de la seguridad. Si deseas recibir nuestro boletín de seguridad en tu correo electrónico, suscríbete en la siguiente aplicación: