¿Por qué los cibercriminales siguen usando las viejas vulnerabilidades de Office?

Uno de los principales investigadores de malware de SophosLabs, Gabor Szappanos, ha estudiado en profundidad los exploits para Microsoft Office durante los últimos años. En su nuevo informe, Gabor indaga en los cuatro exploits para Office más usados en 2015.

Uno de los principales investigadores de malware de SophosLabs, Gabor Szappanos, ha estudiado en profundidad los exploits para Microsoft Office durante los últimos años. En su nuevo informe, Gabor indaga en los cuatro exploits para Office más usados en 2015.

Los creadores de malware cada vez están más interesados en documentos maliciosos como puerta de entrada de sus ataques. Los atacantes difunden estos documentos enviando correos electrónicos masivos, aunque a veces emplean listas más escogidas para realizar ataques ATP.

La mayor parte de las vulnerabilidades en las que se basan tienen varios años de antigüedad. Por ejemplo, el exploit más popular, CVE-2012-0158, se detectó por primera vez en 2012.

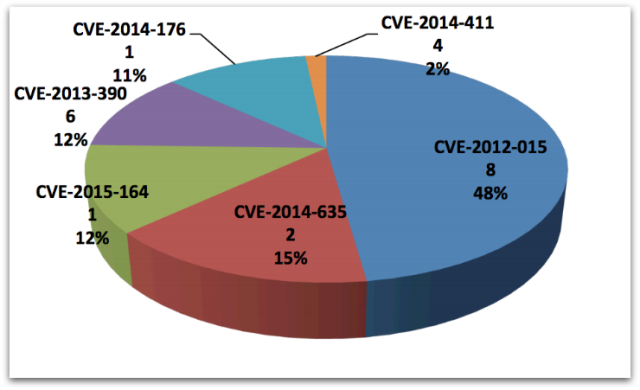

Posteriormente hubo algunos exploits que intentaron ocupar la posición del líder, como CVE-2013-3906 y CVE-2014-0761 que también son muy usados. En agosto de 2015 apareció un nuevo exploit para Office (CVE-2015-1641) el cual empezó a ser muy popular. Pero ninguna de estas amenazas ha sobrepasado al CVE-2012-0158, que todavía equivale al 48% de los exploits usados en el último trimestre de 2015.

El siguiente gráfico nos muestra los exploits más usados en el cuarto trimestre de 2015.

¿Por qué los cibercriminales siguen usando las viejas vulnerabilidades de Office?

Como Gabor apunta, estos exploits continúan siendo efectivos contra un gran porcentaje de la población pese a que Microsoft ha solucionado esos problemas hace años. Los exploits más recientes pueden tener más valor para los cibercriminales, porque incluso menos usuarios están protegidos contra ellos. Pero parece que los antiguos exploits continúan siendo muy efectivos ya que una mayoría de los usuarios ni ha actualizado sus versiones de Office, ni ha aplicado los correspondientes parches de seguridad.

El informe de Gabor nos ofrece información más detallada sobre los exploits de Office más prominentes y cómo los ciberdelincuentes usan exploits kits a la venta para realizar sus ataques.

¿Cómo protegernos?

- Instala los parches de seguridad. Las vulnerabilidades usadas en estos ataques han sido solucionadas hace años.

- Mantén tu software de seguridad al día. Un buen antivirus puede evitar que abras un documento que contenga malware.

- Cuidado con los ficheros no solicitados. Puede que sea complicado cuando tu trabajo te obliga a usar el correo electrónico, pero evita abrir los documentos no solicitados.

- Considera usar un visor de documentos. El propio Word Viewer de Microsoft, por poner un ejemplo, es mucho menos vulnerable que el Word. No es compatible con los macros, por lo que también protege de amenazas como Locky.

Para manteneros al día de las últimas amenazas haceros fans de nuestra página de Facebook o síguenos en Twitter para intercambiar experiencias en torno al mundo de la seguridad. Si deseas recibir nuestro boletín de seguridad en tu correo electrónico, suscríbete en la siguiente aplicación:

Dejar un comentario