Hace un mes publicábamos que Adobe había sido hackeada. Entonces hablábamos de que estaban afectados 3 millones de cuentas de usuarios, lo que ya nos parecía bastante malo.

Pero lo peor estaba por venir. Las últimas investigaciones estiman en 38 millones de clientes afectados, lo que deja en un mal lugar a Adobe por ocultar datos.

Nuestra queja

Una de nuestras quejas es que en un primer momento Adobe afirmaba haber perdido contraseñas cifradas, lo que a nuestros oídos sonaba que las contraseñas estaban “hashed y salted”.

Si fueran contraseñas cifradas, lo que dudábamos desde un principio, el problema sería que Adobe podría descifrarlas y por lo tanto saber cual habías escogido.

Si usamos un hash, almacenamos las contraseñas empleando una función matemática que solo depende de la propia contraseña, por lo que dos usuarios con la misma contraseña obtendrían el mismo resultado.

Para solucionar este problema añadimos el “salt” que es una cadena aleatoria que se almacena con la contraseña y afecta en su cifrado, por lo que es prácticamente imposible obtener dos contraseñas iguales.

Pero parece que no utilizaron el procedimiento “hashed y salted” para almacenar las contraseñas.

La pérdida de datos

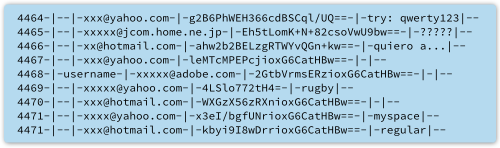

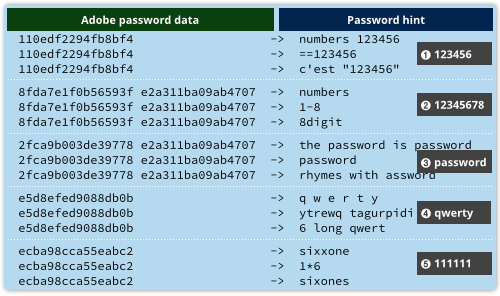

Recientemente se ha publicado en Internet una gran parte de la base de datos que contenía información de los clientes. La siguiente imagen es un ejemplo del tipo de información que nos encontramos.

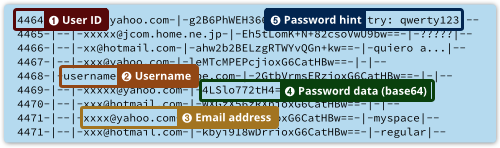

Una inspección más detallada nos muestra los siguientes campos:

Para simplificar los datos, nos quedamos simplemente con los valores de las contraseñas y la pista para recordar nuestra contraseña.

Cifrado vs hashing

La primera pregunta que nos planteamos es ¿Adobe decía la verdad cuando afirmaba que las contraseñas estaban cifradas?

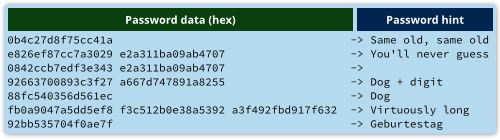

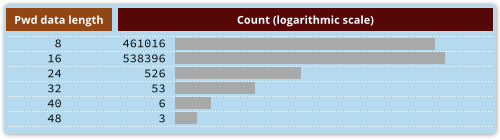

Debemos recordar que los hashes dan resultados con una longitud determinada, independientemente de la longitud de la entrada, por lo que observando las longitudes de las contraseñas podemos afirmar que no son hashes.

Adivinando las contraseñas

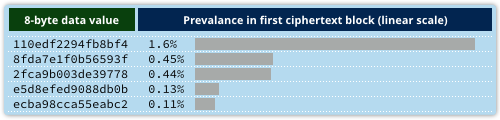

Primero analizamos los datos y vemos que hay una serie de contraseñas que se repiten:

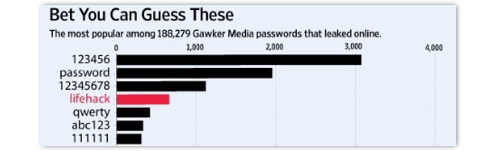

Si nos guiamos por las estadísticas, podemos recordar que cuando Gawker Media fue hackeada hace tres años, por poner un ejemplo, las contraseñas más usadas eran las siguientes:

La palabra “lifehack” es un caso especial, ya que es una de las marcas comerciales de Gawker, las demás podemos considerarlas como las más habituales.

Si combinamos los datos obtenemos las siguientes suposiciones:

Si a esto añadimos que para las contraseñas con 8 caracteres, observamos una cadena de texto que termina en e2a311ba09ab4707. Podemos inferir que esta es la marca que indica que la contraseña tiene 8 caracteres. Este dato es relevante ya que esa cadena aparece en el 27% de todas las contraseñas. Así que sabemos la longitud de casi un tercio de todos los usuarios.

La gran metedura de pata

Con poco esfuerzo hemos conseguido averiguar las contraseñas de 2.75% de usuarios (el total de las 5 más utilizadas) y la longitud de casi un tercio del total debido a un cifrado deficiente.

Podemos seguir intentando descubrir más contraseñas simplemente viendo las distintas pistas que hay para una única contraseña. Sin embargo nos preocupa más que Adobe reconoció que otros datos de identificación personal comprometidos también estaban cifrados, así como los datos de pago. Esperemos que utilizaran el método “hashed y salted” para estos datos y así los hacker tendrían que descifrar registro a registro.

Para manteneros al día de las últimas amenazas haceros fans de nuestra página de Facebook o síguenos en Twitter para intercambiar experiencias en torno al mundo de la seguridad. Si deseas recibir nuestro boletín semanal de seguridad en tu correo electrónico, suscríbete en la siguiente aplicación:

Dejar un comentario