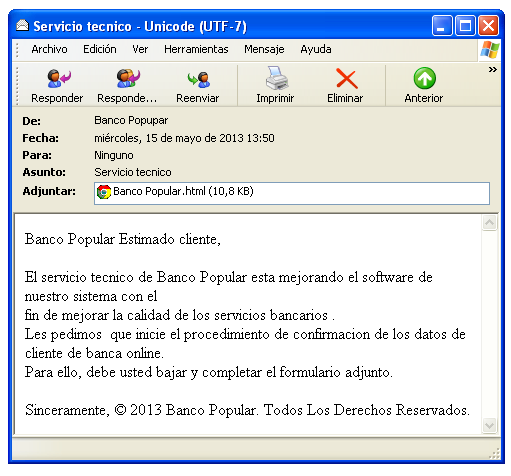

En los últimos días hemos detectado un nuevo ataque de phising contra el Banco Popular. Esta vez recibimos un correo electrónico, que supuestamente proviene del servicio técnico del banco, en el que se nos informa que debemos completar un fichero adjunto para reiniciar nuestros servicios online.

El hecho de que el correo nos llegue desde el Banco Popular, el cual, si somos clientes, sabemos que está pasando por una restructuración de sistemas al haber comprado el Banco Pastor, le da mayor verisimilitud a este intento de hacerse con nuestros datos bancarios.

El email supuestamente viene de la dirección servicio@bancopopular.es, por lo que no tendríamos que desconfiar, pero como ya hemos explicado en otras ocasiones, es muy sencillo enviar mensajes con remitentes falsos.

Lo primero que nos tendría que llamar la atención, es la falta del logo oficial y el diseño tan pobre. Pero lo que ya nos confirma que se trata de un intento de phising es el que nos pidan que introduzcamos nuestras claves en un fichero adjunto en vez de la página oficial del banco.

En la web del Banco Popular, en su sección de seguridad, claramente nos avisan de que “en ningún caso deberá facilitar sus claves a quien se las pida por teléfono, e-mail, personalmente o por cualquier otro medio, incluso aunque manifiesten solicitarlas en nombre del banco, ya que nunca le solicitaremos sus claves fuera de la página de identificación de Banca por Internet o del sistema de reconocimiento de Banca Telefónica”

¿Qué hacer?

Obviamente no abrir el fichero adjunto y denunciar el hecho en info@bancopopular.es para que el banco tenga constancia de lo que está ocurriendo.

En caso de que ya introdujéramos nuestros datos en el fichero adjunto, debemos dirigirnos urgentemente a una oficina del banco para solicitar unas nuevas claves, anular las anteriores e informarles de lo sucedido.

¿Cómo funciona?

En este caso, se trata del clásico ejemplo de phising. El archivo adjunto va codificado con Unicode, pero si lo pasamos a ASCII, veremos claramente el código HTML que nos envía a una web en la que debemos introducir nuestros datos. Una vez que lo hagamos, los malos procederán a vaciarnos la cuenta.

Sin embargo, si estamos protegidos con un antimalware, al intentar abrir el adjunto obtendremos la alerta siguiente.

Y automáticamente es bloqueado y enviado a la cuarentena.

Donde podremos limpiar la amenaza detectada.

Para manteneros al día de las últimas amenazas haceros fans de nuestra página de Facebook o síguenos en Twitter para intercambiar experiencias en torno al mundo de la seguridad. Si deseas recibir nuestro boletín semanal de seguridad en tu correo electrónico, suscríbete en la siguiente aplicación:

Dejar un comentario