Un investigador anónimo acaba de publicar un informe en el que afirma haber realizado un mapa de casi la totalidad de Internet por primera, y posiblemente última, vez.

Se lo qué vais a decir: “¡Guau!”.

O, a lo mejor, si no te cuesta creerte este tipo de noticias “¿De verdad? ¿Cómo?”.

Y la respuesta, según parece, es “usando una botnet”.

El autor afirma haber desarrollado un pequeño virus que compiló para nueve tipos diferentes de router usando las herramientas de desarrollo del proyecto OpenWRT.

OpenWRT es un firmware para routers de código abierto: una distribución Linux originalmente pensada para el Linksys WRT54 SoHo router, y basada en el código publicado hace años por Linksys para cumplir con los requerimientos de las licencias GPL.

Con un tamaño de 60Kbyte, el bot podía funcionar incluso en el más modesto de los routers, como el WRT54 o similares, además podía programarse para medir el mundo, una red de cada vez.

El autor apodo a su red Carna, y describe la teoría de su proyecto en simples términos exponenciales.

Después de completar la exploración de aproximadamente cien mil direcciones IP, nos dimos cuenta de que el número de dispositivos inseguros debía ser al menos de cien mil. A partir de un dispositivo y suponiendo una velocidad de exploración de diez direcciones IP por segundo, debíamos encontrar el siguiente dispositivo abierto en menos de una hora. La velocidad de exploración se duplicaría si desplegamos un escáner en el dispositivo recién descubierto. Después de doblar la velocidad de barrido de esta manera alrededor de 16,5 veces, encontraríamos todos los dispositivos no protegidos, lo que nos llevaría sólo 16,5 horas. Además, con cien mil dispositivos explorando cada uno diez IPs por segundo tendríamos un escaneado de todo Internet IPv4 en una hora.

Aproximadamente eso fue lo que hizo. O lo que dice que hizo.

En un dispositivo infectado el virus funcionaria de la siguiente manera:

- Abre un puerto para el acceso remoto a los sistemas de cartografía centrales de Internet.

- Escanea y registra detalles acerca de un subconjunto del resto de Internet.

- Identifica los routers con telnet abierto a Internet y una contraseña de débil, por ejemplo, root: root, admin: admin o uno sin ninguna contraseña.

- Entra e instala el virus en el siguiente router haciendo crecer la red de zombis.

Los servidores centrales de mapeado utilizan los puertos recién abiertos en los dispositivos infectados para recoger los datos de la botnet.

Según el autor, este es el camino más limpio y más seguro para que los routers infectados envíen los datos, ya que el sistema “command-and-control” no es accesible, y por lo tanto, si se abusa, puede dejar al router offline.

Esto es diferente de la mayoría de los robots del cibercrimen, ya que por lo general trabajan detrás de un cortafuegos, por lo que sólo puede funcionar llamando hacia fuera.

Debido a que esta botnet sólo infecta routers a los que sabe que se puede conectar, puede confiar en una segunda conexión a estos routers para conseguir nuevos datos.

Hay bastantes detalles que se describen en el documento: varias limitaciones de la velocidad del virus por precaución para reducir el riesgo de interferir en los routers infectados, el uso de “nodos intermedios” o enrutadores puesta en escena, para recolectar resultados de los alrededores, y el abandono del propio virus de modo que no se ejecutará eternamente.

Después de todo, si no fuimos invitados, es muy importante no quedarnos más que el tiempo necesario.

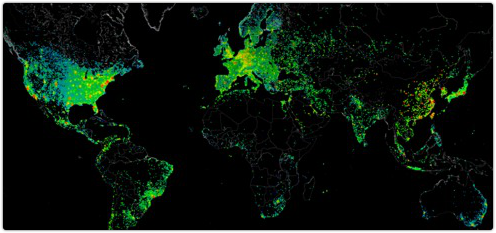

Los resultados, por lo menos en resumen, parecen ser espectacularmente detallados, con unos supuestos 420.000 routers infectados y geolocalizaron sobre 1.300.000.000 dispositivos de la IPv4 de Internet, respondiendo directamente a los pings alrededor de un tercio de ellos.

El autor también ha producido una serie de visualizaciones interesantes y coloridas, aun cuando algunas no dicen mucho más que América del Norte, Europa y Japón están mejor conectados que, por ejemplo, África.

Como he dicho al principio, “¡Guau!”.

Lo que no puedo decir, por lo menos en este momento, es si los resultados son legítimos, o simplemente un resumen de un fraude gigantesco.

Simplemente no dispongo del ancho de banda suficiente para verificar los datos: es una descarga BitTorrent de 568 GByte que se expande a unos enormes 9TByte.

Además, se comprime usando ZPAQ, que comprime los datos a un tercio del tamaño de gzip, pero requiere un esfuerzo gigante de la CPU para descomprimirlo. (El autor recomienda el uso de un descompresor que se ejecuta en varios equipos de la LAN -. Así que casi se necesita una botnet en miniatura para darle sentido al gigante)

Vamos a suponer que todo es verdad.

Si es así, esta es probablemente la primera vez desde los primeros días de Internet que se ha producido un mapa de este detalle.

Y, dado el aumento lento pero constante de las tan difíciles de escanear IPv6, posiblemente, como señala el autor, será el último mapa.

Y eso, mis amigos, nos enfrenta a un dilema.

Esta puede ser una oportunidad única en la vida.

Pero parece difícil argumentar que estos datos fueron adquiridos legalmente, ya que se basó en un virus que infecta y se replica sin permiso.

De hecho, la frase “El acusado se enfrenta a 420.000 cargos bajo la Ley de abuso de la informática para el acceso no autorizado y modificación no autorizada” salta a mi mente.

Lo que plantea la pregunta: no importa cuán útil o interesantes sean los datos ¿es ético usarlos?

No estoy seguro.

Te di el enlace de arriba, y he utilizado uno de los mapas del mundo para darte una idea de la magnitud de lo que estoy hablando.

Pero mi primera impresión sobre los 9 TByte de datos es: “no lo uses. Mantente al margen. No apruebes implícitamente la recolección de datos de esa forma”.

Para manteneros al día de las últimas amenazas haceros fans de nuestra página de Facebook o síguenos en Twitter para intercambiar experiencias en torno al mundo de la seguridad. Si deseas recibir nuestro boletín semanal de seguridad en tu correo electrónico, suscríbete en la siguiente aplicación:

Dejar un comentario