Recientemente hemos detectado varios incidentes relacionados con malware dirigido contra terminales de punto de venta (TPV).

Nuestra información personal introducida en los TPV viaja a través de las redes TPV y es procesada por servidores TPV cada vez que pagas con una tarjeta de crédito.

Por esto, los equipos TPV y las redes que los manejan se encuentran en todos los rincones del mundo, tanto en países desarrollados como en los que no lo son.

¿Cuándo fue la última vez que pagaste con dinero en un hotel, por ejemplo?

Aunque les dieras algunos billetes, es muy posible que les entregaras tu tarjeta de crédito al registrarte, simplemente para no tener que realizar un gran pago en dinero efectivo.

En consecuencia, los sistemas TPV son un objetivo muy lucrativo para los estafadores.

Como no podía ser de otra manera, anteriormente ya hemos hablado sobre este tipo de malware, Troj/Track-Gen, y su sed por los datos de las tarjetas de crédito.

Parece ser que sus creadores han añadido una serie de nuevas funcionalidades durante los últimos 15 meses.

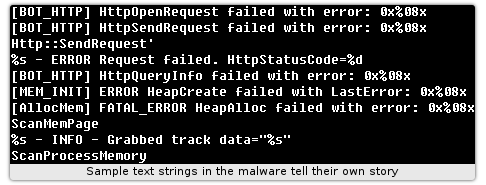

La característica más interesante es que en algunas versiones ahora incluyen la posibilidad de extraer datos directamente en vez de almacenarlos en un disco.

La industria de pago con tarjeta ha desarrollado una serie de estándares de seguridad que especifican, entre otros requisitos, que los datos de las tarjetas de crédito, por lo general, deben ser cifrados en caso de ser almacenados, y que algunos datos, como los números CVV, no pueden ser almacenados una vez que la transacción ha finalizado. Irónicamente, los cibercriminales han tomado nota y evitan leer o escribir los datos.

Otra novedad la vemos al ver sus víctimas.

Como antes, los criminales evitan las grandes empresas pero, además de los habitualmente atacados establecimientos de hostelería, encontramos víctimas aún más pequeñas como un simple concesionario de coches en Australia.

También efectuaron cambios “cosméticos”. Han incluido un nuevo generador de nombres de ficheros, creando aleatoriamente un nombre de cinco caracteres como IXWIF.exe o KPAOE.exe.

Para las versiones que no cambian su nombre, han diseñado otras opciones como windowsfirewall.exe o msupdate.exe.

Parece que no hay víctima lo suficientemente pequeña para el malware del TPV.

La terminología habitual como “Amenazas Persistentes Avanzadas” sugiere que están relacionadas con grandes multinacionales. Pero robar 75$ de 1.000.000 de personas ofrece las mismas ganancias que robar 75$ millones a una gran multinacional.

Por lo tanto no puedes suponer que tu empresa no es lo suficientemente grande para que los cibercriminales se fijen en ella.

Como nota final, ya que hemos hablado del “como” y el “por qué” de esta última oleada de ataques a TPVs, os invitamos a pensar en el “donde”.

Hay una línea de código muy intrigante:

![]()

No sabemos si de ahí provienen los estafadores, o si es donde consiguieron más éxitos con sus ataques (en Botswana encontramos el delta del Okavango, con una gran red hotelera), o si simplemente han pasado allí sus últimas vacaciones con su sucio dinero.

Para manteneros al día de las últimas amenazas haceros fans de nuestra página de Facebook o síguenos en Twitter para intercambiar experiencias en torno al mundo de la seguridad. Si deseas recibir nuestro boletín semanal de seguridad en tu correo electrónico, suscríbete en la siguiente aplicación:

Dejar un comentario