** 本記事は、Remote Desktop Protocol: The Series の翻訳です。最新の情報は英語記事をご覧ください。**

リモートデスクトッププロトコル (RDP) は、ユーザーや管理者などが便利なグラフィカルユーザーインターフェース (GUI) を使って、ネットワーク接続経由でリモートコンピューターに接続できるようにするために Microsoft が開発したプロトコルです。RDP 接続を開始し、セットアップするために必要なツールはすべて Microsoft Windows に標準装備されています。そのため RDP は、ユーザーや管理者がリモートマシンにアクセスするために多くのネットワークで広く使用されています。

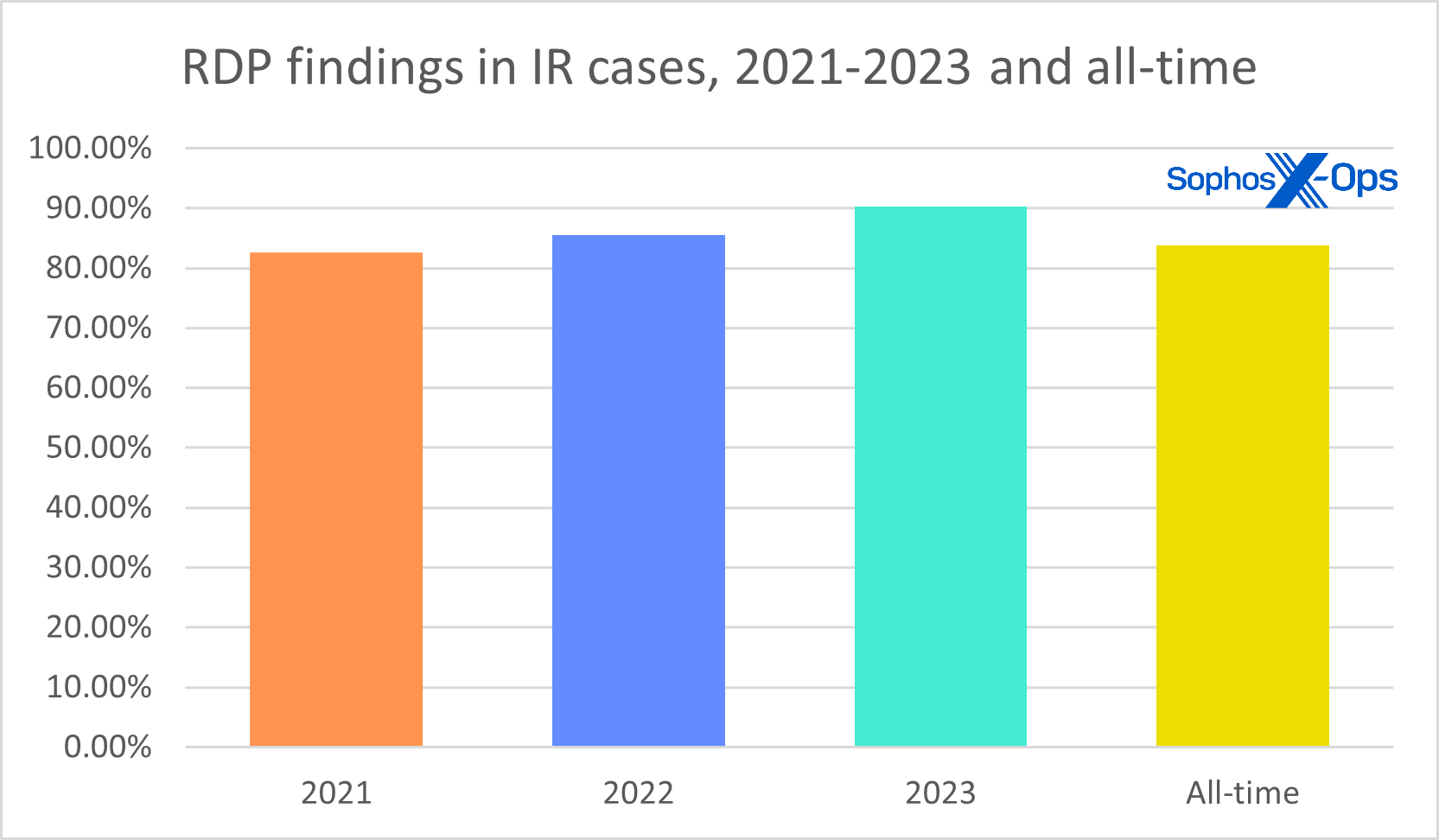

残念なことに、RDP はランサムウェアグループに悪用されています。実際、アクティブアドバーサリレポートの編集者は、他の要因についても検討するために、RDP を特別扱いした図を作成せざるを得なくなっています。また、以下でわかるように、RDP の悪用は増加傾向にあります。図 1 は、アクティブアドバーサリレポートチームが収集した過去数年間のインシデント対応データの数字です。来月発表予定のレポートでは、RDP が現在 90% 以上のインシデントに関連していることが示されています。つまり、10 件のインシデント対応のうち 9 件が RDP の悪用が関連しています。

図 1: 2023 年のアクティブアドバーサリデータセットを一目見るだけで、RDP の悪用が増加していることがわかります。

本日 (3 月 20 日)、RDP への対処を検討している管理者や対応担当者にコンテキストとアドバイスを提供するため、ビデオ、追加情報を含む関連記事、その他のスクリプトや情報などを含んだ包括的パッケージを GitHub リポジトリで公開します。GitHub での公開は、アクティブアドバーサリチームの調査結果を、通常の長文レポート以外の形式でも共有するためであり、また、情報セキュリティにおける厄介な「慢性疾患」の 1 つへの対処に役立つリソースを提供するためでもあります。

攻撃者にしてみれば、RDP を標的にするのは自然な選択です。最も重要なのは、RDP は Microsoft が提供するツール (環境寄生型バイナリ、LOLBin) であり、一般的なユーザーや管理者の行動に溶け込んでいるということです。RDP の使用自体は特段注意を払っていなければ注目されるものではない上、攻撃者は、EDR などの侵入防止ツールによって検出される可能性のある追加のツールを持ち込む必要がありません。また、RDP は比較的快適なグラフィカルユーザーインターフェイスを備えているため、攻撃者がファイルをブラウズして流出させたり、さまざまなアプリケーションをインストールして使用したりするのに技術力はさほど必要ありません。

さらに、攻撃者は RDP が普段の環境でさえ、しばしば誤って設定あるいは使用されていることも知っています。この種の誤った使用はサーバーに限らず、時にはエンドポイントでも確認されます。本シリーズの次の記事では、このような RDP の露出がどの程度一般的なのか、また通常用いられる 3389 ポートをオフにするなどの対策を用いた場合の違いについて見ていきます。(詳しくは当該記事をお読みください。)

RDP の悲惨な現状として、ネットワークの未分離、脆弱な認証情報の使用、NLA (ネットワークレベル認証) などの潜在的な保護の (管理者による) 無効化、最小権限などのベストプラクティスからの明白な逸脱などが挙げられます。一方で、どこを確認すれば良いかが分かっている場合に限りますが、RDP がネットワーク上でどのように使用されているかを正確に把握するための、便利で強力なクエリもあります。

そこで、RDP への対応を検討している管理者や対応担当者にコンテキストとアドバイスを提供するために、まずはリソース全体をパッケージ化しました。GitHub で公開されている 6 本のビデオ、6 本の関連記事、およびその他のスクリプトと情報です。さらに、調査結果に応じてこれらを随時追加していく予定です。

Remote Desktop Protocol:記事一覧

パート 1:イントロダクション ([本記事]、動画)

パート 2:公開されている RDP の危険性 (記事、動画)

パート 3:調査でのクエリ活用 (記事、動画)

パート 4:タイムゾーンバイアスの使い方 (記事、動画)

パート 5:外部 RDP クエリの実行 (記事、動画)

パート 6:4624_4625 ログインクエリの実行 (記事、動画)

GitHub のクエリリポジトリ: SophosRapidResponse/OSQuery

スクリプトのリポジトリ: sophoslabs/video-transcripts

Youtube のプレイリスト: Remote Desktop Protocol: The Series