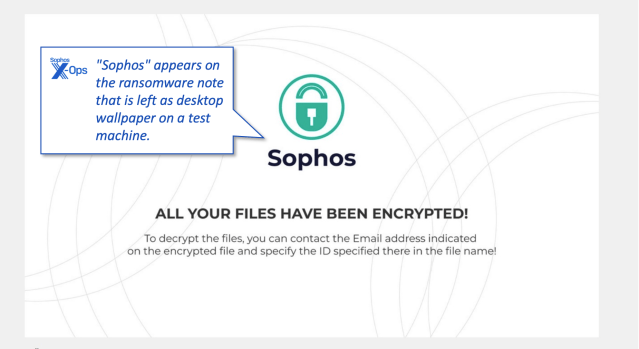

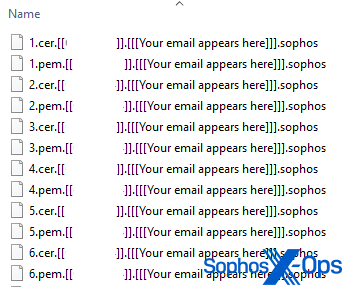

A veces, los atacantes utilizan el nombre de empresas de seguridad en sus programas maliciosos. Esta semana, mientras realizaba una búsqueda regular en VirusTotal en busca de malware interesante y nuevas variantes de ransomware utilizando nuestras reglas de caza de amenazas, un analista de Sophos X-Ops descubrió un nuevo ejecutable de ransomware que parece utilizar el nombre “Sophos” en la interfaz de usuario del panel que alerta de que los archivos han sido cifrados, (mostrado abajo) y como extensión (“.sophos”) para los archivos cifrados.

Los equipos de SophosLabs lo investigaron inmediatamente y empezaron a trabajar en el desarrollo de una regla de detección selectiva para los productos de seguridad endpoints de Sophos, pero una regla de comportamiento preexistente (y Sophos CryptoGuard) impidieron que el ransomware causara daños en las pruebas. Esta regla de detección específica se ha publicado como se indica en “Detecciones”, más abajo.

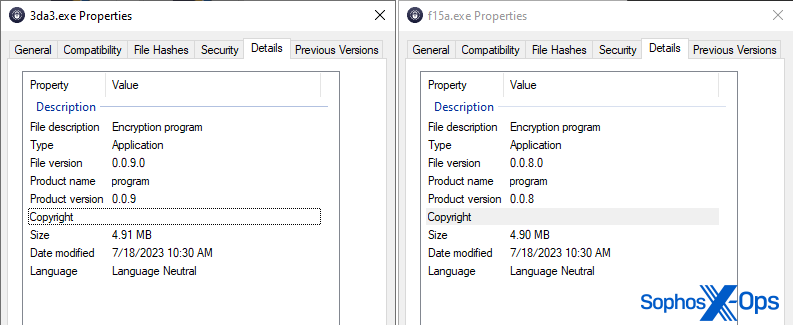

El propio ejecutable del ransomware, compilado con MinGW y que contiene bibliotecas Rust enlazadas, es inusualmente retro en cuanto a la funcionalidad que parece tener. En la mayoría de los incidentes de ransomware contemporáneos, los actores de la amenaza que construyen el ransomware fabrican una herramienta hecha explícita y exclusivamente con el propósito de cifrar archivos, sin incluir muchas otras funcionalidades. La mayoría del ransomware con el que tratamos hoy en día es un ejecutable de un solo propósito que no aporta muchas, o ninguna, capacidad adicional.

Según todos los indicios, los registros de VirusTotal sobre estos archivos parecen indicar, y nuestro análisis lo confirma, que una de las muestras tiene capacidad para hacer muchas cosas más allá de cifrar archivos, lo cual es inusual. El ransomware también parece hacer hincapié en métodos para que el objetivo se comunique con el atacante que la mayoría de los grupos de ransomware ya no utilizan: el correo electrónico y la plataforma de mensajería instantánea Jabber.

De hecho, las capacidades de uno de estos archivos se asemejan más a las de un troyano de acceso remoto (RAT) de uso general con capacidad para cifrar archivos y generar notas de rescate, que a las de un ejecutable de ransomware contemporáneo. Esas capacidades incluyen activar el registro de pulsaciones del teclado y el perfilado del sistema mediante comandos WMI. Como muchos otros ransomware, excluye una lista de directorios que impedirían el arranque del sistema o que contienen archivos sin importancia si fueran cifrados. El ransomware también comprueba la configuración de idioma del sistema y no se ejecuta si está configurado para utilizar el idioma ruso.

La otra muestra tiene menos características no relacionadas con el ransomware. Sin embargo, ambos se conectan a través de Internet a una dirección de servidor de comando y control. La conexión hace referencia a una dirección en la web oscura Tor (.onion), pero las muestras de ransomware que analizamos no realizan realmente una conexión Tor.

Además, ambas muestras contienen una dirección IP codificada (a la que sí vimos conectarse las muestras). La dirección ha estado asociada durante más de un año tanto a ataques de comando y control Cobalt Strike como a ataques automatizados que intentan infectar ordenadores conectados a Internet con software de minería de criptomonedas.

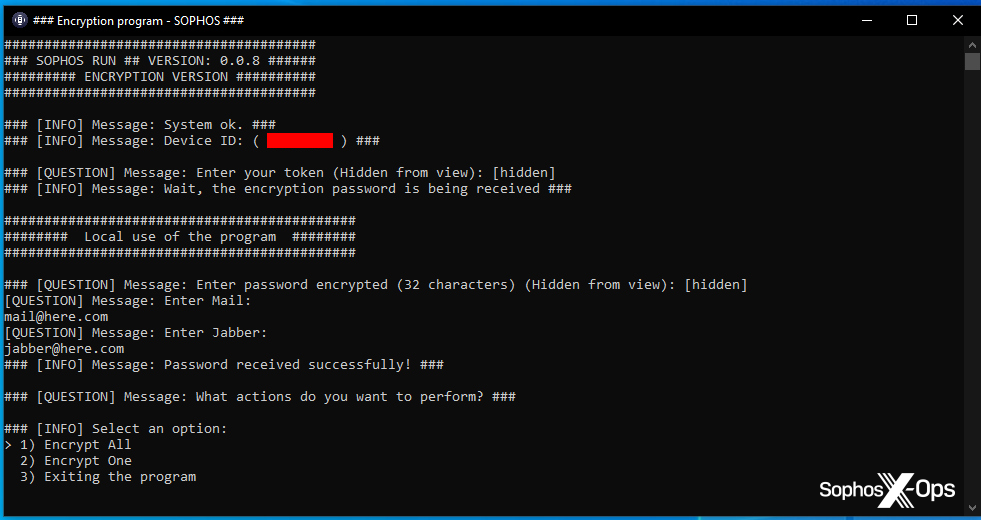

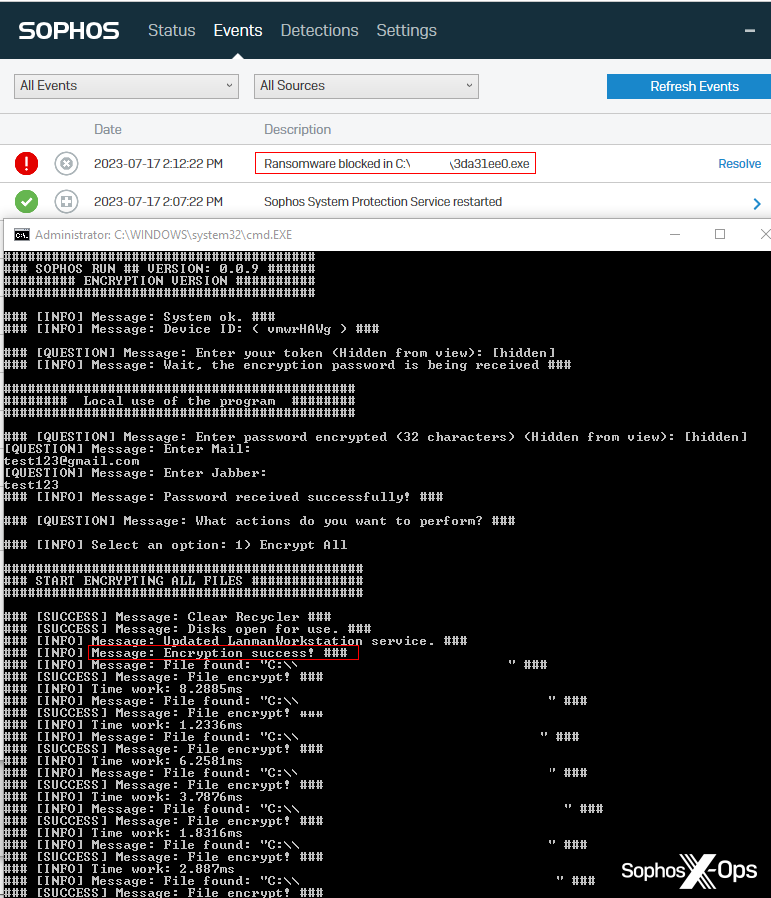

Consola del ransomware

Ambas muestras están pensadas para ejecutarse en la línea de comandos de Windows. Cuando se ejecuta en la aplicación Símbolo del sistema de Windows, el ransomware pide al usuario (“usuario” significa aquí el delincuente que despliega el ransomware, no el propietario del ordenador) que introduzca una cadena de información que configura su comportamiento y el contenido de la nota de rescate.

El programa pide a la persona que lo ejecuta que introduzca una “contraseña cifrada (32 caracteres)” seguida de un “token”, una dirección de correo electrónico y una dirección de cuenta de mensajería instantánea Jabber. Después de que el usuario introduzca esa información, el programa le pide que seleccione una opción para (1) cifrar todos los archivos del disco duro, (2) cifrar una sola letra de unidad o (3) salir del programa.

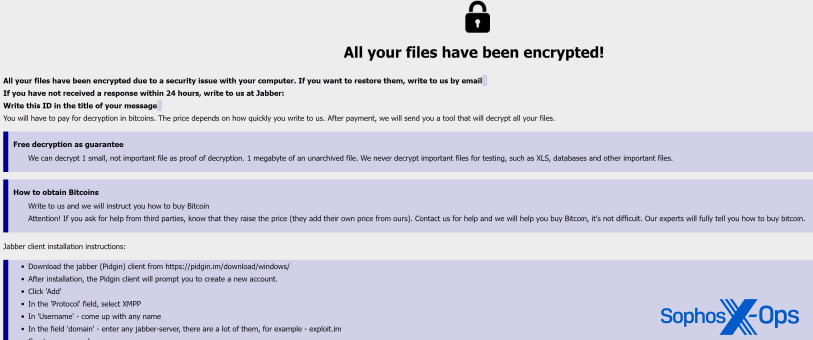

Si el usuario elige las opciones “única” o “todas”, cuando el ransomware completa la tarea de cifrado, renombra los archivos encriptados utilizando el valor “token” en el nombre de archivo renombrado. La dirección de correo electrónico y la dirección Jabber se añaden a la nota de rescate, que es una Aplicación HTML (archivo .hta) que se deja caer en cualquier directorio donde se haya producido el cifrado.

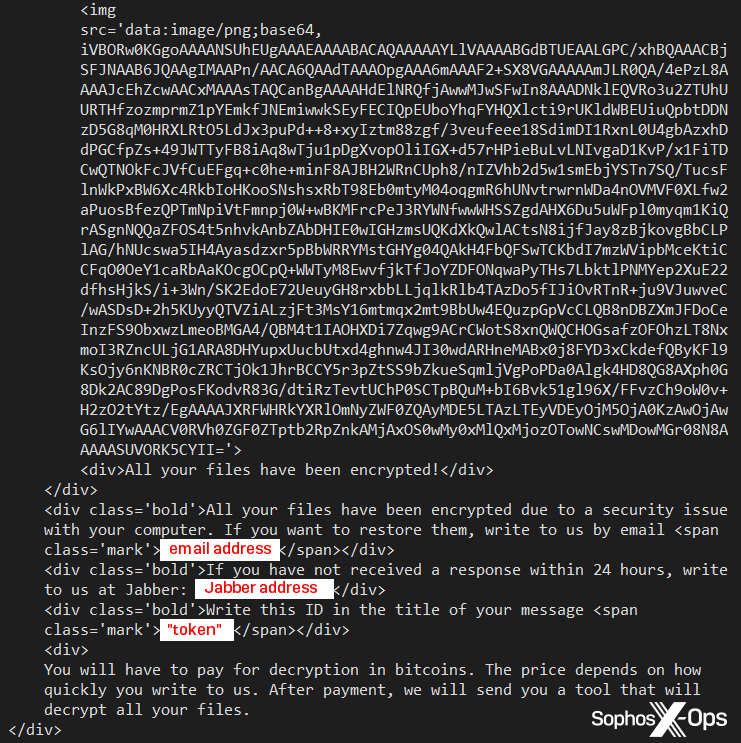

El archivo .hta simplemente muestra la nota de rescate, personalizada con la dirección de correo electrónico y otra información que el atacante proporcionó al inicio del ataque.

El .hta contiene la información del correo electrónico/Jabber ID incrustada.

El ransomware añade un identificador de máquina único, la dirección de correo electrónico introducida durante la configuración y el sufijo “.sophos” a cada archivo que cifra al final del proceso.

Si el proceso de cifrado se detiene antes de que finalice, el ransomware no deja una nota de rescate ni cambia la imagen del fondo de pantalla por la que recupera del servidor público de imágenes.

El ransomware también recupera un gráfico de un sitio web de una biblioteca pública de imágenes, y lo utiliza para cambiar el fondo de escritorio de Windows a una pantalla en la que se lee “Sophos”. Llama la atención que no reproduce los logotipos, colores o marca de Sophos, sino que presenta un logotipo de candado verde e instrucciones sobre cómo el objetivo puede encontrar y utilizar la nota de rescate para ponerse en contacto con los atacantes.

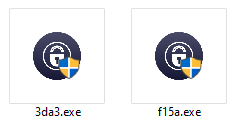

El icono del archivo del ransomware parece coincidir con el icono del candado utilizado en el gráfico del fondo de pantalla que se muestra en la parte superior del artículo.

Cuando se ejecuta en la consola, el ransomware produce una larga lista de lo que parece ser un registro de depuración, informando del tiempo que tardó en cifrar cada archivo que encuentra, en milisegundos.

Las pruebas del ransomware también revelaron que el ransomware intenta validar el permiso del usuario para utilizar el ransomware cuando se ejecuta en un ordenador conectado a Internet. En nuestras pruebas, el ransomware también era capaz de realizar tareas de cifrado cuando se ejecutaba en un ordenador no conectado a Internet.

Ransomware que comprueba su propia validez

Las propiedades de los ejecutables del ransomware muestran que son las versiones 0.0.8 y 0.0.9, respectivamente, del programa. Ninguno de los dos ejecutables está firmado, y ambos solicitan elevación mediante UAC cuando se ejecutan.

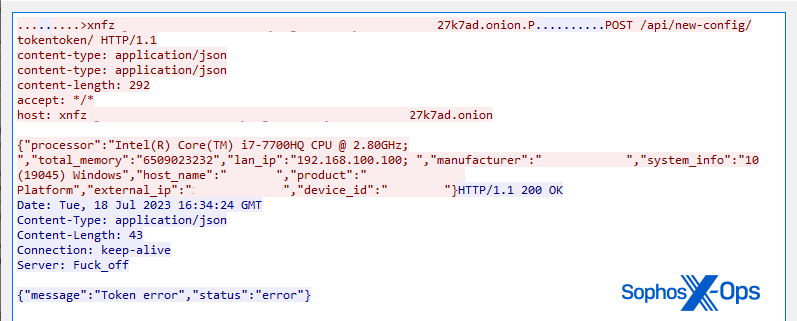

El comportamiento inicial del ransomware es que el usuario (de nuevo, “usuario” significa delincuente) introduzca un “token”. El ransomware realiza un pequeño perfil del sistema del ordenador, recupera la dirección IP pública de la red del objetivo y realiza una solicitud HTTP POST a la dirección IP 179.43.154.137 en el puerto 21119/tcp que transmite el token y la información del perfil del ordenador. La sesión no se cifra.

Si el valor del “token” no es aceptable para el servidor, la aplicación muestra el mensaje de error “¡Tu token no es válido!” en la consola, y la aplicación se cierra. Sin embargo, si el ransomware se ejecuta en un ordenador offline desconectado de Internet, el ransomware muestra “Uso local del programa” y procede a funcionar, pidiendo al usuario que introduzca una contraseña de 32 bytes, la información de contacto que se incrusta en la nota de rescate y se adjunta a cada nombre de archivo, y procede a empezar a cifrar.

Detección

Los productos Sophos Intercept X bloquearán la ejecución y los comportamientos maliciosos de este ransomware utilizando las siguientes firmas:

- CryptoGuard – Bloquea proactivamente los intentos de cifrado del ransomware en tiempo de ejecución basándose en el motor lanzado en mayo de 2017.

- Impact_6a – Detección de comportamiento en tiempo de ejecución que bloquea la actividad maliciosa en la fase de Impacto publicada en octubre de 2020.

- Troj/Ransom-GXS – Detección antimalware previa a la ejecución del archivo malicioso publicado el 18 de julio de 2023

- Mal/Generic-R – detección basada en la reputación que impide la ejecución del malware, publicado el 17 de julio de 2023

- Detección basada en la reputación de la IP del C2 – Bloquea el acceso a 43.154.137, el C2 asociado al malware, publicado el 18 de julio de 2023

Estas muestras solo se han observado en un repositorio público de malware, pero no han sido vistas en uso por un atacante. Sophos seguirá vigilando el uso de este ransomware.

Sophos ha publicado un artículo en la Base de Conocimientos sobre este ransomware. X-Ops ha publicado IOCs relacionados con este malware en el Github de SophosLabs.

Agradecimientos

Sophos X-Ops desea agradecer la ayuda de Yusuf Arsan Polat, Anand Ajjan y Ronny Tijink por su asistencia en la identificación y análisis de las muestras. SophosLabs también da las gracias a @malwrhunterteam por avisarnos de esto.