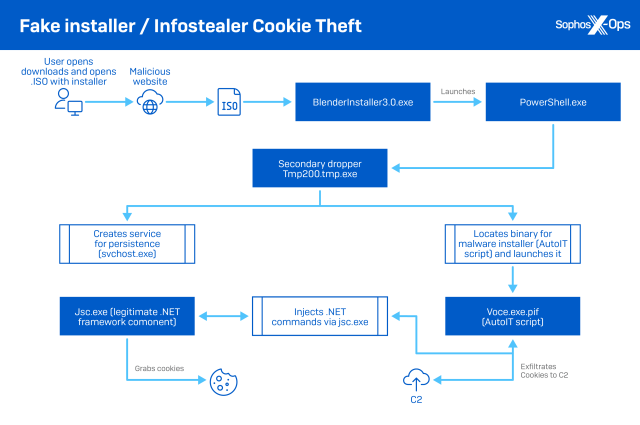

Los programas maliciosos de robo de credenciales forman parte del conjunto de herramientas utilizadas por una gran variedad de ciberdelincuentes y otros adversarios. Aunque los nombres de cuentas de usuarios y las contraseñas son los objetivos más obvios de las actividades de robo de credenciales, el aumento del uso de la autenticación multifactor (MFA) para proteger los servicios basados en la web ha reducido la eficacia de ese enfoque. Los atacantes recurren cada vez más al robo de las “cookies” asociadas a las credenciales para clonar sesiones web activas o recientes, burlando así la MFA.

La última versión de la red de bots Emotet es sólo una de las muchas familias de malware que tienen como objetivo las cookies y otras credenciales almacenadas por los navegadores, como los inicios de sesión almacenados y (en algunos casos) los datos de las tarjetas de pago. El navegador Chrome de Google utiliza el mismo método de cifrado para almacenar las cookies de autenticación multifactor y los datos de las tarjetas de crédito, ambos objetivos de Emotet.

El abanico de ciberdelincuentes que atacan las cookies es amplio. En el extremo inferior de la gama de la ciberdelincuencia, el malware de robo de información, como el malware como servicio Raccoon Stealer y el keylogger/robador de información RedLine Stealer (ambos pueden comprarse a través de foros clandestinos) son utilizados a menudo por los ciberdelincuentes de nivel básico para recopilar cookies y otras credenciales al por mayor para su venta en los mercados delictivos.

Uno de estos mercados, Genesis , supuestamente fue el origen de una cookie perteneciente a un empleado del desarrollador de juegos Electronic Arts. Los miembros del grupo de extorsión Lapsus$ afirmaron haber comprado una cookie de sesión robada en el mercado, lo que les dio acceso a la instancia de Slack de EA; eso les permitió falsificar un inicio de sesión existente de un empleado de EA y engañar a un miembro del equipo de TI de EA para que les proporcionara acceso a la red. Esto permitió a Lapsus$ hacerse con 780 gigabytes de datos, incluido el código fuente del motor gráfico y del juego, que el grupo utilizó para intentar extorsionar a EA.

En el extremo superior del espectro de la sofisticación delictiva, hemos observado que los adversarios activos cosechan cookies de diversas maneras. En algunos casos, hemos visto pruebas de operadores de ransomware que utilizan el mismo malware de robo de información que los atacantes menos sofisticados. Pero también hemos visto a menudo ataques prácticos que abusan de herramientas legítimas de seguridad ofensiva como Mimikatz, Metasploit Meterpreter y Cobalt Strike para ejecutar malware de recolección de cookies o ejecutar scripts que roban las cookies de las cachés de los navegadores.

También hay aplicaciones y procesos legítimos que interactúan con los archivos de cookies de los navegadores. Encontramos software antimalware, herramientas de auditoría y ayudantes del sistema operativo entre las detecciones de cookies en la telemetría de Sophos: el actualizador de fondos de pantalla de Bing, por ejemplo, accede a las cookies para recuperar nuevos fondos de escritorio. Pero con estas fuentes benignas filtradas, pudimos ver miles de intentos de acceso a las cookies del navegador por día que caen fuera del ámbito del comportamiento del software benigno. Ocasionalmente, estas detecciones aumentan drásticamente cuando se lanzan campañas específicas. Además, algunas aplicaciones legítimas que utilizan cookies pueden filtrarlas, exponiendo los tokens a los atacantes.

Robando cookies

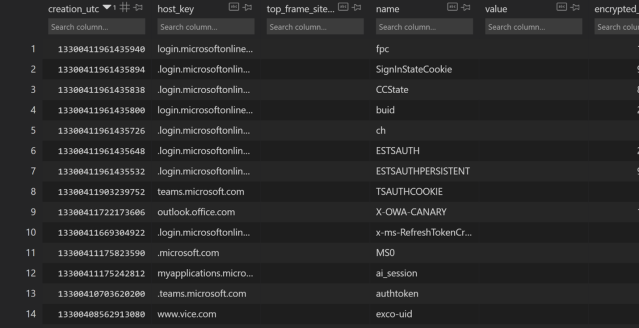

Los navegadores almacenan las cookies en un archivo; para Mozilla Firefox, Google Chrome y Microsoft Edge, el archivo es una base de datos SQLite en la carpeta del perfil del usuario. (Archivos SQLite similares almacenan el historial del navegador, los inicios de sesión en sitios web y la información de autorrelleno en estos navegadores). Otras aplicaciones que se conectan a servicios remotos tienen sus propios repositorios de cookies, o en algunos casos acceden a los de los navegadores web.

El contenido de cada cookie en la base de datos es una lista de parámetros y valores, un almacén de clave-valor que identifica la sesión del navegador al sitio web remoto, incluyendo en algunos casos un token pasado por el sitio al navegador tras la autenticación del usuario. Uno de estos pares clave-valor especifica la caducidad de la cookie, es decir, cuánto tiempo es válida antes de que deba ser renovada.

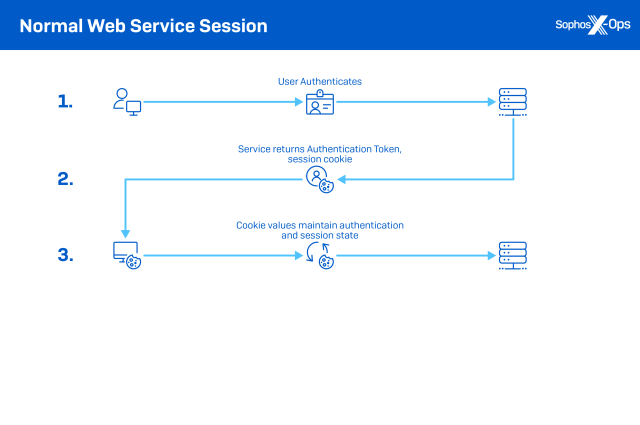

El motivo del robo de cookies es sencillo: las cookies asociadas a la autenticación de los servicios web pueden ser utilizadas por los atacantes en ataques de “pasar la cookie”, intentando hacerse pasar por el usuario legítimo al que se emitió originalmente la cookie y obtener acceso a los servicios web sin tener que iniciar de sesión. Esto es similar a los ataques “pass the hash”, que utilizan hashes de autenticación almacenados localmente para obtener acceso a los recursos de la red sin tener que descifrar las contraseñas.

Esto puede llevar a la explotación de los servicios web (como AWS o Azure), el software como servicio y los servicios de colaboración para una mayor exposición de datos o movimiento lateral, como el compromiso del correo electrónico empresarial, el acceso a los almacenes de datos en la nube o el uso de una sesión de Slack secuestrada para atraer a más víctimas para que descarguen malware o expongan otros datos que puedan ser aprovechados para el acceso.

Muchas aplicaciones basadas en la web realizan comprobaciones adicionales para evitar la falsificación de sesiones, como la comprobación de la dirección IP de la solicitud con respecto al lugar donde se inició la sesión. Pero si las cookies son usadas por un atacante desde la misma red, este tipo de medidas puede no ser suficiente para detener la explotación. Además, es posible que las aplicaciones creadas para una combinación de uso en ordenadores de sobremesa y móviles no utilicen la geolocalización de forma tan sistemática.

Algunos ataques de robo de cookies pueden surgir de forma completamente remota desde el propio navegador del objetivo. Los ataques de inyección de HTML pueden utilizar código insertado en una página web vulnerable para explotar las cookies de otros servicios, dando acceso a la información del perfil del objetivo en esos servicios y permitiendo cambios de contraseña y correo electrónico.

Más barato por docena

A menudo, los operadores de malware utilizan servicios de descarga de pago y otros enfoques no dirigidos para recopilar el mayor número posible de cookies y otras credenciales de las víctimas a bajo coste y con poco esfuerzo. Este tipo de despliegue de robos es muy similar a los utilizados en Raccoon Stealer y otras campañas de malware que vimos que se distribuían a través de droppers como servicio.

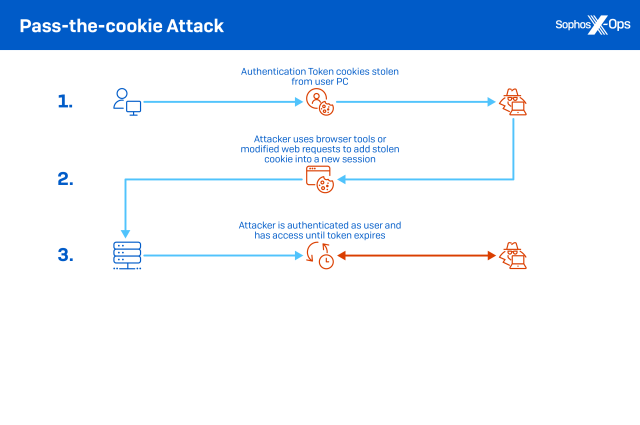

Los paquetes de malware en archivos ISO o ZIP se anuncian a través de sitios web maliciosos potenciados por la optimización de los motores de búsqueda como instaladores de paquetes de software comercial pirateado o “crackeado”. Los paquetes de entrega basados en ISO también se utilizan ampliamente en lugar de documentos maliciosos en las campañas de correo electrónico de malware, sobre todo debido al reciente bloqueo por parte de Microsoft de las macros en los archivos de Office de Internet.

En un caso de descarga como servicio que vimos en una red universitaria, el malware robado llegó envuelto en un falso instalador de software descargado de un sitio web, muy probablemente uno que anunciaba software comercial pirata. El instalador se entregaba en un archivo ISO de 300 megabytes descargado por el usuario; los archivos ISO de gran tamaño se utilizan a menudo en un intento de atascar los análisis de archivos por parte del software de detección de malware.

La ISO contenía BLENDERINSTALLER3.0.EXE, una utilidad de instalación de software reutilizada de otro paquete de software. Este dropper instala varios archivos, utilizando un comando PowerShell y un ejecutable creado con AutoIT (una herramienta legítima de la que suelen abusar los operadores de malware) para extraer el malware del .ISO y descargar archivos de malware adicionales de la red de distribución de contenidos de Discord. A continuación, el paquete de malware inyecta una serie de comandos a través de un proceso .NET (utilizando jsc.exe del marco .NET) para obtener tanto las cookies como los datos de inicio de sesión de Chrome.

Ataques elaborados

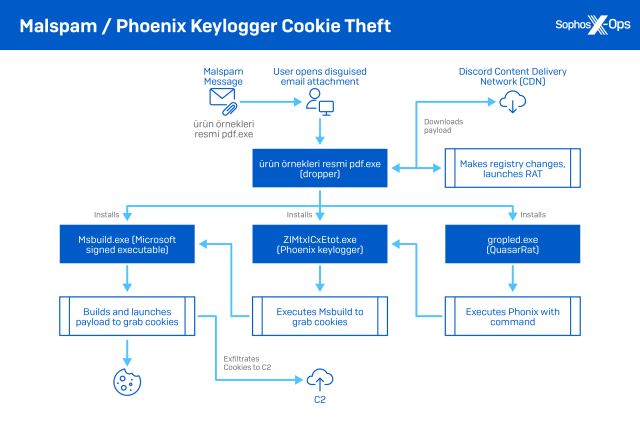

El spam malicioso también se utiliza con otros archivos adjuntos camuflados, a menudo dirigidos a organizaciones de sectores o lugares específicos. En octubre de 2021, un usuario informático turco recibió un correo electrónico con un archivo adjunto, un archivo XZ. Este contenía un ejecutable camuflado, “ürün örnekleri resmi pdf.exe” (que se traduce como “imagen de muestras de productos pdf.exe”). El ejecutable era un dropper de malware autoextraíble construido con el lenguaje de programación Delphi (conocido como “BobSoft Mini Delphi”).

El dropper, a su vez, instalaba varios ejecutables. El primero era un componente legítimo de Microsoft Visual Studio (msbuild.exe). MSBuild se utiliza normalmente para compilar y ejecutar proyectos de codificación; se le pueden pasar archivos de proyecto o archivos XML que contengan scripts en la línea de comandos y lanzarlos. Dado que el archivo es un binario de confianza de Microsoft, se puede empaquetar en un dropper para enmascarar la naturaleza maliciosa del malware.

El segundo ejecutable fue recuperado de la red de distribución de contenidos Discord y descifrado: era el keylogger Phoenix, un ladrón de información. En algún momento también se descargó QuasarRat, una herramienta de acceso remoto escrita en C#.

Durante la semana siguiente, el atacante utilizó el QuasarRAT instalado para lanzar el ladrón de información Phoenix y ejecutar comandos a través de MSBuild. Los comandos construidos y ejecutados por MSBuild accedían a los archivos cookie de la máquina objetivo.

Explotación dirigida

El robo de cookies no es sólo una actividad automatizada. En algunos casos, también forma parte de los esfuerzos de adversarios activos que buscan formas de profundizar su penetración en una red objetivo. En estos casos, los atacantes utilizan un punto de apoyo en la red para desplegar herramientas de explotación y utilizarlas para extender su acceso. A medida que más datos de valor se han enviado fuera de la red y a los servicios en la nube, estos atacantes han añadido a su lista de cosas por hacer el movimiento lateral a esos servicios mediante el robo de cookies y el robo de datos de inicio de sesión en la web.

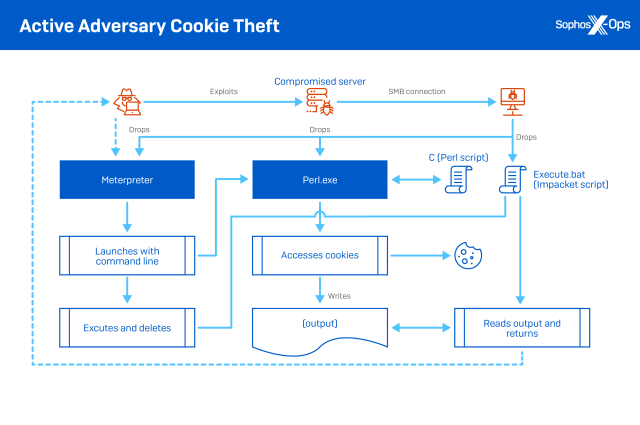

Descubrimos una intrusión extendida de este tipo activa en junio de 2022, en la que el robo de cookies formaba parte de la actividad continua de Cobalt Strike y Meterpreter que se remontaba a meses atrás. Los atacantes se centraron específicamente en las cookies del navegador Microsoft Edge. En primer lugar, fueron capaces de utilizar el kit de exploits Impacket para propagarse desde el punto de entrada inicial a través de la transferencia de archivos SMB de Windows, dejando caer Cobalt Strike y Meterpreter en los ordenadores objetivo dentro de la red.

A continuación, los atacantes dejaron caer una copia de un intérprete de scripts Perl legítimo en el sistema objetivo, junto con un archivo de scripts Perl (llamado c) y un archivo por lotes (execute.exe) visto en anteriores intrusiones basadas en Impacket. A continuación, utilizaron Meterpreter para pasar la siguiente cadena de comandos:

c:\\windows\\vss\\perl.exe -type c ^> \\\\127.0.0.1\\C$\\__output 2^>^&1 > C:\\WINDOWS\\TEMP\\execute.bat & C:\\WINDOWS\\system32\\cmd.exe /Q /c C:\\WINDOWS\\TEMP\\execute.bat & del C:\\WINDOWS\\TEMP\\execute.bat

El script de Perl accedió a los archivos de cookies en la máquina de destino y envió el contenido a un archivo temporal llamado _output. El archivo por lotes, entre otras cosas, transfería el contenido de _output al atacante y borraba el script Perl. El resto de los comandos del shell desactivaban la salida en pantalla, borraban el archivo por lotes y terminaban el shell de comandos.

Manteniendo el control sobre las cookies

Estos tres ejemplos representan sólo una parte del espectro de la ciberdelincuencia que roba cookies. El malware que roba información incluye cada vez más el robo de cookies como parte de su funcionalidad, y el éxito de los mercados que hacen de la venta de cookies robadas un negocio viable. Pero los atacantes más centrados también tienen como objetivo las cookies, y sus actividades pueden no ser detectadas por las simples defensas antimalware debido a su abuso de los ejecutables legítimos, tanto los ya presentes como los traídos como herramientas.

El robo de cookies no sería una amenaza tan grande si las cookies de acceso de larga duración no fueran utilizadas por tantas aplicaciones. Slack, por ejemplo, utiliza una combinación de cookies persistentes y de sesión para comprobar la identidad y autenticación de los usuarios. Mientras que las cookies de sesión se borran cuando se cierra el navegador, algunas de estas aplicaciones (como Slack) permanecen abiertas indefinidamente en algunos entornos. Estas cookies pueden no expirar lo suficientemente rápido como para evitar que alguien las explote si son robadas. Los tokens de inicio de sesión único asociados a algunas autenticaciones multifactoriales pueden suponer la misma amenaza potencial si los usuarios no cierran las sesiones.

Borrar regularmente las cookies y otra información de autenticación de los navegadores reduce la superficie de ataque potencial que ofrecen los archivos de perfil de los navegadores, y las organizaciones pueden utilizar herramientas administrativas para que algunas plataformas basadas en la web reduzcan el tiempo permitido de validez de las cookies.

Pero fortalecer las políticas de cookies tiene premio. Acortar la vida útil de las cookies significa más reautenticación por parte de los usuarios. Y algunas aplicaciones basadas en web que aprovechan clientes basados en Electron o plataformas de desarrollo similares pueden tener sus propios problemas de manejo de cookies; por ejemplo, pueden tener sus propios almacenes de cookies que pueden ser atacados específicamente por atacantes fuera del contexto de los almacenes de navegadores web.

Sophos utiliza varias reglas de comportamiento para evitar el uso indebido de cookies por parte de scripts y programas que no son de confianza, y detecta el malware que roba información con varias detecciones de memoria y comportamiento.

Los indicadores de compromiso de los ataques mencionados en este informe están disponibles en la página de SophosLabs Github.

Sophos X-Ops agradece a Felix Weyne de SophosLabs por sus contribuciones a este informe.